From 450f8db64b0c7cb4b1aeb85b3bc1bf8154564cc1 Mon Sep 17 00:00:00 2001

From: Cool-Y <1072916769@qq.com>

Date: Tue, 7 May 2019 19:32:10 +0800

Subject: [PATCH] Site updated: 2019-05-07 19:31:59

---

2000/01/01/hello-world/index.html | 2 +-

.../BIBA访问控制模型实现(python)/index.html | 2 +-

2018/12/15/miio-control/index.html | 2 +-

2018/12/23/基于规则引擎发现IOT设备/index.html | 2 +-

.../wifi半双工侧信道攻击学习笔记/index.html | 2 +-

2019/02/22/qq数据库的加密解密/index.html | 2 +-

2019/03/16/小米固件工具mkxqimage/index.html | 2 +-

2019/03/23/auto-send-WX/index.html | 2 +-

2019/03/25/Samba-CVE/index.html | 2 +-

2019/03/28/逆向工程实验/index.html | 32 ++++-

2019/04/15/Caving-db-storage/index.html | 2 +-

2019/04/21/XIAOMI-UPnP/index.html | 109 ++++++++++--------

about/index.html | 2 +-

archives/2000/01/index.html | 2 +-

archives/2000/index.html | 2 +-

archives/2018/11/index.html | 2 +-

archives/2018/12/index.html | 2 +-

archives/2018/index.html | 2 +-

archives/2019/01/index.html | 2 +-

archives/2019/02/index.html | 2 +-

archives/2019/03/index.html | 2 +-

archives/2019/04/index.html | 2 +-

archives/2019/index.html | 2 +-

archives/index.html | 2 +-

archives/page/2/index.html | 2 +-

baidusitemap.xml | 16 +--

bookmarks/index.html | 2 +-

categories/IOT/index.html | 2 +-

categories/index.html | 2 +-

categories/二进制/index.html | 2 +-

categories/加密解密/index.html | 2 +-

categories/杂七杂八/index.html | 2 +-

categories/理论学习/index.html | 2 +-

categories/顶会论文/index.html | 2 +-

index.html | 14 +--

page/2/index.html | 2 +-

search.xml | 4 +-

sitemap.xml | 36 +++---

tags/CVE/index.html | 2 +-

tags/MiniUPnP/index.html | 2 +-

tags/QQ/index.html | 2 +-

tags/SSH/index.html | 2 +-

tags/Samba/index.html | 2 +-

tags/USENIX/index.html | 2 +-

tags/index.html | 2 +-

tags/itchat/index.html | 2 +-

tags/miio/index.html | 2 +-

tags/python/index.html | 2 +-

tags/wifi/index.html | 2 +-

tags/中间人/index.html | 2 +-

tags/侧信道攻击/index.html | 2 +-

tags/取证/index.html | 2 +-

tags/复原文件/index.html | 2 +-

tags/密码/index.html | 2 +-

tags/小米/index.html | 2 +-

tags/微信/index.html | 2 +-

tags/数据库/index.html | 2 +-

tags/数据挖掘/index.html | 2 +-

tags/文件格式/index.html | 2 +-

tags/模型实现/index.html | 2 +-

tags/破解/index.html | 2 +-

tags/自然语言处理/index.html | 2 +-

tags/访问控制/index.html | 2 +-

tags/路由器/index.html | 2 +-

tags/远程执行/index.html | 2 +-

tags/逆向/index.html | 2 +-

tags/重放攻击/index.html | 2 +-

67 files changed, 181 insertions(+), 152 deletions(-)

diff --git a/2000/01/01/hello-world/index.html b/2000/01/01/hello-world/index.html

index 16e97292..36898115 100644

--- a/2000/01/01/hello-world/index.html

+++ b/2000/01/01/hello-world/index.html

@@ -651,7 +651,7 @@

21.5k

+ 23k

diff --git a/2018/11/16/BIBA访问控制模型实现(python)/index.html b/2018/11/16/BIBA访问控制模型实现(python)/index.html

index 3410ff5f..f2adbcb0 100644

--- a/2018/11/16/BIBA访问控制模型实现(python)/index.html

+++ b/2018/11/16/BIBA访问控制模型实现(python)/index.html

@@ -839,7 +839,7 @@

21.5k

+ 23k

diff --git a/2018/12/15/miio-control/index.html b/2018/12/15/miio-control/index.html

index 9faf6c29..e60349e9 100644

--- a/2018/12/15/miio-control/index.html

+++ b/2018/12/15/miio-control/index.html

@@ -741,7 +741,7 @@

21.5k

+ 23k

diff --git a/2018/12/23/基于规则引擎发现IOT设备/index.html b/2018/12/23/基于规则引擎发现IOT设备/index.html

index 6d46199f..12688d99 100644

--- a/2018/12/23/基于规则引擎发现IOT设备/index.html

+++ b/2018/12/23/基于规则引擎发现IOT设备/index.html

@@ -741,7 +741,7 @@

21.5k

+ 23k

diff --git a/2019/01/16/wifi半双工侧信道攻击学习笔记/index.html b/2019/01/16/wifi半双工侧信道攻击学习笔记/index.html

index f0151bf6..8661fadf 100644

--- a/2019/01/16/wifi半双工侧信道攻击学习笔记/index.html

+++ b/2019/01/16/wifi半双工侧信道攻击学习笔记/index.html

@@ -869,7 +869,7 @@ Server -------wire----------|

21.5k

+ 23k

diff --git a/2019/02/22/qq数据库的加密解密/index.html b/2019/02/22/qq数据库的加密解密/index.html

index 6c18f962..08849776 100644

--- a/2019/02/22/qq数据库的加密解密/index.html

+++ b/2019/02/22/qq数据库的加密解密/index.html

@@ -718,7 +718,7 @@

21.5k

+ 23k

diff --git a/2019/03/16/小米固件工具mkxqimage/index.html b/2019/03/16/小米固件工具mkxqimage/index.html

index a327e9fa..7dfafb3a 100644

--- a/2019/03/16/小米固件工具mkxqimage/index.html

+++ b/2019/03/16/小米固件工具mkxqimage/index.html

@@ -725,7 +725,7 @@

21.5k

+ 23k

diff --git a/2019/03/23/auto-send-WX/index.html b/2019/03/23/auto-send-WX/index.html

index f84f833d..7b727985 100644

--- a/2019/03/23/auto-send-WX/index.html

+++ b/2019/03/23/auto-send-WX/index.html

@@ -735,7 +735,7 @@

21.5k

+ 23k

diff --git a/2019/03/25/Samba-CVE/index.html b/2019/03/25/Samba-CVE/index.html

index 31f02ebd..75de4c8d 100644

--- a/2019/03/25/Samba-CVE/index.html

+++ b/2019/03/25/Samba-CVE/index.html

@@ -760,7 +760,7 @@

21.5k

+ 23k

diff --git a/2019/03/28/逆向工程实验/index.html b/2019/03/28/逆向工程实验/index.html

index 67148233..396d4942 100644

--- a/2019/03/28/逆向工程实验/index.html

+++ b/2019/03/28/逆向工程实验/index.html

@@ -96,7 +96,16 @@

- 2.3k 字

+ 3k 字

@@ -431,7 +440,7 @@

- 8 分钟

+ 11 分钟

@@ -571,8 +580,19 @@

分析CrackMe1.exe是如何通过父进程检测实现反OllyDbg调试的

分析除父进程检测外,该程序用到的反动态调试技术

+父进程检测 一般双击运行的进程的父进程都是explorer.exe,但是如果进程被调试父进程则是调试器进程。也就是说如果父进程不是explorer.exe则可以认为程序正在被调试。

+ hProcessSnap = CreateToolhelp32Snapshot(TH32CS_SNAPPROCESS, 0); //得到所有进程的列表快照

+ pe32.dwSize = sizeof(PROCESSENTRY32);

+ if (!Process32First(hProcessSnap, &pe32)) // 查找进程

+ do // 遍历所有进程

+while (Process32Next(hProcessSnap, &pe32));

+ CloseHandle (hProcessSnap);

+ return FALSE;

+ }1 PNTQUERYINFORMATIONPROCESS NtQueryInformationProcess = (PNTQUERYINFORMATIONPROCESS)GetProcAddress(GetModuleHandleA("ntdll"),"NtQueryInformationProcess");

+

+其他检测

实验三:加花加密反调试技术分析 对象 CrackMe2.exe 9.00 KBhttps://res.cloudinary.com/dozyfkbg3/raw/upload/v1553779403/%E8%BD%AF%E4%BB%B6%E7%A0%B4%E8%A7%A3/Crackme2%E6%8F%90%E7%A4%BA.docx]分析该程序

+实验三:加花加密反调试技术分析 对象 CrackMe2.exe 9.00 KB提示

内容

加壳脱壳深入理解

尝试手动脱壳

@@ -817,7 +837,7 @@

-

+

@@ -849,7 +869,7 @@

21.5k

+ 23k

diff --git a/2019/04/15/Caving-db-storage/index.html b/2019/04/15/Caving-db-storage/index.html

index 23ad792f..6e126946 100644

--- a/2019/04/15/Caving-db-storage/index.html

+++ b/2019/04/15/Caving-db-storage/index.html

@@ -784,7 +784,7 @@

21.5k

+ 23k

diff --git a/2019/04/21/XIAOMI-UPnP/index.html b/2019/04/21/XIAOMI-UPnP/index.html

index 8be5a52f..ecb0d1b3 100644

--- a/2019/04/21/XIAOMI-UPnP/index.html

+++ b/2019/04/21/XIAOMI-UPnP/index.html

@@ -79,13 +79,13 @@

-

- 5.1k 字

+ 5.9k 字

@@ -441,7 +441,7 @@

- 21 分钟

+ 26 分钟

@@ -462,11 +462,11 @@

- MiniUPnP 概述 HomePage OpenWRT与miniUPnP

+ 概述 HomePage OpenWRT与miniUPnP

MiniUPnP项目提供了支持UPnP IGD(互联网网关设备)规范的软件。

-UPnP IGD客户端轻量级库和UPnP IGD守护进程 大多数家庭adsl /有线路由器和Microsoft Windows 2K/XP都支持UPnP协议。 MiniUPnP项目的目标是提供一个免费的软件解决方案来支持协议的“Internet网关设备”部分。

+UPnP IGD客户端轻量级库和UPnP IGD守护进程 大多数家庭adsl /有线路由器和Microsoft Windows 2K/XP都支持UPnP协议。 MiniUPnP项目的目标是提供一个免费的软件解决方案来支持协议的“Internet网关设备”部分。

用于UPnP设备的Linux SDK(libupnp)对我来说似乎太沉重了。 我想要最简单的库,占用空间最小,并且不依赖于其他库,例如XML解析器或HTTP实现。 所有代码都是纯ANSI C.

@@ -475,26 +475,26 @@

MiniUPnPc,客户端库,使应用程序能够访问网络上存在的UPnP“Internet网关设备”提供的服务。 在UPnP术语中,MiniUPnPc是UPnP控制点。

MiniUPnPd,一个守护进程,通过作为网关的linux或BSD(甚至Solaris)为您的网络提供这些服务。 遵循UPnP术语,MiniUPnPd是UPnP设备。KTorrent UPnP插件就是一个很好的例子。

-MiniUPnP客户端库的实用性 只要应用程序需要侦听传入的连接,MiniUPnP客户端库的使用就很有用。例如:P2P应用程序,活动模式的FTP客户端,IRC(用于DCC)或IM应用程序,网络游戏,任何服务器软件。

+MiniUPnP客户端库的实用性 只要应用程序需要侦听传入的连接,MiniUPnP客户端库的使用就很有用。例如:P2P应用程序,活动模式的FTP客户端,IRC(用于DCC)或IM应用程序,网络游戏,任何服务器软件。

路由器的UPnP IGD功能的典型用法是使用MSN Messenger的文件传输。 MSN Messenger软件使用Windows XP的UPnP API打开传入连接的端口。 为了模仿MS软件,最好也使用UPnP。

已经为XChat做了一个补丁,以展示应用程序如何使用miniupnp客户端库。

传输,一个免费的软件BitTorrent客户端正在使用miniupnpc和libnatpmp。

-MiniUPnP守护进程的实用性 UPnP和NAT-PMP用于改善NAT路由器后面的设备的互联网连接。 诸如游戏,IM等的任何对等网络应用可受益于支持UPnP和/或NAT-PMP的NAT路由器。最新一代的Microsoft XBOX 360和Sony Playstation 3游戏机使用UPnP命令来启用XBOX Live服务和Playstation Network的在线游戏。 据报道,MiniUPnPd正在与两个控制台正常工作。 它可能需要一个精细的配置调整。

-安全 UPnP实施可能会受到安全漏洞的影响。 错误执行或配置的UPnP IGD易受攻击。 安全研究员HD Moore做了很好的工作来揭示现有实施中的漏洞:通用即插即用(PDF)中的安全漏洞 。 一个常见的问题是让SSDP或HTTP/SOAP端口对互联网开放:它们应该只能从LAN访问。

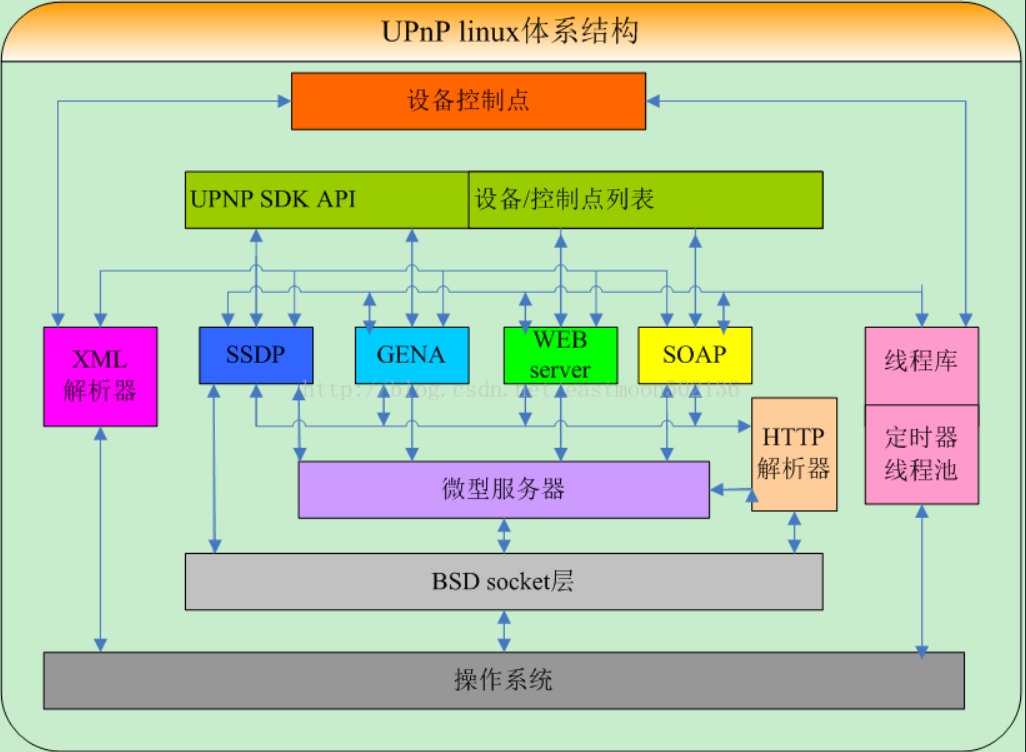

-协议栈 工作流程

+MiniUPnP守护进程的实用性 UPnP和NAT-PMP用于改善NAT路由器后面的设备的互联网连接。 诸如游戏,IM等的任何对等网络应用可受益于支持UPnP和/或NAT-PMP的NAT路由器。最新一代的Microsoft XBOX 360和Sony Playstation 3游戏机使用UPnP命令来启用XBOX Live服务和Playstation Network的在线游戏。 据报道,MiniUPnPd正在与两个控制台正常工作。 它可能需要一个精细的配置调整。

+安全 UPnP实施可能会受到安全漏洞的影响。 错误执行或配置的UPnP IGD易受攻击。 安全研究员HD Moore做了很好的工作来揭示现有实施中的漏洞:通用即插即用(PDF)中的安全漏洞 。 一个常见的问题是让SSDP或HTTP/SOAP端口对互联网开放:它们应该只能从LAN访问。

+协议栈 工作流程

Linux体系结构

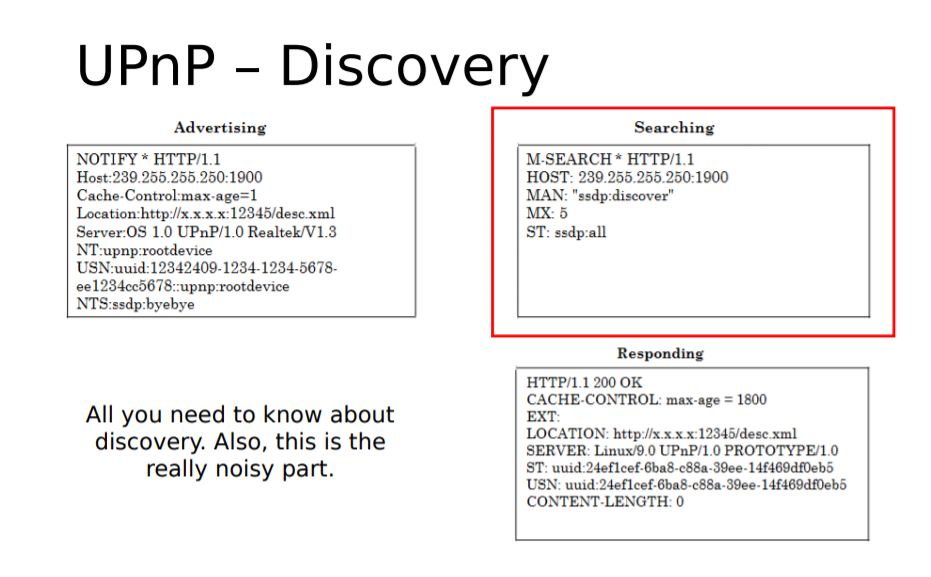

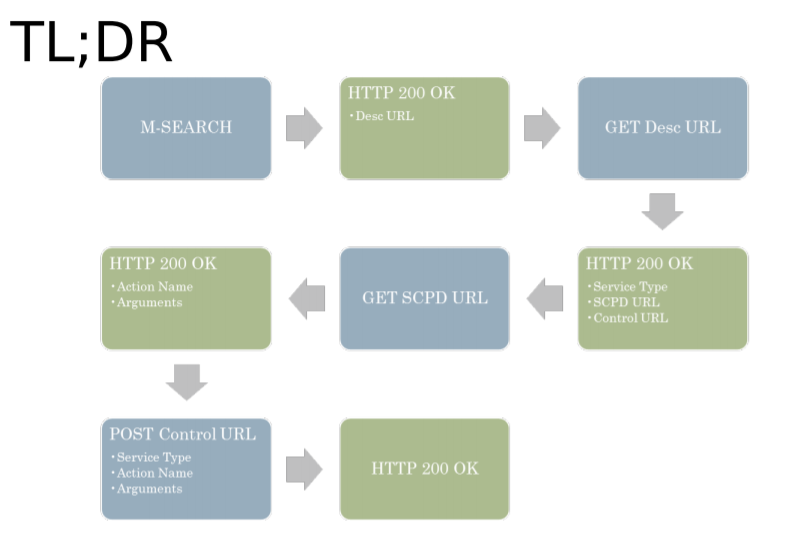

-发现 1 2 3 4 5 M-SEARCH * HTTP / 1.1 主机:239.255.255.250 :1900 MAN:ssdp:discover MX:10 ST:ssdp:all

+发现 1 2 3 4 5 M-SEARCH * HTTP / 1.1 主机:239.255.255.250 :1900 MAN:ssdp:discover MX:10 ST:ssdp:all

所有其他UPnP设备或程序都需要通过使用UDP单播将类似的消息发送回设备来响应此消息,并宣布设备或程序实现哪些UPnP配置文件。对于每个配置文件,它实现一条消息发送:1 2 3 4 5 6 7 HTTP / 1.1 200 OK CACHE-CONTROL:max-age = 1800 EXT: LOCATION:http://10.0.0.138:80 / IGD.xml SERVER:SpeedTouch 510 4.0.0.9.0 UPnP / 1.0(DG233B00011961) ST:urn:schemas-upnp-org:service:WANPPPConnection:1 USN:uuid:UPnP-SpeedTouch510 :: urn:schemas-upnp-org:service:WANPPPConnection:1

类似地,当一个控制点加入到网络中的时候,它也能够搜索到网络中存在的、感兴趣的设备相关信息。这两种类型的基础交互是一种仅包含少量、重要相关设备信息或者它的某个服务。比如,类型、标识和指向更详细信息的链接。基于简单服务发现协议(SSDP)

-描述 UPnP网络的下一步是描述。当一个控制点检测到一个设备时,它对该设备仍然知之甚少。为了使控制点了解更多关于该设备的信息或者和设备进行交互,控制点必须从设备发出的检测信息中包含的URL获取更多的信息。XML 的方式,通过http协议,包括品牌、厂商相关信息,如型号名和编号、序列号、厂商名、品牌相关URL等。描述还包括一个嵌入式设备和服务列表,以及控制、事件传递和存在相关的URL。对于每种设备,描述还包括一个命令或动作列表,包括响应何种服务,针对各种动作的参数;这些变量描述出运行时设备的状态信息,并通过它们的数据类型、范围和事件来进行描述。

-控制 1 2 3 4 5 6 7 <service> <serviceType> urn:schemas-upnp-org:service:WANPPPConnection:1 </ serviceType> <serviceId> urn:upnp-org: serviceId:wanpppc:pppoa </ serviceId> <controlURL> / upnp / control / wanpppcpppoa </ controlURL> <eventSubURL> / upnp / event / wanpppcpppoa </ eventSubURL> <SCPDURL> /WANPPPConnection.xml </ SCPDURL> </ service>

+描述 UPnP网络的下一步是描述。当一个控制点检测到一个设备时,它对该设备仍然知之甚少。为了使控制点了解更多关于该设备的信息或者和设备进行交互,控制点必须从设备发出的检测信息中包含的URL获取更多的信息。XML 的方式,通过http协议,包括品牌、厂商相关信息,如型号名和编号、序列号、厂商名、品牌相关URL等。描述还包括一个嵌入式设备和服务列表,以及控制、事件传递和存在相关的URL。对于每种设备,描述还包括一个命令或动作列表,包括响应何种服务,针对各种动作的参数;这些变量描述出运行时设备的状态信息,并通过它们的数据类型、范围和事件来进行描述。

+控制 1 2 3 4 5 6 7 <service> <serviceType> urn:schemas-upnp-org:service:WANPPPConnection:1 </ serviceType> <serviceId> urn:upnp-org: serviceId:wanpppc:pppoa </ serviceId> <controlURL> / upnp / control / wanpppcpppoa </ controlURL> <eventSubURL> / upnp / event / wanpppcpppoa </ eventSubURL> <SCPDURL> /WANPPPConnection.xml </ SCPDURL> </ service>

要发送SOAP请求,只需要controlURL标记内的URL。控制消息也是通过 简单对象访问协议(SOAP)

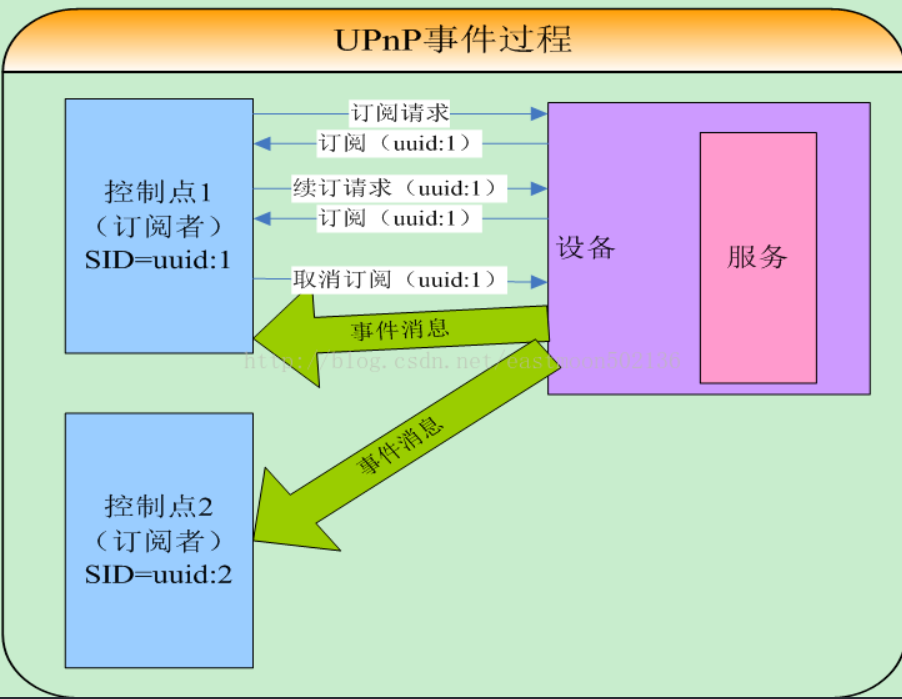

-事件通知 下一步是事件通知。UPnP中的事件 协议基于GENA 1 2 3 4 5 6 7 <service> <serviceType> urn:schemas-upnp-org:service:WANPPPConnection:1 </ serviceType> <serviceId> urn:upnp-org:serviceId:wanpppc:pppoa </ serviceId> <controlURL> / upnp / control / wanpppcpppoa </ controlURL> <eventSubURL> / upnp / event / wanpppcpppoa < <SCPDURL> /WANPPPConnection.xml </ SCPDURL> </ service>

-展示 最后一步是展示。如果设备带有存在URL,那么控制点可以通过它来获取设备存在信息,即在浏览器中加载URL,并允许用户来进行相关控制或查看操作。具体支持哪些操作则是由存在页面和设备完成的。

-NAT穿透 UPnP为NAT(网络地址转换)穿透带来了一个解决方案:互联网网关设备协议(IGD) 。NAT穿透允许UPnP数据包在没有用户交互的情况下,无障碍的通过路由器或者防火墙(假如那个路由器或者防火墙支持NAT)。

-SOAP和UPnP

+事件通知 下一步是事件通知。UPnP中的事件 协议基于GENA 1 2 3 4 5 6 7 <service> <serviceType> urn:schemas-upnp-org:service:WANPPPConnection:1 </ serviceType> <serviceId> urn:upnp-org:serviceId:wanpppc:pppoa </ serviceId> <controlURL> / upnp / control / wanpppcpppoa </ controlURL> <eventSubURL> / upnp / event / wanpppcpppoa < <SCPDURL> /WANPPPConnection.xml </ SCPDURL> </ service>

+展示 最后一步是展示。如果设备带有存在URL,那么控制点可以通过它来获取设备存在信息,即在浏览器中加载URL,并允许用户来进行相关控制或查看操作。具体支持哪些操作则是由存在页面和设备完成的。

+NAT穿透 UPnP为NAT(网络地址转换)穿透带来了一个解决方案:互联网网关设备协议(IGD) 。NAT穿透允许UPnP数据包在没有用户交互的情况下,无障碍的通过路由器或者防火墙(假如那个路由器或者防火墙支持NAT)。

+SOAP和UPnP

-UPnP - Discovery

-UPnP – Description

-攻击面

+攻击面

-Attack surface – SOAP

+Attack surface – SOAP

-如何测试

+如何测试

-对小米WIFI路由器的UPnP分析 使用工具扫描

-使用Metasploit检查

-

-1 2 3 4 5 6 7 8 9 10 msfconsole msf5 > use auxiliary/scanner/upnp/ssdp_msearch msf5 auxiliary(scanner/upnp/ssdp_msearch) > set RHOSTS 192.168.31.0/24 RHOSTS => 192.168.31.0/24 msf5 auxiliary(scanner/upnp/ssdp_msearch) > run [*] Sending UPnP SSDP probes to 192.168.31.0->192.168.31.255 (256 hosts) [*] 192.168.31.1:1900 SSDP MiWiFi/x UPnP/1.1 MiniUPnPd/2.0 | http://192.168.31.1:5351/rootDesc.xml | uuid:f3539dd5-8dc5-420c-9070-c6f66d27fc8c::upnp:rootdevice [*] Scanned 256 of 256 hosts (100% complete) [*] Auxiliary module execution completed

对小米WIFI路由器的UPnP分析 使用工具扫描 1 2 3 4 5 6 7 8 9 10 msfconsole msf5 > use auxiliary/scanner/upnp/ssdp_msearch msf5 auxiliary(scanner/upnp/ssdp_msearch) > set RHOSTS 192.168.31.0/24 RHOSTS => 192.168.31.0/24 msf5 auxiliary(scanner/upnp/ssdp_msearch) > run [*] Sending UPnP SSDP probes to 192.168.31.0->192.168.31.255 (256 hosts) [*] 192.168.31.1:1900 SSDP MiWiFi/x UPnP/1.1 MiniUPnPd/2.0 | http://192.168.31.1:5351/rootDesc.xml | uuid:f3539dd5-8dc5-420c-9070-c6f66d27fc8c::upnp:rootdevice [*] Scanned 256 of 256 hosts (100% complete) [*] Auxiliary module execution completed

从中可以得到这些信息:

-

-使用nmap进行扫描

-

-1 2 3 4 5 nmap -p1900,5351 192.168.31.1 PORT STATE SERVICE 1900/tcp filtered upnp 5351/tcp open nat-pmp

nat-pmp

-

-netstat扫描

-

-1 2 3 4 Proto Recv-Q Send-Q Local Address Foreign Address State in out PID/Program name tcp 0 0 :::5351 :::* LISTEN 0 0 18068/miniupnpd udp 0 0 192.168.31.1:5351 0.0.0.0:* 0 0 18068/miniupnpd udp 0 0 0.0.0.0:1900 0.0.0.0:* 1414113 1827652 18068/miniupnpd

使用nmap进行扫描 1 2 3 4 5 nmap -p1900,5351 192.168.31.1 PORT STATE SERVICE 1900/tcp filtered upnp 5351/tcp open nat-pmp

nat-pmp https://laucyun.com/25118b151a3386b7beff250835fe7e98.html

+netstat扫描 1 2 3 4 Proto Recv-Q Send-Q Local Address Foreign Address State in out PID/Program name tcp 0 0 :::5351 :::* LISTEN 0 0 18068/miniupnpd udp 0 0 192.168.31.1:5351 0.0.0.0:* 0 0 18068/miniupnpd udp 0 0 0.0.0.0:1900 0.0.0.0:* 1414113 1827652 18068/miniupnpd

端口1900在UPnP发现的过程中使用,5351通常为端口映射协议NAT-PMP运行的端口

-

-miranda

-1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 130 131 132 133 134 135 136 137 138 139 140 141 142 143 144 sudo python2 miranda.py -i wlx44334c388fbd -v Miranda v1.3 The interactive UPnP client Craig Heffner, http://www.devttys0.com Binding to interface wlx44334c388fbd ... Verbose mode enabled! upnp> msearch Entering discovery mode for 'upnp:rootdevice', Ctl+C to stop... **************************************************************** SSDP reply message from 192.168.31.1:5351 XML file is located at http://192.168.31.1:5351/rootDesc.xml Device is running MiWiFi/x UPnP/1.1 MiniUPnPd/2.0 **************************************************************** upnp> host get 0 Requesting device and service info for 192.168.31.1:5351 (this could take a few seconds)... Device urn:schemas-upnp-org:device:WANDevice:1 does not have a presentationURL Device urn:schemas-upnp-org:device:WANConnectionDevice:1 does not have a presentationURL Host data enumeration complete! upnp> host list [0] 192.168.31.1:5351 upnp> host info 0 xmlFile : http://192.168.31.1:5351/rootDesc.xml name : 192.168.31.1:5351 proto : http:// serverType : MiWiFi/x UPnP/1.1 MiniUPnPd/2.0 upnpServer : MiWiFi/x UPnP/1.1 MiniUPnPd/2.0 dataComplete : True deviceList : {} upnp> host info 0 deviceList InternetGatewayDevice : {} WANDevice : {} WANConnectionDevice : {} upnp> host info 0 deviceList WANConnectionDevice manufacturerURL : http://miniupnp.free.fr/ modelName : MiniUPnPd UPC : 000000000000 modelNumber : 20180830 friendlyName : WANConnectionDevice fullName : urn:schemas-upnp-org:device:WANConnectionDevice:1 modelDescription : MiniUPnP daemon UDN : uuid:f3539dd5-8dc5-420c-9070-c6f66d27fc8e modelURL : http://miniupnp.free.fr/ manufacturer : MiniUPnP services : {} upnp> host info 0 deviceList WANConnectionDevice services WANIPConnection eventSubURL : /evt/IPConn controlURL : /ctl/IPConn serviceId : urn:upnp-org:serviceId:WANIPConn1 SCPDURL : /WANIPCn.xml fullName : urn:schemas-upnp-org:service:WANIPConnection:1 actions : {} serviceStateVariables : {} upnp> host info 0 deviceList WANConnectionDevice services WANIPConnection actions AddPortMapping : {} GetNATRSIPStatus : {} GetGenericPortMappingEntry : {} GetSpecificPortMappingEntry : {} ForceTermination : {} GetExternalIPAddress : {} GetConnectionTypeInfo : {} GetStatusInfo : {} SetConnectionType : {} DeletePortMapping : {} RequestConnection : {} upnp> host info 0 deviceList WANConnectionDevice services WANIPConnection serviceStateVariables InternalClient : {} Uptime : {} PortMappingLeaseDuration : {} PortMappingDescription : {} RemoteHost : {} PossibleConnectionTypes : {} ExternalPort : {} RSIPAvailable : {} ConnectionStatus : {} PortMappingNumberOfEntries : {} ExternalIPAddress : {} ConnectionType : {} NATEnabled : {} LastConnectionError : {} InternalPort : {} PortMappingProtocol : {} PortMappingEnabled : {} upnp> host summary 0 Host: 192.168.31.1:5351 XML File: http://192.168.31.1:5351/rootDesc.xml InternetGatewayDevice manufacturerURL: http://www.mi.com modelName: MiWiFi Router UPC: 000000000000 modelNumber: 20180830 presentationURL: http://miwifi.com/ friendlyName: MiWiFi router fullName: urn:schemas-upnp-org:device:InternetGatewayDevice:1 modelDescription: MiWiFi Router UDN: uuid:f3539dd5-8dc5-420c-9070-c6f66d27fc8c modelURL: http://www1.miwifi.com manufacturer: Xiaomi WANDevice manufacturerURL: http://miniupnp.free.fr/ modelName: WAN Device UPC: 000000000000 modelNumber: 20180830 friendlyName: WANDevice fullName: urn:schemas-upnp-org:device:WANDevice:1 modelDescription: WAN Device UDN: uuid:f3539dd5-8dc5-420c-9070-c6f66d27fc8d modelURL: http://miniupnp.free.fr/ manufacturer: MiniUPnP WANConnectionDevice manufacturerURL: http://miniupnp.free.fr/ modelName: MiniUPnPd UPC: 000000000000 modelNumber: 20180830 friendlyName: WANConnectionDevice fullName: urn:schemas-upnp-org:device:WANConnectionDevice:1 modelDescription: MiniUPnP daemon UDN: uuid:f3539dd5-8dc5-420c-9070-c6f66d27fc8e modelURL: http://miniupnp.free.fr/ manufacturer: MiniUPnP

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 130 131 132 133 134 135 136 137 138 139 140 141 142 143 144 sudo python2 miranda.py -i wlx44334c388fbd -v Miranda v1.3 The interactive UPnP client Craig Heffner, http://www.devttys0.com Binding to interface wlx44334c388fbd ... Verbose mode enabled! upnp> msearch Entering discovery mode for 'upnp:rootdevice', Ctl+C to stop... **************************************************************** SSDP reply message from 192.168.31.1:5351 XML file is located at http://192.168.31.1:5351/rootDesc.xml Device is running MiWiFi/x UPnP/1.1 MiniUPnPd/2.0 **************************************************************** upnp> host get 0 Requesting device and service info for 192.168.31.1:5351 (this could take a few seconds)... Device urn:schemas-upnp-org:device:WANDevice:1 does not have a presentationURL Device urn:schemas-upnp-org:device:WANConnectionDevice:1 does not have a presentationURL Host data enumeration complete! upnp> host list [0] 192.168.31.1:5351 upnp> host info 0 xmlFile : http://192.168.31.1:5351/rootDesc.xml name : 192.168.31.1:5351 proto : http:// serverType : MiWiFi/x UPnP/1.1 MiniUPnPd/2.0 upnpServer : MiWiFi/x UPnP/1.1 MiniUPnPd/2.0 dataComplete : True deviceList : {} upnp> host info 0 deviceList InternetGatewayDevice : {} WANDevice : {} WANConnectionDevice : {} upnp> host info 0 deviceList WANConnectionDevice manufacturerURL : http://miniupnp.free.fr/ modelName : MiniUPnPd UPC : 000000000000 modelNumber : 20180830 friendlyName : WANConnectionDevice fullName : urn:schemas-upnp-org:device:WANConnectionDevice:1 modelDescription : MiniUPnP daemon UDN : uuid:f3539dd5-8dc5-420c-9070-c6f66d27fc8e modelURL : http://miniupnp.free.fr/ manufacturer : MiniUPnP services : {} upnp> host info 0 deviceList WANConnectionDevice services WANIPConnection eventSubURL : /evt/IPConn controlURL : /ctl/IPConn serviceId : urn:upnp-org:serviceId:WANIPConn1 SCPDURL : /WANIPCn.xml fullName : urn:schemas-upnp-org:service:WANIPConnection:1 actions : {} serviceStateVariables : {} upnp> host info 0 deviceList WANConnectionDevice services WANIPConnection actions AddPortMapping : {} GetNATRSIPStatus : {} GetGenericPortMappingEntry : {} GetSpecificPortMappingEntry : {} ForceTermination : {} GetExternalIPAddress : {} GetConnectionTypeInfo : {} GetStatusInfo : {} SetConnectionType : {} DeletePortMapping : {} RequestConnection : {} upnp> host info 0 deviceList WANConnectionDevice services WANIPConnection serviceStateVariables InternalClient : {} Uptime : {} PortMappingLeaseDuration : {} PortMappingDescription : {} RemoteHost : {} PossibleConnectionTypes : {} ExternalPort : {} RSIPAvailable : {} ConnectionStatus : {} PortMappingNumberOfEntries : {} ExternalIPAddress : {} ConnectionType : {} NATEnabled : {} LastConnectionError : {} InternalPort : {} PortMappingProtocol : {} PortMappingEnabled : {} upnp> host summary 0 Host: 192.168.31.1:5351 XML File: http://192.168.31.1:5351/rootDesc.xml InternetGatewayDevice manufacturerURL: http://www.mi.com modelName: MiWiFi Router UPC: 000000000000 modelNumber: 20180830 presentationURL: http://miwifi.com/ friendlyName: MiWiFi router fullName: urn:schemas-upnp-org:device:InternetGatewayDevice:1 modelDescription: MiWiFi Router UDN: uuid:f3539dd5-8dc5-420c-9070-c6f66d27fc8c modelURL: http://www1.miwifi.com manufacturer: Xiaomi WANDevice manufacturerURL: http://miniupnp.free.fr/ modelName: WAN Device UPC: 000000000000 modelNumber: 20180830 friendlyName: WANDevice fullName: urn:schemas-upnp-org:device:WANDevice:1 modelDescription: WAN Device UDN: uuid:f3539dd5-8dc5-420c-9070-c6f66d27fc8d modelURL: http://miniupnp.free.fr/ manufacturer: MiniUPnP WANConnectionDevice manufacturerURL: http://miniupnp.free.fr/ modelName: MiniUPnPd UPC: 000000000000 modelNumber: 20180830 friendlyName: WANConnectionDevice fullName: urn:schemas-upnp-org:device:WANConnectionDevice:1 modelDescription: MiniUPnP daemon UDN: uuid:f3539dd5-8dc5-420c-9070-c6f66d27fc8e modelURL: http://miniupnp.free.fr/ manufacturer: MiniUPnP

使用miranda发送UPnP命令获取外部IP地址

@@ -627,8 +615,29 @@

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 upnp> host send 0 WANConnectionDevice WANIPConnection GetSpecificPortMappingEntry Required argument: Argument Name: NewExternalPort Data Type: ui2 Allowed Values: [] Set NewExternalPort value to: 8080 Required argument: Argument Name: NewRemoteHost Data Type: string Allowed Values: [] Set NewRemoteHost value to: Required argument: Argument Name: NewProtocol Data Type: string Allowed Values: ['TCP', 'UDP'] Set NewProtocol value to: TCP NewPortMappingDescription : HACK NewLeaseDuration : 0 NewInternalClient : 192.168.31.1 NewEnabled : 1 NewInternalPort : 1900

可以无需验证地删除映射 1 upnp> host send 0 WANConnectionDevice WANIPConnection DeletePortMapping

-浏览配置文件

root@XiaoQiang:/# find -name upnp

-SmartController messagingagent

+浏览配置文件 通过find命令搜索 root@XiaoQiang:/# find -name *upnp*

+./etc/rc.d/S95miniupnpd

+./etc/init.d/miniupnpd

+./etc/hotplug.d/iface/50-miniupnpd

+./etc/config/upnpd

+./tmp/upnp.leases

+./tmp/etc/miniupnpd.conf

+./tmp/run/miniupnpd.pid

+./usr/lib/lua/luci/view/web/setting/upnp.htm

+./usr/sbin/miniupnpd

+./usr/share/miniupnpd

+./www/xiaoqiang/web/css/upnp.css

+./data/etc/rc.d/S95miniupnpd

+./data/etc/init.d/miniupnpd

+./data/etc/hotplug.d/iface/50-miniupnpd

+./data/etc/config/upnpd

+

+

+1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 130 131 132 133 134 135 136 137 138 139 140 141 142 143 144 145 146 147 148 149 150 151 152 153 154 155 156 157 158 159 160 161 162 163 164 165 166 167 168 169 170 171 172 173 174 175 176 177 178 179 !/bin/sh /etc/rc.common # Copyright (C) 2006-2011 OpenWrt.org START=95 SERVICE_USE_PID=1 upnpd_get_port_range() { local _var="$1"; shift local _val config_get _val "$@" case "$_val" in [0-9]*[:-][0-9]*) export -n -- "${_var}_start=${_val%%[:-]*}" export -n -- "${_var}_end=${_val##*[:-]}" ;; [0-9]*) export -n -- "${_var}_start=$_val" export -n -- "${_var}_end=" ;; esac } conf_rule_add() { local cfg="$1" local tmpconf="$2" local action external_port_start external_port_end int_addr local internal_port_start internal_port_end config_get action "$cfg" action "deny" # allow or deny upnpd_get_port_range "ext" "$cfg" ext_ports "0-65535" # external ports: x, x-y, x:y config_get int_addr "$cfg" int_addr "0.0.0.0/0" # ip or network and subnet mask (internal) upnpd_get_port_range "int" "$cfg" int_ports "0-65535" # internal ports: x, x-y, x:y or range # Make a single IP IP/32 so that miniupnpd.conf can use it. case "$int_addr" in */*) ;; *) int_addr="$int_addr/32" ;; esac echo "${action} ${ext_start}${ext_end:+-}${ext_end} ${int_addr} ${int_start}${int_end:+-}${int_end}" >>$tmpconf } upnpd_write_bool() { local opt="$1" local def="${2:-0}" local alt="$3" local val config_get_bool val config "$opt" "$def" if [ "$val" -eq 0 ]; then echo "${alt:-$opt}=no" >> $tmpconf else echo "${alt:-$opt}=yes" >> $tmpconf fi } boot() { return 0 } start() { config_load "upnpd" local extiface intiface upload download logging secure enabled natpmp local extip port usesysuptime conffile serial_number model_number local uuid notify_interval presentation_url enable_upnp local upnp_lease_file clean_ruleset_threshold clean_ruleset_interval config_get extiface config external_iface config_get intiface config internal_iface config_get extip config external_ip config_get port config port 5000 config_get upload config upload config_get download config download config_get_bool logging config log_output 0 config_get conffile config config_file config_get serial_number config serial_number config_get model_number config model_number config_get uuid config uuid config_get notify_interval config notify_interval config_get presentation_url config presentation_url config_get upnp_lease_file config upnp_lease_file config_get clean_ruleset_threshold config clean_ruleset_threshold config_get clean_ruleset_interval config clean_ruleset_interval local args . /lib/functions/network.sh local ifname network_get_device ifname ${extiface:-wan} if [ -n "$conffile" ]; then args="-f $conffile" else local tmpconf="/var/etc/miniupnpd.conf" args="-f $tmpconf" mkdir -p /var/etc echo "ext_ifname=$ifname" >$tmpconf [ -n "$extip" ] && \ echo "ext_ip=$extip" >>$tmpconf local iface for iface in ${intiface:-lan}; do local device network_get_device device "$iface" && { echo "listening_ip=$device" >>$tmpconf } done [ "$port" != "auto" ] && \ echo "port=$port" >>$tmpconf config_load "upnpd" upnpd_write_bool enable_natpmp 1 upnpd_write_bool enable_upnp 1 upnpd_write_bool secure_mode 1 upnpd_write_bool system_uptime 1 [ -n "$upnp_lease_file" ] && { touch $upnp_lease_file echo "lease_file=$upnp_lease_file" >>$tmpconf } [ -n "$upload" -a -n "$download" ] && { echo "bitrate_down=$(($download * 1024 * 8))" >>$tmpconf echo "bitrate_up=$(($upload * 1024 * 8))" >>$tmpconf } [ -n "${presentation_url}" ] && \ echo "presentation_url=${presentation_url}" >>$tmpconf [ -n "${notify_interval}" ] && \ echo "notify_interval=${notify_interval}" >>$tmpconf [ -n "${clean_ruleset_threshold}" ] && \ echo "clean_ruleset_threshold=${clean_ruleset_threshold}" >>$tmpconf [ -n "${clean_ruleset_interval}" ] && \ echo "clean_ruleset_interval=${clean_ruleset_interval}" >>$tmpconf [ -z "$uuid" ] && { uuid="$(cat /proc/sys/kernel/random/uuid)" uci set upnpd.config.uuid=$uuid uci commit upnpd } [ "$uuid" = "nocli" ] || \ echo "uuid=$uuid" >>$tmpconf [ -n "${serial_number}" ] && \ echo "serial=${serial_number}" >>$tmpconf [ -n "${model_number}" ] && \ echo "model_number=${model_number}" >>$tmpconf config_foreach conf_rule_add perm_rule "$tmpconf" fi if [ -n "$ifname" ]; then # start firewall iptables -L MINIUPNPD >/dev/null 2>/dev/null || fw3 reload if [ "$logging" = "1" ]; then SERVICE_DAEMONIZE=1 \ service_start /usr/sbin/miniupnpd $args -d else SERVICE_DAEMONIZE= \ service_start /usr/sbin/miniupnpd $args fi else logger -t "upnp daemon" "external interface not found, not starting" fi return 0 } stop() { service_stop /usr/sbin/miniupnpd iptables -t nat -F MINIUPNPD 2>/dev/null iptables -t filter -F MINIUPNPD 2>/dev/null return 0 }

SmartController

+

@@ -862,7 +871,7 @@

-

+

@@ -894,7 +903,7 @@

21.5k

+ 23k

diff --git a/about/index.html b/about/index.html

index 388f656e..bf76f9bb 100644

--- a/about/index.html

+++ b/about/index.html

@@ -460,7 +460,7 @@

21.5k

+ 23k

diff --git a/archives/2000/01/index.html b/archives/2000/01/index.html

index f189275f..f1a63b4e 100644

--- a/archives/2000/01/index.html

+++ b/archives/2000/01/index.html

@@ -490,7 +490,7 @@

21.5k

+ 23k

diff --git a/archives/2000/index.html b/archives/2000/index.html

index 9cace67d..629b16cd 100644

--- a/archives/2000/index.html

+++ b/archives/2000/index.html

@@ -490,7 +490,7 @@

21.5k

+ 23k

diff --git a/archives/2018/11/index.html b/archives/2018/11/index.html

index 9ede4984..012feaae 100644

--- a/archives/2018/11/index.html

+++ b/archives/2018/11/index.html

@@ -490,7 +490,7 @@

21.5k

+ 23k

diff --git a/archives/2018/12/index.html b/archives/2018/12/index.html

index 8fc441f8..6f4e3941 100644

--- a/archives/2018/12/index.html

+++ b/archives/2018/12/index.html

@@ -525,7 +525,7 @@

21.5k

+ 23k

diff --git a/archives/2018/index.html b/archives/2018/index.html

index e16a0f8a..b225262f 100644

--- a/archives/2018/index.html

+++ b/archives/2018/index.html

@@ -560,7 +560,7 @@

21.5k

+ 23k

diff --git a/archives/2019/01/index.html b/archives/2019/01/index.html

index 96e68d39..ac623ebb 100644

--- a/archives/2019/01/index.html

+++ b/archives/2019/01/index.html

@@ -490,7 +490,7 @@

21.5k

+ 23k

diff --git a/archives/2019/02/index.html b/archives/2019/02/index.html

index 4ce16cfd..d90d70c4 100644

--- a/archives/2019/02/index.html

+++ b/archives/2019/02/index.html

@@ -490,7 +490,7 @@

21.5k

+ 23k

diff --git a/archives/2019/03/index.html b/archives/2019/03/index.html

index 49034fa6..39a884ea 100644

--- a/archives/2019/03/index.html

+++ b/archives/2019/03/index.html

@@ -595,7 +595,7 @@

21.5k

+ 23k

diff --git a/archives/2019/04/index.html b/archives/2019/04/index.html

index 21214b28..6cce9417 100644

--- a/archives/2019/04/index.html

+++ b/archives/2019/04/index.html

@@ -525,7 +525,7 @@

21.5k

+ 23k

diff --git a/archives/2019/index.html b/archives/2019/index.html

index c7cc2ed3..6efc87f2 100644

--- a/archives/2019/index.html

+++ b/archives/2019/index.html

@@ -735,7 +735,7 @@

21.5k

+ 23k

diff --git a/archives/index.html b/archives/index.html

index 4507cecc..c08de17b 100644

--- a/archives/index.html

+++ b/archives/index.html

@@ -814,7 +814,7 @@

21.5k

+ 23k

diff --git a/archives/page/2/index.html b/archives/page/2/index.html

index 66be3ee2..fd0c5968 100644

--- a/archives/page/2/index.html

+++ b/archives/page/2/index.html

@@ -534,7 +534,7 @@

21.5k

+ 23k

diff --git a/baidusitemap.xml b/baidusitemap.xml

index e6ad2824..73a65bf4 100644

--- a/baidusitemap.xml

+++ b/baidusitemap.xml

@@ -1,26 +1,26 @@

+ https://cool-y.github.io/2019/03/28/%E9%80%86%E5%90%91%E5%B7%A5%E7%A8%8B%E5%AE%9E%E9%AA%8C/

+ 2019-05-07

+

https://cool-y.github.io/2019/04/21/XIAOMI-UPnP/

- 2019-04-22

+ 2019-05-05

https://cool-y.github.io/2019/04/15/Caving-db-storage/

2019-04-15

-

- https://cool-y.github.io/2019/03/28/%E9%80%86%E5%90%91%E5%B7%A5%E7%A8%8B%E5%AE%9E%E9%AA%8C/

- 2019-04-15

-

- https://cool-y.github.io/2019/03/16/%E5%B0%8F%E7%B1%B3%E5%9B%BA%E4%BB%B6%E5%B7%A5%E5%85%B7mkxqimage/

- 2019-04-15

https://cool-y.github.io/2018/12/23/%E5%9F%BA%E4%BA%8E%E8%A7%84%E5%88%99%E5%BC%95%E6%93%8E%E5%8F%91%E7%8E%B0IOT%E8%AE%BE%E5%A4%87/

2019-04-15

- https://cool-y.github.io/2019/01/16/wifi%E5%8D%8A%E5%8F%8C%E5%B7%A5%E4%BE%A7%E4%BF%A1%E9%81%93%E6%94%BB%E5%87%BB%E5%AD%A6%E4%B9%A0%E7%AC%94%E8%AE%B0/

+ https://cool-y.github.io/2019/03/16/%E5%B0%8F%E7%B1%B3%E5%9B%BA%E4%BB%B6%E5%B7%A5%E5%85%B7mkxqimage/

2019-04-15

https://cool-y.github.io/2018/12/15/miio-control/

2019-04-15

+

+ https://cool-y.github.io/2019/01/16/wifi%E5%8D%8A%E5%8F%8C%E5%B7%A5%E4%BE%A7%E4%BF%A1%E9%81%93%E6%94%BB%E5%87%BB%E5%AD%A6%E4%B9%A0%E7%AC%94%E8%AE%B0/

+ 2019-04-15

https://cool-y.github.io/2019/02/22/qq%E6%95%B0%E6%8D%AE%E5%BA%93%E7%9A%84%E5%8A%A0%E5%AF%86%E8%A7%A3%E5%AF%86/

2019-04-15

diff --git a/bookmarks/index.html b/bookmarks/index.html

index 139cc2de..a446c159 100644

--- a/bookmarks/index.html

+++ b/bookmarks/index.html

@@ -512,7 +512,7 @@

21.5k

+ 23k

diff --git a/categories/IOT/index.html b/categories/IOT/index.html

index aad87385..3d8101af 100644

--- a/categories/IOT/index.html

+++ b/categories/IOT/index.html

@@ -549,7 +549,7 @@

21.5k

+ 23k

diff --git a/categories/index.html b/categories/index.html

index 093caaa7..1a4c7232 100644

--- a/categories/index.html

+++ b/categories/index.html

@@ -462,7 +462,7 @@

21.5k

+ 23k

diff --git a/categories/二进制/index.html b/categories/二进制/index.html

index 9fb49f7b..ba261989 100644

--- a/categories/二进制/index.html

+++ b/categories/二进制/index.html

@@ -471,7 +471,7 @@

21.5k

+ 23k

diff --git a/categories/加密解密/index.html b/categories/加密解密/index.html

index 4b6a8aa4..9a85cef9 100644

--- a/categories/加密解密/index.html

+++ b/categories/加密解密/index.html

@@ -471,7 +471,7 @@

21.5k

+ 23k

diff --git a/categories/杂七杂八/index.html b/categories/杂七杂八/index.html

index 0a2a053d..8ed314bb 100644

--- a/categories/杂七杂八/index.html

+++ b/categories/杂七杂八/index.html

@@ -471,7 +471,7 @@

21.5k

+ 23k

diff --git a/categories/理论学习/index.html b/categories/理论学习/index.html

index 1d7c13cb..e59977ed 100644

--- a/categories/理论学习/index.html

+++ b/categories/理论学习/index.html

@@ -471,7 +471,7 @@

21.5k

+ 23k

diff --git a/categories/顶会论文/index.html b/categories/顶会论文/index.html

index 478ac650..1b3af87e 100644

--- a/categories/顶会论文/index.html

+++ b/categories/顶会论文/index.html

@@ -523,7 +523,7 @@

21.5k

+ 23k

diff --git a/index.html b/index.html

index 424cb635..3ee7876c 100644

--- a/index.html

+++ b/index.html

@@ -395,7 +395,7 @@

- 5.1k 字

+ 5.9k 字

@@ -409,7 +409,7 @@

- 21 分钟

+ 26 分钟

@@ -432,9 +432,9 @@

- MiniUPnP概述HomePageOpenWRT与miniUPnP

+ 概述HomePageOpenWRT与miniUPnP

-MiniUPnP项目提供了支持UPnP IGD(互联网网关设备)规范的软件。在MiniUPnPd中添加了NAT-PMP和PCP支持。 对于客户端(MiniUPnPc)使用libnatpmp来支持NAT-PMP。MiniUPnP守

+MiniUPnP项目提供了支持UPnP IGD(互联网网关设备)规范的软件。在MiniUPnPd中添加了NAT-PMP和PCP支持。 对于客户端(MiniUPnPc)使用libnatpmp来支持NAT-PMP。MiniUPnP守护程序(Mini

...

@@ -773,7 +773,7 @@ MotivationDBMS(数据库管理系统)

- 2.3k 字

+ 3k 字

@@ -787,7 +787,7 @@ MotivationDBMS(数据库管理系统)

- 8 分钟

+ 11 分钟

@@ -2345,7 +2345,7 @@ ettercap嗅探智能设备和网关之间的流量sudo ettercap -i ens33 -T -q

21.5k

+ 23k

diff --git a/page/2/index.html b/page/2/index.html

index 6e6aaee5..32b314ff 100644

--- a/page/2/index.html

+++ b/page/2/index.html

@@ -792,7 +792,7 @@

21.5k

+ 23k

diff --git a/search.xml b/search.xml

index c49a1383..0de23e8f 100644

--- a/search.xml

+++ b/search.xml

@@ -3,7 +3,7 @@

<![CDATA[小米路由器_MiniUPnP协议]]>

%2F2019%2F04%2F21%2FXIAOMI-UPnP%2F

-

IOT

@@ -29,7 +29,7 @@

<![CDATA[逆向工程与软件破解]]>

%2F2019%2F03%2F28%2F%E9%80%86%E5%90%91%E5%B7%A5%E7%A8%8B%E5%AE%9E%E9%AA%8C%2F

-

二进制

diff --git a/sitemap.xml b/sitemap.xml

index c13488b2..3d446bae 100644

--- a/sitemap.xml

+++ b/sitemap.xml

@@ -1,10 +1,17 @@

+

+ https://cool-y.github.io/2019/03/28/%E9%80%86%E5%90%91%E5%B7%A5%E7%A8%8B%E5%AE%9E%E9%AA%8C/

+

+ 2019-05-07T11:21:42.382Z

+

+

+

https://cool-y.github.io/2019/04/21/XIAOMI-UPnP/

- 2019-04-22T11:49:50.684Z

+ 2019-05-05T03:00:55.092Z

@@ -22,6 +29,13 @@

+

+ https://cool-y.github.io/googleacf4df440b4becc4.html

+

+ 2019-04-15T07:35:38.085Z

+

+

+

https://cool-y.github.io/tags/index.html

@@ -36,13 +50,6 @@

-

- https://cool-y.github.io/googleacf4df440b4becc4.html

-

- 2019-04-15T07:35:38.085Z

-

-

-

https://cool-y.github.io/baidu_verify_4WtqA1rZRc.html

@@ -51,7 +58,7 @@

- https://cool-y.github.io/2019/03/28/%E9%80%86%E5%90%91%E5%B7%A5%E7%A8%8B%E5%AE%9E%E9%AA%8C/

+ https://cool-y.github.io/2018/12/23/%E5%9F%BA%E4%BA%8E%E8%A7%84%E5%88%99%E5%BC%95%E6%93%8E%E5%8F%91%E7%8E%B0IOT%E8%AE%BE%E5%A4%87/

2019-04-15T07:35:38.083Z

@@ -64,13 +71,6 @@

-

- https://cool-y.github.io/2018/12/23/%E5%9F%BA%E4%BA%8E%E8%A7%84%E5%88%99%E5%BC%95%E6%93%8E%E5%8F%91%E7%8E%B0IOT%E8%AE%BE%E5%A4%87/

-

- 2019-04-15T07:35:38.083Z

-

-

-

https://cool-y.github.io/about/index.html

@@ -79,14 +79,14 @@

- https://cool-y.github.io/2019/01/16/wifi%E5%8D%8A%E5%8F%8C%E5%B7%A5%E4%BE%A7%E4%BF%A1%E9%81%93%E6%94%BB%E5%87%BB%E5%AD%A6%E4%B9%A0%E7%AC%94%E8%AE%B0/

+ https://cool-y.github.io/2018/12/15/miio-control/

2019-04-15T07:35:38.082Z

- https://cool-y.github.io/2018/12/15/miio-control/

+ https://cool-y.github.io/2019/01/16/wifi%E5%8D%8A%E5%8F%8C%E5%B7%A5%E4%BE%A7%E4%BF%A1%E9%81%93%E6%94%BB%E5%87%BB%E5%AD%A6%E4%B9%A0%E7%AC%94%E8%AE%B0/

2019-04-15T07:35:38.082Z

diff --git a/tags/CVE/index.html b/tags/CVE/index.html

index 2342fbdf..aa784fd0 100644

--- a/tags/CVE/index.html

+++ b/tags/CVE/index.html

@@ -470,7 +470,7 @@

21.5k

+ 23k

diff --git a/tags/MiniUPnP/index.html b/tags/MiniUPnP/index.html

index de306866..fe61eaf6 100644

--- a/tags/MiniUPnP/index.html

+++ b/tags/MiniUPnP/index.html

@@ -470,7 +470,7 @@

21.5k

+ 23k

diff --git a/tags/QQ/index.html b/tags/QQ/index.html

index 47fcbbcc..ed075034 100644

--- a/tags/QQ/index.html

+++ b/tags/QQ/index.html

@@ -470,7 +470,7 @@

21.5k

+ 23k

diff --git a/tags/SSH/index.html b/tags/SSH/index.html

index 6d8d2786..8c3550ce 100644

--- a/tags/SSH/index.html

+++ b/tags/SSH/index.html

@@ -470,7 +470,7 @@

21.5k

+ 23k

diff --git a/tags/Samba/index.html b/tags/Samba/index.html

index da150c21..62a8631c 100644

--- a/tags/Samba/index.html

+++ b/tags/Samba/index.html

@@ -470,7 +470,7 @@

21.5k

+ 23k

diff --git a/tags/USENIX/index.html b/tags/USENIX/index.html

index 322e0be2..a55924f8 100644

--- a/tags/USENIX/index.html

+++ b/tags/USENIX/index.html

@@ -470,7 +470,7 @@

21.5k

+ 23k

diff --git a/tags/index.html b/tags/index.html

index 8398f0ce..ea1cd298 100644

--- a/tags/index.html

+++ b/tags/index.html

@@ -462,7 +462,7 @@

21.5k

+ 23k

diff --git a/tags/itchat/index.html b/tags/itchat/index.html

index eef7401f..76de7f7e 100644

--- a/tags/itchat/index.html

+++ b/tags/itchat/index.html

@@ -470,7 +470,7 @@

21.5k

+ 23k

diff --git a/tags/miio/index.html b/tags/miio/index.html

index 614d7af5..c7e0cfe6 100644

--- a/tags/miio/index.html

+++ b/tags/miio/index.html

@@ -470,7 +470,7 @@

21.5k

+ 23k

diff --git a/tags/python/index.html b/tags/python/index.html

index e13e14a1..5359650c 100644

--- a/tags/python/index.html

+++ b/tags/python/index.html

@@ -470,7 +470,7 @@

21.5k

+ 23k

diff --git a/tags/wifi/index.html b/tags/wifi/index.html

index bd7806e0..3d1d1709 100644

--- a/tags/wifi/index.html

+++ b/tags/wifi/index.html

@@ -470,7 +470,7 @@

21.5k

+ 23k

diff --git a/tags/中间人/index.html b/tags/中间人/index.html

index e3a1c547..1ab36d0a 100644

--- a/tags/中间人/index.html

+++ b/tags/中间人/index.html

@@ -470,7 +470,7 @@

21.5k

+ 23k

diff --git a/tags/侧信道攻击/index.html b/tags/侧信道攻击/index.html

index 2be400a3..70ce33d1 100644

--- a/tags/侧信道攻击/index.html

+++ b/tags/侧信道攻击/index.html

@@ -470,7 +470,7 @@

21.5k

+ 23k

diff --git a/tags/取证/index.html b/tags/取证/index.html

index 66ff0cbe..8332d13c 100644

--- a/tags/取证/index.html

+++ b/tags/取证/index.html

@@ -470,7 +470,7 @@

21.5k

+ 23k

diff --git a/tags/复原文件/index.html b/tags/复原文件/index.html

index 8657ef2b..d0ebb616 100644

--- a/tags/复原文件/index.html

+++ b/tags/复原文件/index.html

@@ -470,7 +470,7 @@

21.5k

+ 23k

diff --git a/tags/密码/index.html b/tags/密码/index.html

index 61be7fcb..6e2a9af8 100644

--- a/tags/密码/index.html

+++ b/tags/密码/index.html

@@ -470,7 +470,7 @@

21.5k

+ 23k

diff --git a/tags/小米/index.html b/tags/小米/index.html

index f5ec2a67..0872addc 100644

--- a/tags/小米/index.html

+++ b/tags/小米/index.html

@@ -522,7 +522,7 @@

21.5k

+ 23k

diff --git a/tags/微信/index.html b/tags/微信/index.html

index 260efc11..0cd5fc78 100644

--- a/tags/微信/index.html

+++ b/tags/微信/index.html

@@ -470,7 +470,7 @@

21.5k

+ 23k

diff --git a/tags/数据库/index.html b/tags/数据库/index.html

index c1417558..8bcc4fa1 100644

--- a/tags/数据库/index.html

+++ b/tags/数据库/index.html

@@ -496,7 +496,7 @@

21.5k

+ 23k

diff --git a/tags/数据挖掘/index.html b/tags/数据挖掘/index.html

index 9e0397ba..76325a78 100644

--- a/tags/数据挖掘/index.html

+++ b/tags/数据挖掘/index.html

@@ -470,7 +470,7 @@

21.5k

+ 23k

diff --git a/tags/文件格式/index.html b/tags/文件格式/index.html

index fae58d8d..54e8b4d3 100644

--- a/tags/文件格式/index.html

+++ b/tags/文件格式/index.html

@@ -470,7 +470,7 @@

21.5k

+ 23k

diff --git a/tags/模型实现/index.html b/tags/模型实现/index.html

index 7f42d72f..b2bbfc1d 100644

--- a/tags/模型实现/index.html

+++ b/tags/模型实现/index.html

@@ -470,7 +470,7 @@

21.5k

+ 23k

diff --git a/tags/破解/index.html b/tags/破解/index.html

index 6243e822..e3c53e0d 100644

--- a/tags/破解/index.html

+++ b/tags/破解/index.html

@@ -470,7 +470,7 @@

21.5k

+ 23k

diff --git a/tags/自然语言处理/index.html b/tags/自然语言处理/index.html

index 4176ef46..6fc76bf4 100644

--- a/tags/自然语言处理/index.html

+++ b/tags/自然语言处理/index.html

@@ -470,7 +470,7 @@

21.5k

+ 23k

diff --git a/tags/访问控制/index.html b/tags/访问控制/index.html

index 8027e2ad..b75c4ee4 100644

--- a/tags/访问控制/index.html

+++ b/tags/访问控制/index.html

@@ -470,7 +470,7 @@

21.5k

+ 23k

diff --git a/tags/路由器/index.html b/tags/路由器/index.html

index 12015510..9a31ba8d 100644

--- a/tags/路由器/index.html

+++ b/tags/路由器/index.html

@@ -470,7 +470,7 @@

21.5k

+ 23k

diff --git a/tags/远程执行/index.html b/tags/远程执行/index.html

index 652e0647..130d526b 100644

--- a/tags/远程执行/index.html

+++ b/tags/远程执行/index.html

@@ -470,7 +470,7 @@

21.5k

+ 23k

diff --git a/tags/逆向/index.html b/tags/逆向/index.html

index 9ac190eb..f0da94a6 100644

--- a/tags/逆向/index.html

+++ b/tags/逆向/index.html

@@ -470,7 +470,7 @@

21.5k

+ 23k

diff --git a/tags/重放攻击/index.html b/tags/重放攻击/index.html

index 9abaee3c..3302fe87 100644

--- a/tags/重放攻击/index.html

+++ b/tags/重放攻击/index.html

@@ -470,7 +470,7 @@

21.5k

+ 23k