破解

This commit is contained in:

parent

dc27a6d96f

commit

efd130c4f4

@ -8,15 +8,14 @@ tags:

|

|||||||

categories: IOT

|

categories: IOT

|

||||||

---

|

---

|

||||||

|

|

||||||

# MiniUPnP

|

# 概述

|

||||||

## 概述

|

|

||||||

[HomePage](http://miniupnp.free.fr/)

|

[HomePage](http://miniupnp.free.fr/)

|

||||||

[OpenWRT与miniUPnP](https://openwrt.org/docs/guide-user/firewall/upnp/miniupnpd)

|

[OpenWRT与miniUPnP](https://openwrt.org/docs/guide-user/firewall/upnp/miniupnpd)

|

||||||

>MiniUPnP项目提供了支持UPnP IGD(互联网网关设备)规范的软件。

|

>MiniUPnP项目提供了支持UPnP IGD(互联网网关设备)规范的软件。

|

||||||

在MiniUPnPd中添加了NAT-PMP和PCP支持。 对于客户端(MiniUPnPc)使用libnatpmp来支持NAT-PMP。

|

在MiniUPnPd中添加了NAT-PMP和PCP支持。 对于客户端(MiniUPnPc)使用libnatpmp来支持NAT-PMP。

|

||||||

MiniUPnP守护程序(MiniUPnPd)支持OpenBSD,FreeBSD,NetBSD,DragonFly BSD(Open)Solaris和Mac OS X以及pf或ipfw(ipfirewall)或ipf和Linux with netfilter。 MiniUPnP客户端(MiniUPnPc)和MiniSSDPd是便携式的,可以在任何POSIX系统上运行。 MiniUPnPc也适用于MS Windows和AmigaOS(版本3和4)。

|

MiniUPnP守护程序(MiniUPnPd)支持OpenBSD,FreeBSD,NetBSD,DragonFly BSD(Open)Solaris和Mac OS X以及pf或ipfw(ipfirewall)或ipf和Linux with netfilter。 MiniUPnP客户端(MiniUPnPc)和MiniSSDPd是便携式的,可以在任何POSIX系统上运行。 MiniUPnPc也适用于MS Windows和AmigaOS(版本3和4)。

|

||||||

|

|

||||||

### UPnP IGD客户端轻量级库和UPnP IGD守护进程

|

## UPnP IGD客户端轻量级库和UPnP IGD守护进程

|

||||||

大多数家庭adsl /有线路由器和Microsoft Windows 2K/XP都支持UPnP协议。 MiniUPnP项目的目标是提供一个免费的软件解决方案来支持协议的“Internet网关设备”部分。

|

大多数家庭adsl /有线路由器和Microsoft Windows 2K/XP都支持UPnP协议。 MiniUPnP项目的目标是提供一个免费的软件解决方案来支持协议的“Internet网关设备”部分。

|

||||||

>用于UPnP设备的Linux SDK(libupnp)对我来说似乎太沉重了。 我想要最简单的库,占用空间最小,并且不依赖于其他库,例如XML解析器或HTTP实现。 所有代码都是纯ANSI C.

|

>用于UPnP设备的Linux SDK(libupnp)对我来说似乎太沉重了。 我想要最简单的库,占用空间最小,并且不依赖于其他库,例如XML解析器或HTTP实现。 所有代码都是纯ANSI C.

|

||||||

|

|

||||||

@ -30,27 +29,27 @@ miniUPnP守护程序比任何其他IGD守护程序小得多,因此非常适合

|

|||||||

由于某些原因,直接使用MiniUPnP项目中的代码可能不是一个好的解决方案。

|

由于某些原因,直接使用MiniUPnP项目中的代码可能不是一个好的解决方案。

|

||||||

由于代码很小且易于理解,因此为您自己的UPnP实现提供灵感是一个很好的基础。 C ++中的[KTorrent](http://ktorrent.org/) UPnP插件就是一个很好的例子。

|

由于代码很小且易于理解,因此为您自己的UPnP实现提供灵感是一个很好的基础。 C ++中的[KTorrent](http://ktorrent.org/) UPnP插件就是一个很好的例子。

|

||||||

|

|

||||||

### MiniUPnP客户端库的实用性

|

## MiniUPnP客户端库的实用性

|

||||||

只要应用程序需要侦听传入的连接,MiniUPnP客户端库的使用就很有用。例如:P2P应用程序,活动模式的FTP客户端,IRC(用于DCC)或IM应用程序,网络游戏,任何服务器软件。

|

只要应用程序需要侦听传入的连接,MiniUPnP客户端库的使用就很有用。例如:P2P应用程序,活动模式的FTP客户端,IRC(用于DCC)或IM应用程序,网络游戏,任何服务器软件。

|

||||||

- 路由器的UPnP IGD功能的典型用法是使用MSN Messenger的文件传输。 MSN Messenger软件使用Windows XP的UPnP API打开传入连接的端口。 为了模仿MS软件,最好也使用UPnP。

|

- 路由器的UPnP IGD功能的典型用法是使用MSN Messenger的文件传输。 MSN Messenger软件使用Windows XP的UPnP API打开传入连接的端口。 为了模仿MS软件,最好也使用UPnP。

|

||||||

- 已经为XChat做了一个补丁,以展示应用程序如何使用miniupnp客户端库。

|

- 已经为XChat做了一个补丁,以展示应用程序如何使用miniupnp客户端库。

|

||||||

- 传输,一个免费的软件BitTorrent客户端正在使用miniupnpc和libnatpmp。

|

- 传输,一个免费的软件BitTorrent客户端正在使用miniupnpc和libnatpmp。

|

||||||

|

|

||||||

### MiniUPnP守护进程的实用性

|

## MiniUPnP守护进程的实用性

|

||||||

UPnP和NAT-PMP用于改善NAT路由器后面的设备的互联网连接。 诸如游戏,IM等的任何对等网络应用可受益于支持UPnP和/或NAT-PMP的NAT路由器。最新一代的Microsoft XBOX 360和Sony Playstation 3游戏机使用UPnP命令来启用XBOX Live服务和Playstation Network的在线游戏。 据报道,MiniUPnPd正在与两个控制台正常工作。 它可能需要一个精细的配置调整。

|

UPnP和NAT-PMP用于改善NAT路由器后面的设备的互联网连接。 诸如游戏,IM等的任何对等网络应用可受益于支持UPnP和/或NAT-PMP的NAT路由器。最新一代的Microsoft XBOX 360和Sony Playstation 3游戏机使用UPnP命令来启用XBOX Live服务和Playstation Network的在线游戏。 据报道,MiniUPnPd正在与两个控制台正常工作。 它可能需要一个精细的配置调整。

|

||||||

|

|

||||||

### 安全

|

## 安全

|

||||||

UPnP实施可能会受到安全漏洞的影响。 错误执行或配置的UPnP IGD易受攻击。 安全研究员HD Moore做了很好的工作来揭示现有实施中的漏洞:[通用即插即用(PDF)中的安全漏洞](http://hdm.io/writing/originals/SecurityFlawsUPnP.pdf)。 一个常见的问题是让SSDP或HTTP/SOAP端口对互联网开放:它们应该只能从LAN访问。

|

UPnP实施可能会受到安全漏洞的影响。 错误执行或配置的UPnP IGD易受攻击。 安全研究员HD Moore做了很好的工作来揭示现有实施中的漏洞:[通用即插即用(PDF)中的安全漏洞](http://hdm.io/writing/originals/SecurityFlawsUPnP.pdf)。 一个常见的问题是让SSDP或HTTP/SOAP端口对互联网开放:它们应该只能从LAN访问。

|

||||||

|

|

||||||

|

|

||||||

## 协议栈

|

# 协议栈

|

||||||

工作流程

|

工作流程

|

||||||

|

|

||||||

|

|

||||||

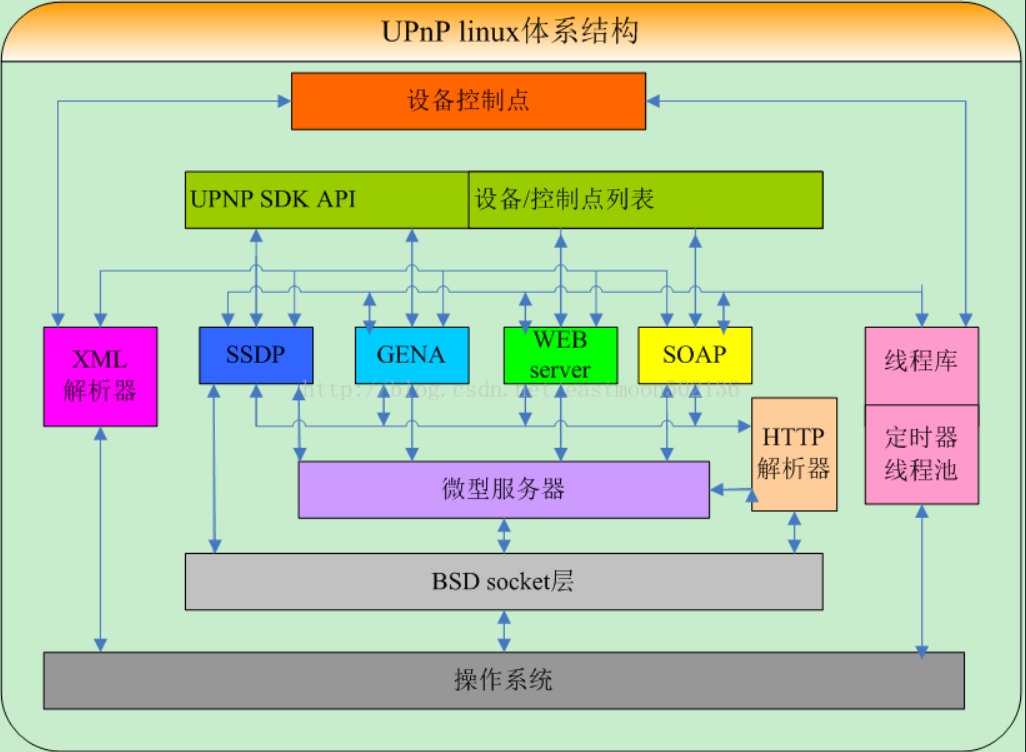

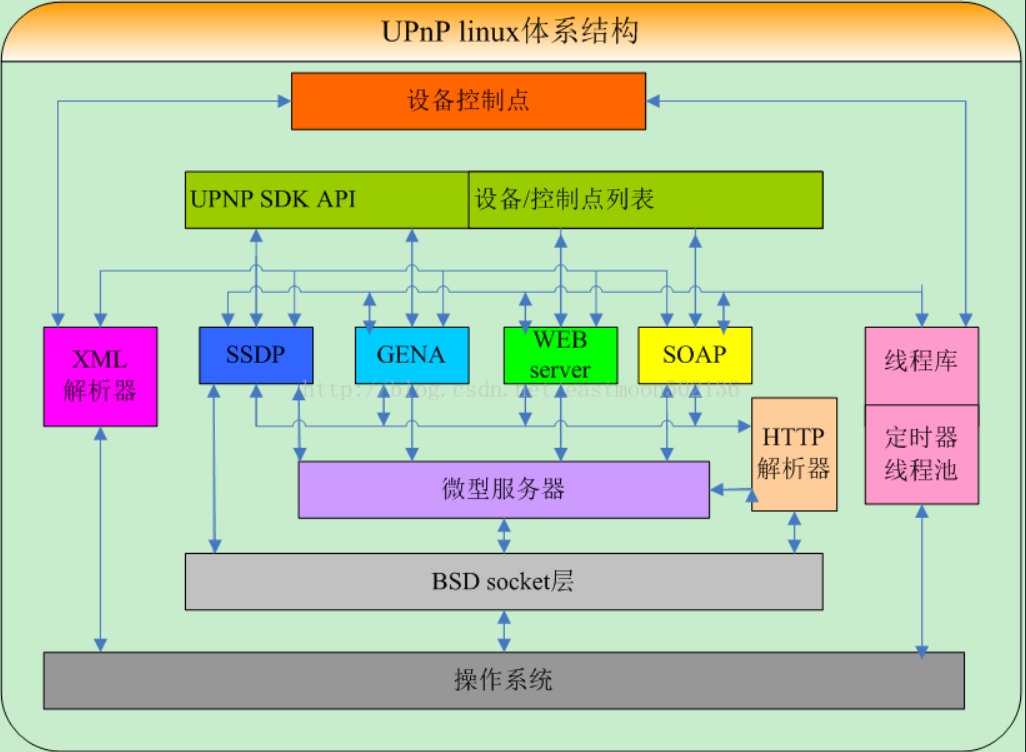

Linux体系结构

|

Linux体系结构

|

||||||

|

|

||||||

|

|

||||||

### 发现

|

## 发现

|

||||||

|

|

||||||

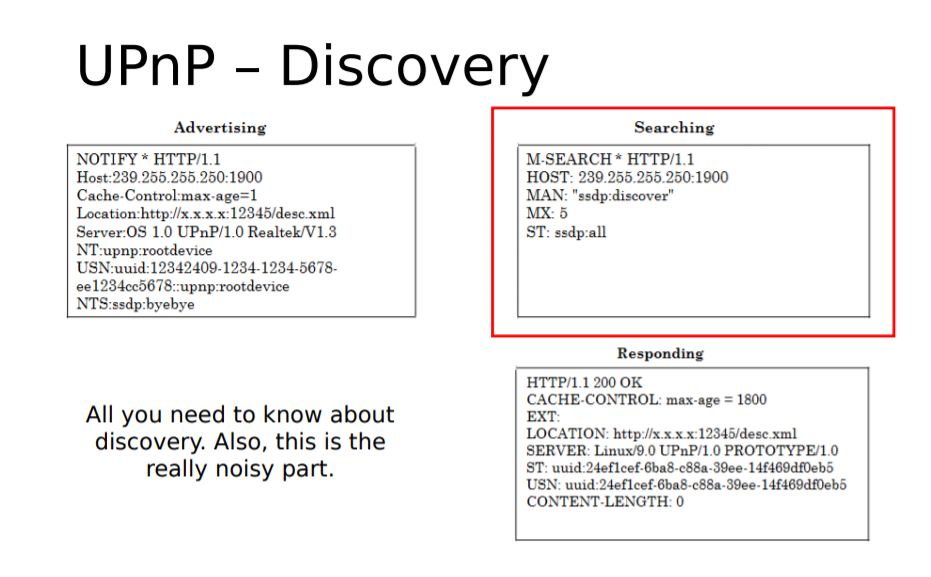

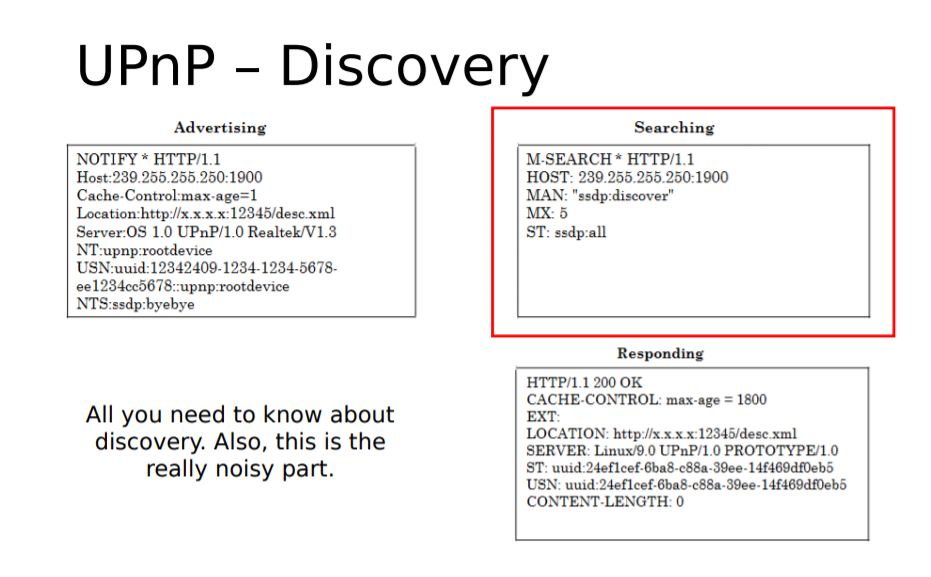

给定一个IP地址(通过DHCP获得),UPnP网络中的第一步是发现。

|

给定一个IP地址(通过DHCP获得),UPnP网络中的第一步是发现。

|

||||||

当一个设备被加入到网络中并想知道网络上可用的UPnP服务时,UPnP检测协议允许该设备向控制点广播自己的服务。通过UDP协议向端口1900上的多播地址239.255.255.250发送发现消息。此消息包含标头,类似于HTTP请求。此协议有时称为HTTPU(HTTP over UDP):

|

当一个设备被加入到网络中并想知道网络上可用的UPnP服务时,UPnP检测协议允许该设备向控制点广播自己的服务。通过UDP协议向端口1900上的多播地址239.255.255.250发送发现消息。此消息包含标头,类似于HTTP请求。此协议有时称为HTTPU(HTTP over UDP):

|

||||||

@ -74,12 +73,12 @@ USN:uuid:UPnP-SpeedTouch510 :: urn:schemas-upnp-org:service:WANPPPConn

|

|||||||

类似地,当一个控制点加入到网络中的时候,它也能够搜索到网络中存在的、感兴趣的设备相关信息。这两种类型的基础交互是一种仅包含少量、重要相关设备信息或者它的某个服务。比如,类型、标识和指向更详细信息的链接。

|

类似地,当一个控制点加入到网络中的时候,它也能够搜索到网络中存在的、感兴趣的设备相关信息。这两种类型的基础交互是一种仅包含少量、重要相关设备信息或者它的某个服务。比如,类型、标识和指向更详细信息的链接。

|

||||||

UPnP检测协议是 ***基于简单服务发现协议(SSDP)*** 的。

|

UPnP检测协议是 ***基于简单服务发现协议(SSDP)*** 的。

|

||||||

|

|

||||||

### 描述

|

## 描述

|

||||||

UPnP网络的下一步是描述。当一个控制点检测到一个设备时,它对该设备仍然知之甚少。为了使控制点了解更多关于该设备的信息或者和设备进行交互,控制点必须从设备发出的检测信息中包含的URL获取更多的信息。

|

UPnP网络的下一步是描述。当一个控制点检测到一个设备时,它对该设备仍然知之甚少。为了使控制点了解更多关于该设备的信息或者和设备进行交互,控制点必须从设备发出的检测信息中包含的URL获取更多的信息。

|

||||||

|

|

||||||

某个设备的UPnP描述是 **XML** 的方式,通过http协议,包括品牌、厂商相关信息,如型号名和编号、序列号、厂商名、品牌相关URL等。描述还包括一个嵌入式设备和服务列表,以及控制、事件传递和存在相关的URL。对于每种设备,描述还包括一个命令或动作列表,包括响应何种服务,针对各种动作的参数;这些变量描述出运行时设备的状态信息,并通过它们的数据类型、范围和事件来进行描述。

|

某个设备的UPnP描述是 **XML** 的方式,通过http协议,包括品牌、厂商相关信息,如型号名和编号、序列号、厂商名、品牌相关URL等。描述还包括一个嵌入式设备和服务列表,以及控制、事件传递和存在相关的URL。对于每种设备,描述还包括一个命令或动作列表,包括响应何种服务,针对各种动作的参数;这些变量描述出运行时设备的状态信息,并通过它们的数据类型、范围和事件来进行描述。

|

||||||

|

|

||||||

### 控制

|

## 控制

|

||||||

|

|

||||||

UPnP网络的下一步是控制。当一个控制点获取到设备描述信息之后,它就可以向该设备发送指令了。为了实现此,控制点发送一个合适的控制消息至服务相关控制URL(包含在设备描述中)。

|

UPnP网络的下一步是控制。当一个控制点获取到设备描述信息之后,它就可以向该设备发送指令了。为了实现此,控制点发送一个合适的控制消息至服务相关控制URL(包含在设备描述中)。

|

||||||

```

|

```

|

||||||

@ -93,7 +92,7 @@ UPnP网络的下一步是控制。当一个控制点获取到设备描述信息

|

|||||||

```

|

```

|

||||||

要发送SOAP请求,只需要controlURL标记内的URL。控制消息也是通过 ***简单对象访问协议(SOAP)*** 用XML来描述的。类似函数调用,服务通过返回动作相关的值来回应控制消息。动作的效果,如果有的话,会反应在用于刻画运行中服务的相关变量。

|

要发送SOAP请求,只需要controlURL标记内的URL。控制消息也是通过 ***简单对象访问协议(SOAP)*** 用XML来描述的。类似函数调用,服务通过返回动作相关的值来回应控制消息。动作的效果,如果有的话,会反应在用于刻画运行中服务的相关变量。

|

||||||

|

|

||||||

### 事件通知

|

## 事件通知

|

||||||

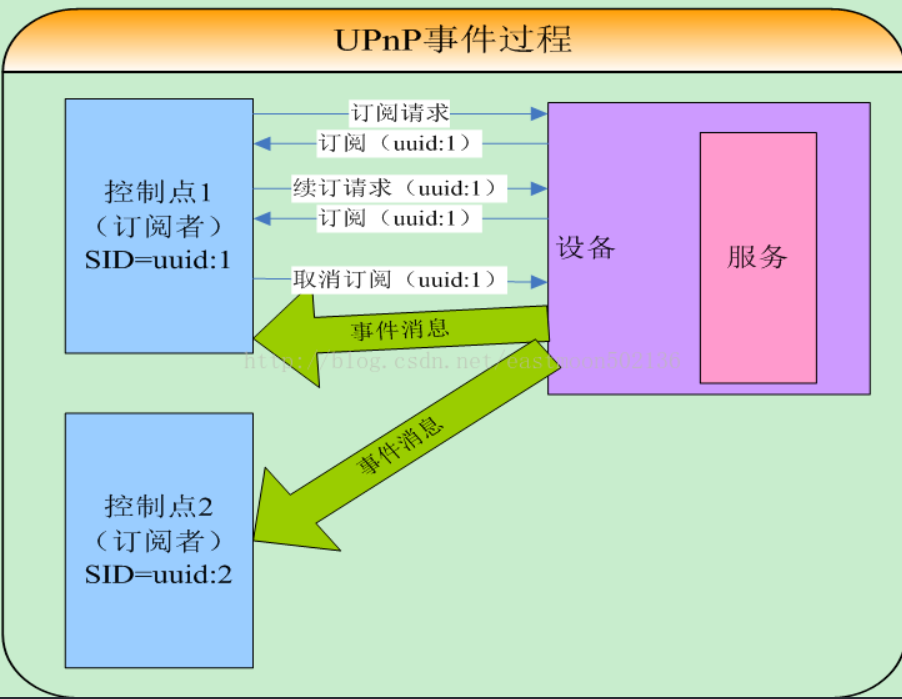

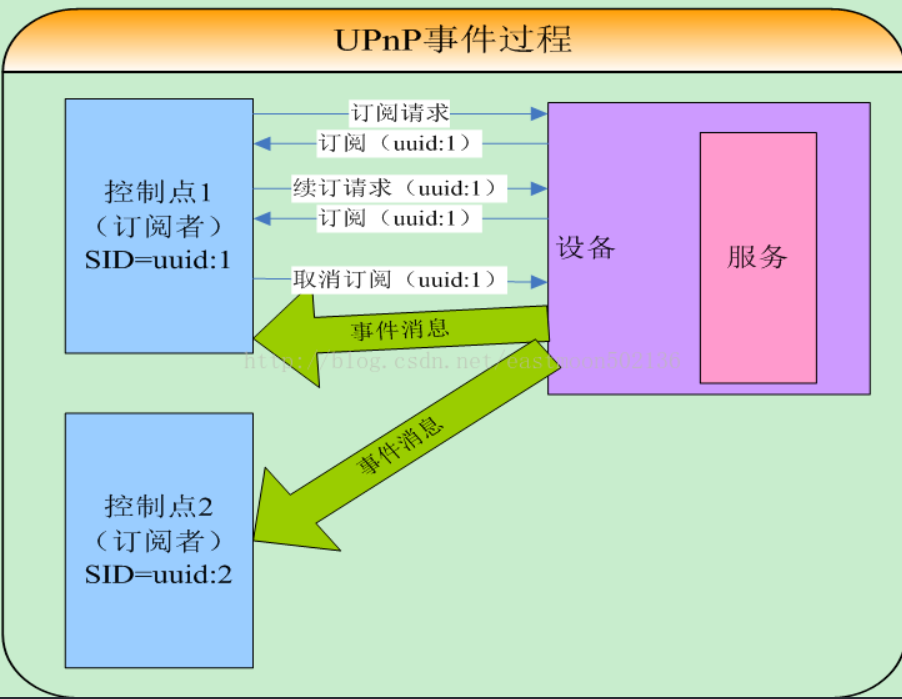

下一步是事件通知。UPnP中的事件 ***协议基于GENA*** 。一个UPnP描述包括一组命令列表和刻画运行时状态信息的变量。服务在这些变量改变的时候进行更新,控制点可以进行订阅以获取相关改变。

|

下一步是事件通知。UPnP中的事件 ***协议基于GENA*** 。一个UPnP描述包括一组命令列表和刻画运行时状态信息的变量。服务在这些变量改变的时候进行更新,控制点可以进行订阅以获取相关改变。

|

||||||

|

|

||||||

服务通过发送事件消息来发布更新。事件消息包括一个或多个状态信息变量以及它们的当前数值。这些消息也是采用XML的格式,用通用事件通知体系进行格式化。一个特殊的初始化消息会在控制点第一次订阅的时候发送,它包括服务相关的变量名及值。为了支持多个控制点并存的情形,事件通知被设计成对于所有的控制点都平行通知。因此,所有的订阅者同等地收到所有事件通知。

|

服务通过发送事件消息来发布更新。事件消息包括一个或多个状态信息变量以及它们的当前数值。这些消息也是采用XML的格式,用通用事件通知体系进行格式化。一个特殊的初始化消息会在控制点第一次订阅的时候发送,它包括服务相关的变量名及值。为了支持多个控制点并存的情形,事件通知被设计成对于所有的控制点都平行通知。因此,所有的订阅者同等地收到所有事件通知。

|

||||||

@ -108,15 +107,15 @@ UPnP网络的下一步是控制。当一个控制点获取到设备描述信息

|

|||||||

</ service>

|

</ service>

|

||||||

```

|

```

|

||||||

|

|

||||||

### 展示

|

## 展示

|

||||||

最后一步是展示。如果设备带有存在URL,那么控制点可以通过它来获取设备存在信息,即在浏览器中加载URL,并允许用户来进行相关控制或查看操作。具体支持哪些操作则是由存在页面和设备完成的。

|

最后一步是展示。如果设备带有存在URL,那么控制点可以通过它来获取设备存在信息,即在浏览器中加载URL,并允许用户来进行相关控制或查看操作。具体支持哪些操作则是由存在页面和设备完成的。

|

||||||

|

|

||||||

|

|

||||||

### NAT穿透

|

## NAT穿透

|

||||||

UPnP为NAT(网络地址转换)穿透带来了一个解决方案:**互联网网关设备协议(IGD)**。NAT穿透允许UPnP数据包在没有用户交互的情况下,无障碍的通过路由器或者防火墙(假如那个路由器或者防火墙支持NAT)。

|

UPnP为NAT(网络地址转换)穿透带来了一个解决方案:**互联网网关设备协议(IGD)**。NAT穿透允许UPnP数据包在没有用户交互的情况下,无障碍的通过路由器或者防火墙(假如那个路由器或者防火墙支持NAT)。

|

||||||

|

|

||||||

|

|

||||||

## SOAP和UPnP

|

# SOAP和UPnP

|

||||||

|协议|全称|

|

|协议|全称|

|

||||||

|-----|-----|

|

|-----|-----|

|

||||||

|UPnP|Universal Plug and Play|

|

|UPnP|Universal Plug and Play|

|

||||||

@ -124,9 +123,9 @@ UPnP为NAT(网络地址转换)穿透带来了一个解决方案:**互联

|

|||||||

|SCPD|Service Control Protocol Definition|

|

|SCPD|Service Control Protocol Definition|

|

||||||

|SOAP|Simple Object Access Protocol|

|

|SOAP|Simple Object Access Protocol|

|

||||||

|

|

||||||

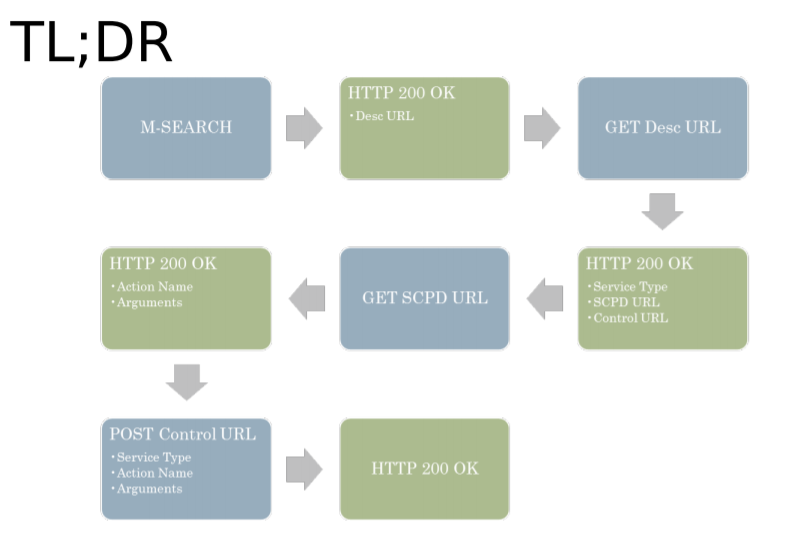

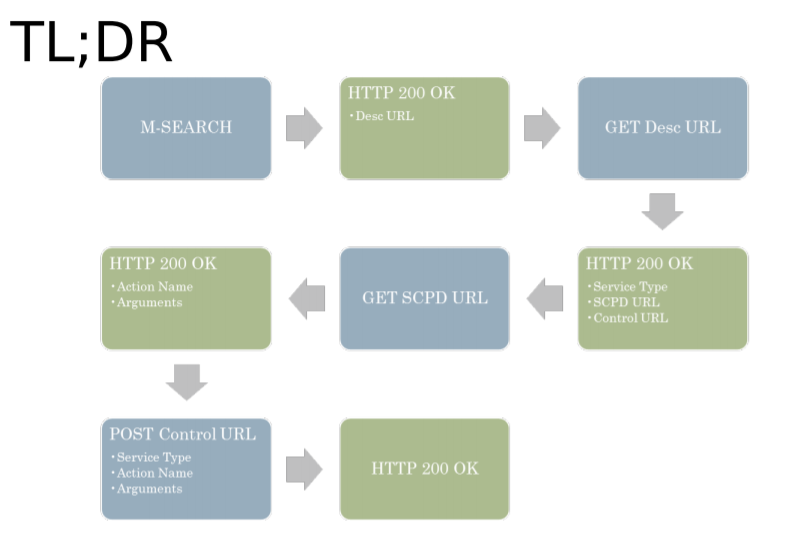

### UPnP - Discovery

|

## UPnP - Discovery

|

||||||

|

|

||||||

### UPnP – Description

|

## UPnP – Description

|

||||||

- XML文件通常托管在高位的TCP端口

|

- XML文件通常托管在高位的TCP端口

|

||||||

- 版本信息

|

- 版本信息

|

||||||

upnp.org spec

|

upnp.org spec

|

||||||

@ -135,7 +134,7 @@ upnp.org spec

|

|||||||

型号名和编号、序列号、厂商名、品牌相关URL

|

型号名和编号、序列号、厂商名、品牌相关URL

|

||||||

服务列表:服务类型;SCPD URL;Control URL;Event URL

|

服务列表:服务类型;SCPD URL;Control URL;Event URL

|

||||||

|

|

||||||

### UPnP – SCPD

|

## UPnP – SCPD

|

||||||

- 定义服务动作和参数的XML文件

|

- 定义服务动作和参数的XML文件

|

||||||

- 版本信息

|

- 版本信息

|

||||||

和描述一致

|

和描述一致

|

||||||

@ -145,7 +144,7 @@ upnp.org spec

|

|||||||

- 变量列表

|

- 变量列表

|

||||||

变量名、数据类型

|

变量名、数据类型

|

||||||

|

|

||||||

### UPnP – Control

|

## UPnP – Control

|

||||||

- 这里用到了SOAP

|

- 这里用到了SOAP

|

||||||

- 主要是RPC服务或CGI脚本的前端

|

- 主要是RPC服务或CGI脚本的前端

|

||||||

- SOAP封装

|

- SOAP封装

|

||||||

@ -154,9 +153,9 @@ upnp.org spec

|

|||||||

• 来自SCPD XML的动作名称和参数

|

• 来自SCPD XML的动作名称和参数

|

||||||

- POST封装到control URL

|

- POST封装到control URL

|

||||||

|

|

||||||

### TL;DR

|

## TL;DR

|

||||||

|

|

||||||

### 好的一面

|

## 好的一面

|

||||||

- Control AV equipment

|

- Control AV equipment

|

||||||

- Home automation

|

- Home automation

|

||||||

- Network administration

|

- Network administration

|

||||||

@ -164,7 +163,7 @@ upnp.org spec

|

|||||||

- Industrial monitoring and control (uh…what?)

|

- Industrial monitoring and control (uh…what?)

|

||||||

- And this is just the official specs

|

- And this is just the official specs

|

||||||

All our devices can talk to each other! Brave new worlds of remote control and automation! Have your toaster turn on the lights, set the TV to the news channel, and send you a text message when breakfast is ready! The future is now! Nothing could possibly go wrong!

|

All our devices can talk to each other! Brave new worlds of remote control and automation! Have your toaster turn on the lights, set the TV to the news channel, and send you a text message when breakfast is ready! The future is now! Nothing could possibly go wrong!

|

||||||

### 关于安全

|

## 关于安全

|

||||||

1. 嵌入式设备

|

1. 嵌入式设备

|

||||||

- 有限的内存和处理能力

|

- 有限的内存和处理能力

|

||||||

- 硬件和软件开发人员通常是完全不同的公司

|

- 硬件和软件开发人员通常是完全不同的公司

|

||||||

@ -183,7 +182,7 @@ All our devices can talk to each other! Brave new worlds of remote control and a

|

|||||||

- 2013年,2.5%的CVE与XML相关[2],其中,近36%的患者CVSS严重程度为7或以上

|

- 2013年,2.5%的CVE与XML相关[2],其中,近36%的患者CVSS严重程度为7或以上

|

||||||

- 随着XML的用例增长,版本也越来越多:递归错误,XXE,命令注入等......

|

- 随着XML的用例增长,版本也越来越多:递归错误,XXE,命令注入等......

|

||||||

|

|

||||||

## 攻击面

|

# 攻击面

|

||||||

- UPnP服务

|

- UPnP服务

|

||||||

• HTTP头解析

|

• HTTP头解析

|

||||||

• SSDP解析

|

• SSDP解析

|

||||||

@ -198,7 +197,7 @@ All our devices can talk to each other! Brave new worlds of remote control and a

|

|||||||

• SOAP注入

|

• SOAP注入

|

||||||

• 信息披露

|

• 信息披露

|

||||||

• 可疑级别的未经身份验证的设备控制

|

• 可疑级别的未经身份验证的设备控制

|

||||||

### Attack surface – UPnP

|

## Attack surface – UPnP

|

||||||

- [CVE-2012-5958](https://community.rapid7.com/docs/DOC-2150)

|

- [CVE-2012-5958](https://community.rapid7.com/docs/DOC-2150)

|

||||||

去年由HD Moore(众多之一)披露;调用strncpy将ST头中的字符串复制到TempBuf[COMMAND_LEN];strncpy的长度参数基于冒号之间的字符数

|

去年由HD Moore(众多之一)披露;调用strncpy将ST头中的字符串复制到TempBuf[COMMAND_LEN];strncpy的长度参数基于冒号之间的字符数

|

||||||

|

|

||||||

@ -207,7 +206,7 @@ All our devices can talk to each other! Brave new worlds of remote control and a

|

|||||||

去年由Zach Cutlip披露;ST头的内容作为参数传递给M-SEARCH.sh;无需验证

|

去年由Zach Cutlip披露;ST头的内容作为参数传递给M-SEARCH.sh;无需验证

|

||||||

|

|

||||||

|

|

||||||

### Attack surface – SOAP

|

## Attack surface – SOAP

|

||||||

- XBMC soap_action_name[缓冲区溢出](http://www.exploit-db.com/exploits/15347/)

|

- XBMC soap_action_name[缓冲区溢出](http://www.exploit-db.com/exploits/15347/)

|

||||||

由n00b于2010年10月公布;ProcessHttpPostRequest函数分配静态大小的缓冲区;调用sscanf将SOAPAction标头的值复制到其中,没有边界检查

|

由n00b于2010年10月公布;ProcessHttpPostRequest函数分配静态大小的缓冲区;调用sscanf将SOAPAction标头的值复制到其中,没有边界检查

|

||||||

|

|

||||||

@ -227,7 +226,7 @@ Brandon Perry今年早些时候公布了(PBerry Crunch!);F5 iControl API s

|

|||||||

- [CVE-2011-4499,CVE-2011-4500,CVE-2011-4501,CVE-2011-4503,CVE-2011-4504,CVE-2011-4505,CVE-2011-4506,更多?](http://toor.do/DEFCON-19-Garcia-UPnP-Mapping-WP.pdf)

|

- [CVE-2011-4499,CVE-2011-4500,CVE-2011-4501,CVE-2011-4503,CVE-2011-4504,CVE-2011-4505,CVE-2011-4506,更多?](http://toor.do/DEFCON-19-Garcia-UPnP-Mapping-WP.pdf)

|

||||||

Daniel Garcia在Defcon 19上披露; UPnP IGD 使用AddPortMapping和DeletePortMapping等操作来允许远程管理路由规则;缺乏身份验证,可在WAN接口上使用; 使攻击者能够执行:•NAT遍历 •外部/内部主机端口映射 •内部LAN的外部网络扫描

|

Daniel Garcia在Defcon 19上披露; UPnP IGD 使用AddPortMapping和DeletePortMapping等操作来允许远程管理路由规则;缺乏身份验证,可在WAN接口上使用; 使攻击者能够执行:•NAT遍历 •外部/内部主机端口映射 •内部LAN的外部网络扫描

|

||||||

|

|

||||||

### 如何测试

|

## 如何测试

|

||||||

- 了解您的网络

|

- 了解您的网络

|

||||||

M-SEARCH你连接的每个网络以监听新的NOTIFY消息

|

M-SEARCH你连接的每个网络以监听新的NOTIFY消息

|

||||||

- 如果您不需要UPnP,请将其禁用

|

- 如果您不需要UPnP,请将其禁用

|

||||||

@ -239,9 +238,9 @@ Burp – http://portswigger.net/burp/

|

|||||||

WSFuzzer – https://www.owasp.org/index.php/Category:OWASP_WSFuzzer_Project

|

WSFuzzer – https://www.owasp.org/index.php/Category:OWASP_WSFuzzer_Project

|

||||||

Miranda – http://code.google.com/p/miranda-upnp/

|

Miranda – http://code.google.com/p/miranda-upnp/

|

||||||

|

|

||||||

## 对小米WIFI路由器的UPnP分析

|

# 对小米WIFI路由器的UPnP分析

|

||||||

### 使用工具扫描

|

## 使用工具扫描

|

||||||

1. 使用Metasploit检查

|

### 使用Metasploit检查

|

||||||

|

|

||||||

```

|

```

|

||||||

msfconsole

|

msfconsole

|

||||||

@ -259,7 +258,7 @@ msf5 auxiliary(scanner/upnp/ssdp_msearch) > run

|

|||||||

- UPnP/1.1

|

- UPnP/1.1

|

||||||

- MiniUPnPd/2.0

|

- MiniUPnPd/2.0

|

||||||

|

|

||||||

2. 使用nmap进行扫描

|

### 使用nmap进行扫描

|

||||||

|

|

||||||

```

|

```

|

||||||

nmap -p1900,5351 192.168.31.1

|

nmap -p1900,5351 192.168.31.1

|

||||||

@ -272,9 +271,10 @@ PORT STATE SERVICE

|

|||||||

NAT端口映射协议(英语:NAT Port Mapping Protocol,缩写NAT-PMP)是一个能自动创建网络地址转换(NAT)设置和端口映射配置而无需用户介入的网络协议。该协议能自动测定NAT网关的外部IPv4地址,并为应用程序提供与对等端交流通信的方法。NAT-PMP于2005年由苹果公司推出,为更常见的ISO标准互联网网关设备协议(被许多NAT路由器实现)的一个替代品。该协议由互联网工程任务组(IETF)在RFC 6886中发布。

|

NAT端口映射协议(英语:NAT Port Mapping Protocol,缩写NAT-PMP)是一个能自动创建网络地址转换(NAT)设置和端口映射配置而无需用户介入的网络协议。该协议能自动测定NAT网关的外部IPv4地址,并为应用程序提供与对等端交流通信的方法。NAT-PMP于2005年由苹果公司推出,为更常见的ISO标准互联网网关设备协议(被许多NAT路由器实现)的一个替代品。该协议由互联网工程任务组(IETF)在RFC 6886中发布。

|

||||||

NAT-PMP使用用户数据报协议(UDP),在5351端口运行。该协议没有内置的身份验证机制,因为转发一个端口通常不允许任何活动,也不能用STUN方法实现。NAT-PMP相比STUN的好处是它不需要STUN服务器,并且NAT-PMP映射有一个已知的过期时间,应用可以避免低效地发送保活数据包。

|

NAT-PMP使用用户数据报协议(UDP),在5351端口运行。该协议没有内置的身份验证机制,因为转发一个端口通常不允许任何活动,也不能用STUN方法实现。NAT-PMP相比STUN的好处是它不需要STUN服务器,并且NAT-PMP映射有一个已知的过期时间,应用可以避免低效地发送保活数据包。

|

||||||

NAT-PMP是端口控制协议(PCP)的前身。

|

NAT-PMP是端口控制协议(PCP)的前身。

|

||||||

|

https://laucyun.com/25118b151a3386b7beff250835fe7e98.html

|

||||||

2014年10月,Rapid7安全研究员Jon Hart公布,因厂商对NAT-PMP协议设计不当,估计公网上有1200万台网络设备受到NAT-PMP漏洞的影响。NAT-PMP协议的规范中特别指明,NAT网关不能接受来自外网的地址映射请求,但一些厂商的设计并未遵守此规定。黑客可能对这些设备进行恶意的端口映射,进行流量反弹、代理等攻击。

|

2014年10月,Rapid7安全研究员Jon Hart公布,因厂商对NAT-PMP协议设计不当,估计公网上有1200万台网络设备受到NAT-PMP漏洞的影响。NAT-PMP协议的规范中特别指明,NAT网关不能接受来自外网的地址映射请求,但一些厂商的设计并未遵守此规定。黑客可能对这些设备进行恶意的端口映射,进行流量反弹、代理等攻击。

|

||||||

|

|

||||||

3. netstat扫描

|

### netstat扫描

|

||||||

|

|

||||||

```

|

```

|

||||||

Proto Recv-Q Send-Q Local Address Foreign Address State in out PID/Program name

|

Proto Recv-Q Send-Q Local Address Foreign Address State in out PID/Program name

|

||||||

@ -284,7 +284,7 @@ udp 0 0 0.0.0.0:1900 0.0.0.0:* 1414113 1827652 18

|

|||||||

```

|

```

|

||||||

端口1900在UPnP发现的过程中使用,5351通常为端口映射协议NAT-PMP运行的端口

|

端口1900在UPnP发现的过程中使用,5351通常为端口映射协议NAT-PMP运行的端口

|

||||||

|

|

||||||

4. [miranda](https://www.ethicalhacker.net/columns/heffner/plug-n-play-network-hacking/)

|

### [miranda](https://www.ethicalhacker.net/columns/heffner/plug-n-play-network-hacking/)

|

||||||

|

|

||||||

```

|

```

|

||||||

sudo python2 miranda.py -i wlx44334c388fbd -v

|

sudo python2 miranda.py -i wlx44334c388fbd -v

|

||||||

@ -536,7 +536,8 @@ upnp> host send 0 WANConnectionDevice WANIPConnection DeletePortMapping

|

|||||||

虽然UPnP是一种很少理解的协议,但它在绝大多数家庭网络上都很活跃,甚至在某些公司网络上也是如此。许多设备支持UPnP以便于消费者使用,但是,它们通常支持不允许任何服务自动执行的操作,尤其是未经授权的情况下。更糟糕的是,协议实现本身很少以安全思维构建,使其可以进一步利用。

|

虽然UPnP是一种很少理解的协议,但它在绝大多数家庭网络上都很活跃,甚至在某些公司网络上也是如此。许多设备支持UPnP以便于消费者使用,但是,它们通常支持不允许任何服务自动执行的操作,尤其是未经授权的情况下。更糟糕的是,协议实现本身很少以安全思维构建,使其可以进一步利用。

|

||||||

防止本地/远程利用UPnP的最佳方法是在任何/所有网络设备上禁用该功能。然而,考虑到这个协议和其他“自动魔术”协议旨在帮助懒惰的用户,他们可能不知道这些协议的危险,唯一真正的解决方案是让供应商更加关注他们的设计和实施,并且更加安全。

|

防止本地/远程利用UPnP的最佳方法是在任何/所有网络设备上禁用该功能。然而,考虑到这个协议和其他“自动魔术”协议旨在帮助懒惰的用户,他们可能不知道这些协议的危险,唯一真正的解决方案是让供应商更加关注他们的设计和实施,并且更加安全。

|

||||||

|

|

||||||

### 浏览配置文件

|

## 浏览配置文件

|

||||||

|

### 通过find命令搜索

|

||||||

<pre>root@XiaoQiang:/# find -name *upnp*

|

<pre>root@XiaoQiang:/# find -name *upnp*

|

||||||

./etc/rc.d/S95miniupnpd

|

./etc/rc.d/S95miniupnpd

|

||||||

./etc/init.d/miniupnpd

|

./etc/init.d/miniupnpd

|

||||||

@ -553,6 +554,209 @@ upnp> host send 0 WANConnectionDevice WANIPConnection DeletePortMapping

|

|||||||

./data/etc/init.d/miniupnpd

|

./data/etc/init.d/miniupnpd

|

||||||

./data/etc/hotplug.d/iface/50-miniupnpd

|

./data/etc/hotplug.d/iface/50-miniupnpd

|

||||||

./data/etc/config/upnpd</pre>

|

./data/etc/config/upnpd</pre>

|

||||||

# SmartController

|

|

||||||

|

|

||||||

# messagingagent

|

- /etc/rc.d 启动的配置文件和脚本

|

||||||

|

|

||||||

|

|

||||||

|

```

|

||||||

|

!/bin/sh /etc/rc.common

|

||||||

|

# Copyright (C) 2006-2011 OpenWrt.org

|

||||||

|

|

||||||

|

START=95

|

||||||

|

SERVICE_USE_PID=1

|

||||||

|

upnpd_get_port_range() {

|

||||||

|

local _var="$1"; shift

|

||||||

|

local _val

|

||||||

|

config_get _val "$@"

|

||||||

|

case "$_val" in

|

||||||

|

[0-9]*[:-][0-9]*)

|

||||||

|

export -n -- "${_var}_start=${_val%%[:-]*}"

|

||||||

|

export -n -- "${_var}_end=${_val##*[:-]}"

|

||||||

|

;;

|

||||||

|

[0-9]*)

|

||||||

|

export -n -- "${_var}_start=$_val"

|

||||||

|

export -n -- "${_var}_end="

|

||||||

|

;;

|

||||||

|

esac

|

||||||

|

}

|

||||||

|

conf_rule_add() {

|

||||||

|

local cfg="$1"

|

||||||

|

local tmpconf="$2"

|

||||||

|

local action external_port_start external_port_end int_addr

|

||||||

|

local internal_port_start internal_port_end

|

||||||

|

|

||||||

|

config_get action "$cfg" action "deny" # allow or deny

|

||||||

|

upnpd_get_port_range "ext" "$cfg" ext_ports "0-65535" # external ports: x, x-y, x:y

|

||||||

|

config_get int_addr "$cfg" int_addr "0.0.0.0/0" # ip or network and subnet mask (internal)

|

||||||

|

upnpd_get_port_range "int" "$cfg" int_ports "0-65535" # internal ports: x, x-y, x:y or range

|

||||||

|

|

||||||

|

# Make a single IP IP/32 so that miniupnpd.conf can use it.

|

||||||

|

case "$int_addr" in

|

||||||

|

*/*) ;;

|

||||||

|

*) int_addr="$int_addr/32" ;;

|

||||||

|

esac

|

||||||

|

|

||||||

|

echo "${action} ${ext_start}${ext_end:+-}${ext_end} ${int_addr} ${int_start}${int_end:+-}${int_end}" >>$tmpconf

|

||||||

|

}

|

||||||

|

upnpd_write_bool() {

|

||||||

|

local opt="$1"

|

||||||

|

local def="${2:-0}"

|

||||||

|

local alt="$3"

|

||||||

|

local val

|

||||||

|

|

||||||

|

config_get_bool val config "$opt" "$def"

|

||||||

|

if [ "$val" -eq 0 ]; then

|

||||||

|

echo "${alt:-$opt}=no" >> $tmpconf

|

||||||

|

else

|

||||||

|

echo "${alt:-$opt}=yes" >> $tmpconf

|

||||||

|

fi

|

||||||

|

}

|

||||||

|

|

||||||

|

boot() {

|

||||||

|

return 0

|

||||||

|

}

|

||||||

|

|

||||||

|

start() {

|

||||||

|

config_load "upnpd"

|

||||||

|

local extiface intiface upload download logging secure enabled natpmp

|

||||||

|

local extip port usesysuptime conffile serial_number model_number

|

||||||

|

local uuid notify_interval presentation_url enable_upnp

|

||||||

|

local upnp_lease_file clean_ruleset_threshold clean_ruleset_interval

|

||||||

|

|

||||||

|

config_get extiface config external_iface

|

||||||

|

config_get intiface config internal_iface

|

||||||

|

config_get extip config external_ip

|

||||||

|

config_get port config port 5000

|

||||||

|

config_get upload config upload

|

||||||

|

config_get download config download

|

||||||

|

config_get_bool logging config log_output 0

|

||||||

|

config_get conffile config config_file

|

||||||

|

config_get serial_number config serial_number

|

||||||

|

config_get model_number config model_number

|

||||||

|

config_get uuid config uuid

|

||||||

|

config_get notify_interval config notify_interval

|

||||||

|

config_get presentation_url config presentation_url

|

||||||

|

config_get upnp_lease_file config upnp_lease_file

|

||||||

|

config_get clean_ruleset_threshold config clean_ruleset_threshold

|

||||||

|

config_get clean_ruleset_interval config clean_ruleset_interval

|

||||||

|

|

||||||

|

local args

|

||||||

|

|

||||||

|

. /lib/functions/network.sh

|

||||||

|

local ifname

|

||||||

|

network_get_device ifname ${extiface:-wan}

|

||||||

|

|

||||||

|

if [ -n "$conffile" ]; then

|

||||||

|

args="-f $conffile"

|

||||||

|

else

|

||||||

|

local tmpconf="/var/etc/miniupnpd.conf"

|

||||||

|

args="-f $tmpconf"

|

||||||

|

mkdir -p /var/etc

|

||||||

|

|

||||||

|

echo "ext_ifname=$ifname" >$tmpconf

|

||||||

|

|

||||||

|

[ -n "$extip" ] && \

|

||||||

|

echo "ext_ip=$extip" >>$tmpconf

|

||||||

|

|

||||||

|

local iface

|

||||||

|

for iface in ${intiface:-lan}; do

|

||||||

|

local device

|

||||||

|

network_get_device device "$iface" && {

|

||||||

|

echo "listening_ip=$device" >>$tmpconf

|

||||||

|

}

|

||||||

|

done

|

||||||

|

|

||||||

|

[ "$port" != "auto" ] && \

|

||||||

|

echo "port=$port" >>$tmpconf

|

||||||

|

|

||||||

|

config_load "upnpd"

|

||||||

|

upnpd_write_bool enable_natpmp 1

|

||||||

|

upnpd_write_bool enable_upnp 1

|

||||||

|

upnpd_write_bool secure_mode 1

|

||||||

|

upnpd_write_bool system_uptime 1

|

||||||

|

[ -n "$upnp_lease_file" ] && {

|

||||||

|

touch $upnp_lease_file

|

||||||

|

echo "lease_file=$upnp_lease_file" >>$tmpconf

|

||||||

|

}

|

||||||

|

|

||||||

|

[ -n "$upload" -a -n "$download" ] && {

|

||||||

|

echo "bitrate_down=$(($download * 1024 * 8))" >>$tmpconf

|

||||||

|

echo "bitrate_up=$(($upload * 1024 * 8))" >>$tmpconf

|

||||||

|

}

|

||||||

|

|

||||||

|

[ -n "${presentation_url}" ] && \

|

||||||

|

echo "presentation_url=${presentation_url}" >>$tmpconf

|

||||||

|

|

||||||

|

[ -n "${notify_interval}" ] && \

|

||||||

|

echo "notify_interval=${notify_interval}" >>$tmpconf

|

||||||

|

|

||||||

|

[ -n "${clean_ruleset_threshold}" ] && \

|

||||||

|

echo "clean_ruleset_threshold=${clean_ruleset_threshold}" >>$tmpconf

|

||||||

|

|

||||||

|

[ -n "${clean_ruleset_interval}" ] && \

|

||||||

|

echo "clean_ruleset_interval=${clean_ruleset_interval}" >>$tmpconf

|

||||||

|

|

||||||

|

[ -z "$uuid" ] && {

|

||||||

|

uuid="$(cat /proc/sys/kernel/random/uuid)"

|

||||||

|

uci set upnpd.config.uuid=$uuid

|

||||||

|

uci commit upnpd

|

||||||

|

}

|

||||||

|

|

||||||

|

[ "$uuid" = "nocli" ] || \

|

||||||

|

echo "uuid=$uuid" >>$tmpconf

|

||||||

|

|

||||||

|

[ -n "${serial_number}" ] && \

|

||||||

|

echo "serial=${serial_number}" >>$tmpconf

|

||||||

|

|

||||||

|

[ -n "${model_number}" ] && \

|

||||||

|

echo "model_number=${model_number}" >>$tmpconf

|

||||||

|

config_foreach conf_rule_add perm_rule "$tmpconf"

|

||||||

|

fi

|

||||||

|

|

||||||

|

|

||||||

|

if [ -n "$ifname" ]; then

|

||||||

|

# start firewall

|

||||||

|

iptables -L MINIUPNPD >/dev/null 2>/dev/null || fw3 reload

|

||||||

|

|

||||||

|

if [ "$logging" = "1" ]; then

|

||||||

|

SERVICE_DAEMONIZE=1 \

|

||||||

|

service_start /usr/sbin/miniupnpd $args -d

|

||||||

|

else

|

||||||

|

SERVICE_DAEMONIZE= \

|

||||||

|

service_start /usr/sbin/miniupnpd $args

|

||||||

|

fi

|

||||||

|

else

|

||||||

|

logger -t "upnp daemon" "external interface not found, not starting"

|

||||||

|

fi

|

||||||

|

return 0

|

||||||

|

}

|

||||||

|

|

||||||

|

stop() {

|

||||||

|

service_stop /usr/sbin/miniupnpd

|

||||||

|

|

||||||

|

iptables -t nat -F MINIUPNPD 2>/dev/null

|

||||||

|

iptables -t filter -F MINIUPNPD 2>/dev/null

|

||||||

|

return 0

|

||||||

|

}

|

||||||

|

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

SmartController

|

||||||

|

messagingagent

|

||||||

|

|||||||

@ -207,6 +207,92 @@ int main(){

|

|||||||

## 要求

|

## 要求

|

||||||

1. 分析CrackMe1.exe是如何通过父进程检测实现反OllyDbg调试的

|

1. 分析CrackMe1.exe是如何通过父进程检测实现反OllyDbg调试的

|

||||||

2. 分析除父进程检测外,该程序用到的反动态调试技术

|

2. 分析除父进程检测外,该程序用到的反动态调试技术

|

||||||

|

|

||||||

|

## 父进程检测

|

||||||

|

一般双击运行的进程的父进程都是explorer.exe,但是如果进程被调试父进程则是调试器进程。也就是说如果父进程不是explorer.exe则可以认为程序正在被调试。

|

||||||

|

'''

|

||||||

|

BOOL IsInDebugger(){

|

||||||

|

HANDLE hProcessSnap = NULL;

|

||||||

|

char Expchar[] ="\\EXPLORER.EXE";

|

||||||

|

char szBuffer[MAX_PATH]={0};

|

||||||

|

char FileName[MAX_PATH]={0};

|

||||||

|

PROCESSENTRY32 pe32 = {0};

|

||||||

|

|

||||||

|

hProcessSnap = CreateToolhelp32Snapshot(TH32CS_SNAPPROCESS, 0); //得到所有进程的列表快照

|

||||||

|

if (hProcessSnap == INVALID_HANDLE_VALUE)

|

||||||

|

return FALSE;

|

||||||

|

|

||||||

|

pe32.dwSize = sizeof(PROCESSENTRY32);

|

||||||

|

|

||||||

|

if (!Process32First(hProcessSnap, &pe32)) // 查找进程

|

||||||

|

{

|

||||||

|

CloseHandle (hProcessSnap);

|

||||||

|

return FALSE;

|

||||||

|

}

|

||||||

|

|

||||||

|

do // 遍历所有进程

|

||||||

|

{

|

||||||

|

if(pe32.th32ProcessID==GetCurrentProcessId() )//判断是否是自己的进程?

|

||||||

|

{

|

||||||

|

HANDLE hProcess = OpenProcess (PROCESS_ALL_ACCESS, FALSE, pe32.th32ParentProcessID); //打开父进程

|

||||||

|

if (hProcess)

|

||||||

|

{

|

||||||

|

if (GetModuleFileNameEx(hProcess, NULL, FileName, MAX_PATH) ) // 得到父进程名

|

||||||

|

{

|

||||||

|

GetWindowsDirectory(szBuffer,MAX_PATH); //得到系统所在目录

|

||||||

|

strcat(szBuffer,Expchar); //组合成类似的字串D:\Winnt\Explorer.EXE

|

||||||

|

if(strcmpi (FileName,szBuffer)) // 比较当前是否为Explorer.EXE进程

|

||||||

|

{

|

||||||

|

return TRUE; // 父进程若不是Explorer.EXE,则是调试器

|

||||||

|

}

|

||||||

|

else

|

||||||

|

{

|

||||||

|

return FALSE; // 无法获得进程名

|

||||||

|

}

|

||||||

|

CloseHandle (hProcess);

|

||||||

|

}

|

||||||

|

else

|

||||||

|

{

|

||||||

|

return FALSE;//无权访问该进程

|

||||||

|

}

|

||||||

|

}

|

||||||

|

}

|

||||||

|

|

||||||

|

while (Process32Next(hProcessSnap, &pe32));

|

||||||

|

CloseHandle (hProcessSnap);

|

||||||

|

return FALSE;

|

||||||

|

}

|

||||||

|

'''

|

||||||

|

由上述示例代码,我们可以看到父进程检测中调用了GetCurrentProcessId函数来判断。

|

||||||

|

因此在Ollydbg中首先找到GetCurrentProcessId模块(Ctrl+N),然后设置断点

|

||||||

|

|

||||||

|

查看断点是否设置成功

|

||||||

|

|

||||||

|

运行该程序,在断点00401932停下,打开任务管理器,CrackMe1的pid为4020=0xFB4

|

||||||

|

程序在调用完GetCurrentProcessId后,pid被放入EAX寄存器中,值为0xFB4

|

||||||

|

|

||||||

|

然后调用Openprocess函数,其参数processId为0xFB4,返回进程(CrackMe1)的句柄

|

||||||

|

通过ntdll.dll中的LoadLibraryA和GetProcAddress函数找到NtQueryInformationProcess:

|

||||||

|

```

|

||||||

|

PNTQUERYINFORMATIONPROCESS NtQueryInformationProcess = (PNTQUERYINFORMATIONPROCESS)GetProcAddress(GetModuleHandleA("ntdll"),"NtQueryInformationProcess");

|

||||||

|

```

|

||||||

|

|

||||||

|

用OpenProcess获得的句柄设置NtQueryInformationProcess的对应参数,然后调用NtQueryInformationProcess,从其返回值中可以获取到CrackMe1.exe的父进程PID=0xDB4=3508,在任务管理器中查看进程名确实是ollydbg

|

||||||

|

然后再次调用openprocess获得父进程的句柄

|

||||||

|

|

||||||

|

最后,调用GetModuleFileNameExA通过OpenProcess返回的句柄获取父进程的文件名:

|

||||||

|

|

||||||

|

至此,成功获取到父进程的文件名,接下来将进行父进程文件名与“c:\windows\explore.exe”的字符串比较。

|

||||||

|

|

||||||

|

EDX中保存explorer字符串,ESI中保存ollydbg字符串

|

||||||

|

然后进入循环逐位比较,比较流程是,首先取esi中第一个字符到eax,将EAX的值减去41然后存入exc中,并与19比较大小,判断是否大写,若是则eax加上20转化为小写;转化为小写之后,对edx中的字符做同样操作,然后test eax eax判断是否比较完毕,若没有则逐个比较,直到遇到不相等的字符。

|

||||||

|

|

||||||

|

## 其他检测

|

||||||

|

|

||||||

|

用EnumWindows枚举所有屏幕上的顶层窗口,并将窗口句柄传送给应用程序定义的回调函数,此处的回调函数调用了GetWindowTextA将指定窗口的标题栏(如果有的话)的文字拷贝到缓冲区内

|

||||||

|

|

||||||

|

将得到的窗口标题与”ollydbg”等进行比较,看是否为调试器。

|

||||||

|

|

||||||

---------------------------

|

---------------------------

|

||||||

|

|

||||||

|

|

||||||

@ -214,7 +300,10 @@ int main(){

|

|||||||

## 对象

|

## 对象

|

||||||

[CrackMe2.exe](https://res.cloudinary.com/dozyfkbg3/raw/upload/v1553779413/%E8%BD%AF%E4%BB%B6%E7%A0%B4%E8%A7%A3/CrackMe2.exe1) 9.00 KB

|

[CrackMe2.exe](https://res.cloudinary.com/dozyfkbg3/raw/upload/v1553779413/%E8%BD%AF%E4%BB%B6%E7%A0%B4%E8%A7%A3/CrackMe2.exe1) 9.00 KB

|

||||||

保护措施:部分加花、部分加密、简单反调试

|

保护措施:部分加花、部分加密、简单反调试

|

||||||

根据(提示)[https://res.cloudinary.com/dozyfkbg3/raw/upload/v1553779403/%E8%BD%AF%E4%BB%B6%E7%A0%B4%E8%A7%A3/Crackme2%E6%8F%90%E7%A4%BA.docx]分析该程序

|

根据[提示](https://res.cloudinary.com/dozyfkbg3/raw/upload/v1553779403/%E8%BD%AF%E4%BB%B6%E7%A0%B4%E8%A7%A3/Crackme2%E6%8F%90%E7%A4%BA.docx)

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

## 内容

|

## 内容

|

||||||

1. 加壳脱壳深入理解

|

1. 加壳脱壳深入理解

|

||||||

|

|||||||

Loading…

x

Reference in New Issue

Block a user